Qu’est-ce que le mode tunnel et le mode transport ipsec ?

Le mode transport IPSec est mis en œuvre pour les scénarios de VPN de client à site. Le mode transport est généralement utilisé lorsqu’un autre protocole de tunneling (tel que GRE, L2TP) est utilisé pour encapsuler d’abord le paquet de données IP, puis IPsec est utilisé pour protéger les paquets GRE/L2TP tunnel .

Alors, quelle est la différence entre le mode transport et le mode tunnel dans IPSec ?

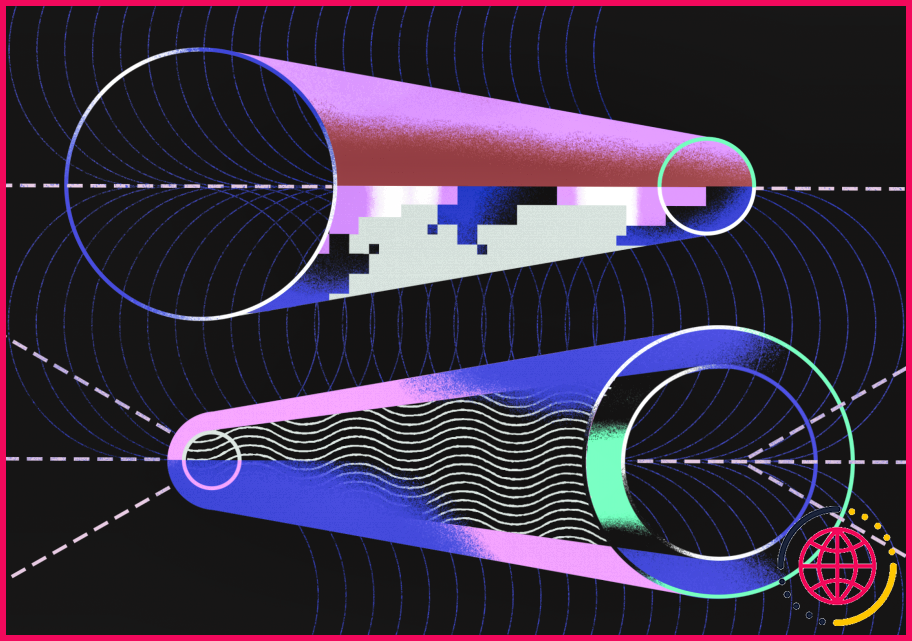

Les normes IPsec définissent deux modes distincts de fonctionnement de IPsec , le mode transport et le mode tunnel . La principale différence entre le mode transport et le mode tunnel est l’endroit où la politique est appliquée. En mode tunnel , le paquet d’origine est encapsulé dans un autre en-tête IP. Les adresses dans l’autre en-tête peuvent être différentes .

Sachez également, quand utiliseriez-vous un tunnel IPSec ? IPsec est réglé au niveau de la couche IP, et il est souvent utilisé pour permettre un accès sécurisé et distant à un réseau entier (plutôt qu’un seul appareil). Cette incapacité à restreindre les utilisateurs à des segments de réseau est une préoccupation commune avec ce protocole. IPsec Les VPN existent en deux types : le mode tunnel et le mode transport.

A ce propos, qu’est-ce que le mode tunnel dans IPSec ?

Mode tunnel IPSec . Le mode tunnel IPSec est le mode par défaut. Avec le mode tunnel , l’intégralité du paquet IP d’origine est protégée par IPSec . Cela signifie que IPSec enveloppe le paquet original, le crypte, ajoute un nouvel en-tête IP et l’envoie à l’autre côté du tunnel VPN ( IPSec peer).

Quels sont les deux modes de sécurité IP ?

Deux types primaires de protocoles de Sécurité IP (IPSec) existent : IP Type 50 Encapsulation des Sécurité charges utiles (ESP) et IP Type 51 En-tête d’authentification (AH). ESP assure l’authentification et le chiffrement ; AH assure l’authentification mais pas le chiffrement.

Quels sont les deux modes d’IPsec ?

Transport et Tunnel Modes dans IPsec . Les normes IPsec définissent deux modes distincts de fonctionnement de l’IPsec, le transport mode et le tunnel mode . Les modes n’affectent pas le codage des paquets. Les paquets sont protégés par AH, ESP, ou les deux dans chaque mode .

Quel mode d’IPsec devez-vous utiliser ?

Mauvaise réponse : A Lorsque le mode de transport est utilisé, IPSec crypte uniquement la charge utile IP. Le transport mode assure la protection d’une charge utile IP par le biais d’un en-tête AH ou ESP. L’encapsulation de la charge utile de sécurité (ESP) assure la confidentialité (en plus de l’authentification, de l’intégrité et de la protection anti-rejeu) de la charge utile IP.

Quels sont les 3 protocoles utilisés dans IPsec ?

Les trois derniers sujets couvrent les trois principaux protocoles IPsec : IPsec Authentication Header (AH), IPsec Encapsulating Security Payload (ESP), et l’IPsec Internet Key Exchange (IKE). pour les réseaux IPv4 et IPv6, et le fonctionnement dans les deux versions est similaire.

A quoi sert IPsec ?

IPsec utilise des services de sécurité cryptographique pour protéger les communications sur les réseaux IP (Internet Protocol). Il prend en charge l’authentification des pairs au niveau du réseau, l’authentification de l’origine des données, l’intégrité des données, la confidentialité des données (chiffrement) et la protection contre la relecture.

Qu’est-ce que le mode de transport ESP ?

Lorsque vous utilisez ESP , vous pouvez spécifier l’un des deux modes , dans lesquels ESP fonctionne. Le mode de tunnel crypte l’ensemble du paquet. Le mode tunnel est utilisé pour le VPN site à site, lors de la sécurisation de la communication entre les passerelles de sécurité, les concentrateurs, les pare-feu, etc. Le mode Transport protège la charge utile du paquet et les protocoles de la couche supérieure.

Comment un tunnel IPsec est-il établi ?

En général, le processus de création d’un tunnel IPsec consiste à d’abord établir un tunnel préparatoire, crypté et sécurisé, puis à partir de ce tunnel sécurisé, négocier les clés de cryptage et les paramètres du tunnel IPsec .

Qu’est-ce que le VPN IPsec et comment fonctionne-t-il ?

Comment le protocole IPSec fonctionne ? IPSec VPN utilise le tunnelage pour établir une connexion privée pour le trafic réseau. Contrairement aux autres protocoles qui fonctionnent au niveau de la couche application, il fonctionne au niveau de la couche réseau. Il permet au protocole de crypter l’ensemble du paquet.

Quelle est la différence entre IPsec et VPN ?

La principale différence entre un VPN IPsec et un VPN SSL se résume aux couches réseau au niveau desquelles le cryptage et l’authentification sont effectués. IPsec fonctionne au niveau de la couche réseau et peut être utilisé pour crypter les données envoyées entre .

tous les systèmes qui peuvent être identifiés par des adresses IP.

IPSec est-il TCP ou UDP ?

1 Réponse. Il utilise UDP pour passer à travers les stupides dispositifs NAT. Ce qui se passe ici est que le trafic réel IPSec est encapsulé dans UDP (protocole IP 17). Deuxièmement, puisque IPSec n’est ni TCP ni UDP , il n’a pas de numéro de port.

Quelle est la fonction d’IPSec ?

IPsec peut être utilisé pour protéger les données du réseau, par exemple, en mettant en place des circuits utilisant le tunnelage IPsec, dans lequel toutes les données envoyées entre deux points d’extrémité sont cryptées, comme avec une connexion de réseau privé virtuel (VPN) ; pour crypter les données de la couche application ; et pour fournir une sécurité aux routeurs envoyant des données de routage

.

Comment configurer un tunnel IPSec ?

Étape 2. Créer le tunnel IPsec sur le site 1

- Connectez-vous au pare-feu X-Series sur le site 1.

- Allez à la page VPN > ; VPN site à site.

- Dans la section Tunnels IPSec site à site, cliquez sur Ajouter.

- Entrez un nom pour le tunnel VPN.

- Configurez les paramètres de la phase 1 et de la phase 2.

- Spécifiez les paramètres du réseau :

Quels sont les ports utilisés par IPSec ?

Voici les ports et les protocoles :

- Protocole : UDP, port 500 (pour IKE, pour gérer les clés de chiffrement)

- Protocole : UDP, port 4500 (pour le mode IPSEC NAT-Traversal)

- Protocole : ESP, valeur 50 (pour IPSEC)

- Protocole : AH, valeur 51 (pour IPSEC)

.

Qu’est-ce que les protocoles ESP et AH ?

Les protocoles

AH et ESP . IPSec utilise deux protocoles distincts, l’en-tête d’authentification ( AH ) et la charge utile de sécurité encapsulante ( ESP ), qui sont définis par l’IETF. Le protocole ESP assure la confidentialité des données (chiffrement) et l’authentification (intégrité des données, authentification de l’origine des données et protection contre le rejeu).

Qu’est-ce que l’Ike dans IPSec ?

L’échange de clés Internet ( IKE ) est un protocole standard IPsec (Internet Protocol Security) utilisé pour assurer la sécurité de la négociation des réseaux privés virtuels (VPN) et de l’accès aux hôtes ou aux réseaux distants.

Qu’est-ce que la charge utile IPSec ?

Un Encapsulating Security Payload (ESP) est un protocole au sein de l’ IPSec pour fournir l’authentification, l’intégrité et la confidentialité des paquets de réseau données/ payload dans les réseaux IPv4 et IPv6. ESP assure le cryptage des messages/ payload et l’authentification d’un payload et de son origine au sein de la suite protocolaire IPSec .

Qu’est-ce que la traversée NAT dans un VPN ?

NAT traversal dans les VPN . NAT traversal ( NAT – T ) empêche les dispositifs intermédiaires d’appliquer NAT aux communications VPN s’il s’avère que NAT empêche les communications de fonctionner. NAT traversal encapsule les communications IKE et IPsec à l’intérieur de paquets UDP. L’option d’encapsulation NAT – T n’affecte pas les VPN mobiles.

Quelle couche IPSec opère-t-elle dans le modèle OSI ?

IPSec est une suite de protocoles qui fournissent des services de sécurité au niveau de la couche IP de la pile TCP /IP c’est-à-dire la couche réseau dans le modèle OSI. AH fournit des services d’authentification, d’intégrité et d’anti-rejeu à la Couche réseau et au-dessus.