Qu’est-ce qu’une attaque par fatigue de l’AMF et comment s’en protéger ?

La multiplication des incidents de vol de justificatifs a contraint les entreprises à mettre en place l’authentification multifactorielle (MFA) pour protéger leurs employés des graves conséquences du vol de mot de passe. Mais les pirates mènent désormais des attaques de fatigue MFA pour contourner cette couche de protection supplémentaire.

Qu’est-ce que la fatigue MFA ? Comment ces attaques fonctionnent-elles ? Et que pouvez-vous faire pour vous protéger ?

Qu’est-ce qu’une attaque de fatigue de l’AMF ?

Une attaque par fatigue MFA consiste à bombarder sans cesse le propriétaire d’un compte avec des notifications push MFA jusqu’à ce qu’il dérape ou soit usé psychologiquement et approuve la demande de connexion.

Une fois qu’une demande MFA est approuvée, les pirates peuvent accéder au compte de l’utilisateur et l’utiliser à mauvais escient comme ils le souhaitent.

L’objectif principal d’une telle attaque est d’envoyer un barrage sans fin de notifications push MFA pour infliger un sentiment de fatigue au propriétaire du compte.

En temps voulu, cette fatigue MFA fait que le propriétaire du compte approuve la demande de connexion accidentellement ou sciemment pour arrêter les notifications push MFA.

Comment fonctionne une attaque par fatigue MFA

Avec de plus en plus d’applications et de services adoptant l’authentification multifactorielle, l’approbation des notifications push MFA peut devenir une tâche de routine lorsque les propriétaires de comptes doivent approuver les demandes MFA plusieurs fois par jour. À terme, l’approbation quotidienne des notifications push MFA peut rendre les propriétaires de comptes inattentifs.

De plus, le bombardement constant de notifications MFA peut épuiser les propriétaires de comptes, les incitant à approuver la demande de connexion, simplement pour que les notifications cessent de les ennuyer.

Comme les titulaires de comptes utilisent souvent des applications d’authentification sur leurs smartphones, les pirates peuvent les cibler 24 heures sur 24 et 7 jours sur 7 pour les épuiser.

Que se passe-t-il lors d’une attaque par fatigue MFA ?

La première étape des attaques de fatigue MFA consiste à obtenir les identifiants de connexion d’un utilisateur de compte. Il existe de nombreuses astuces courantes pour pirater les mots de passe, notamment le phishing, le spidering et les attaques par force brute.

Une fois qu’un attaquant a les identifiants de connexion d’un utilisateur, il le bombarde d’invites d’authentification multifactorielle.

Les attaquants espèrent que :

- L’utilisateur approuvera la tentative de connexion par erreur.

- L’utilisateur cédera en raison de la pression psychologique exercée par un flux sans fin de demandes MFA.

Les attaques par fatigue MFA peuvent facilement être automatisées. Et souvent, l’ingénierie sociale est combinée à une attaque de fatigue MFA pour que l’attaque réussisse.

Par exemple, l’utilisateur cible reçoit un e-mail de phishing lui demandant d’approuver la demande MFA. L’e-mail d’hameçonnage peut également informer la cible qu’elle risque de recevoir un barrage de multiples demandes MFA dans les jours à venir, car un nouveau système de sécurité est en cours de mise en œuvre. L’email peut également indiquer que les demandes MFA cesseront une fois que le propriétaire du compte aura approuvé la tentative de connexion.

Comment se protéger d’une attaque par fatigue MFA ?

Voici quelques moyens de se protéger contre les attaques de fatigue MFA.

1. Activez le contexte supplémentaire.

L’activation d’un contexte supplémentaire dans les demandes MFA peut offrir une meilleure sécurité et vous protéger contre les attaques de fatigue MFA.

Le contexte supplémentaire dans une demande MFA vous aide à comprendre quel compte a déclenché la notification MFA, l’heure de la journée à laquelle la tentative de connexion a été effectuée, le périphérique utilisé pour tenter une connexion et l’emplacement du périphérique où la tentative de connexion a été effectuée.

Si vous voyez de multiples demandes MFA déclenchées depuis un lieu ou un appareil inconnu alors que vous n’essayez pas de vous connecter au compte, c’est le signe qu’un acteur de la menace essaie de vous spammer. Vous devez immédiatement changer le mot de passe de ce compte et informer votre service informatique s’il est lié à un réseau d’entreprise.

De nombreuses apps MFA ont cette fonctionnalité activée par défaut. Si votre app d’authentification n’affiche pas de contexte supplémentaire, plongez dans les paramètres de votre app pour vérifier si elle a l’option d’autoriser un contexte supplémentaire.

2. Adoptez l’authentification basée sur le risque

L’utilisation d’une app d’authentification avec une capacité d’authentification basée sur le risque peut aider à se défendre contre les attaques de fatigue MFA. Une telle app peut détecter et analyser les signaux de menace sur la base de modèles d’attaque connus et ajuster les exigences de sécurité en conséquence.

Les schémas de menace connus comprennent, sans s’y limiter, l’emplacement inhabituel de la tentative de connexion, les échecs de connexion répétés, le harcèlement par poussée MFA, et bien plus encore.

Vérifiez si votre appli MFA propose une authentification basée sur les risques. Si c’est le cas, activez-la pour rester protégé du spamming push MFA.

3. Mettez en œuvre l’authentification FIDO2.

Adoptez la FIDO2 forme d’authentification dans toute entreprise peut prévenir les attaques de fatigue de l’AMF.

FIDO2 offre aux utilisateurs une authentification sans mot de passe et une authentification multifactorielle basée sur la biométrie. Comme vos identifiants de connexion ne quittent pas votre appareil, cela élimine le risque de vol d’identifiants, de sorte que les acteurs de la menace ne peuvent pas effectuer de spam de notification MFA.

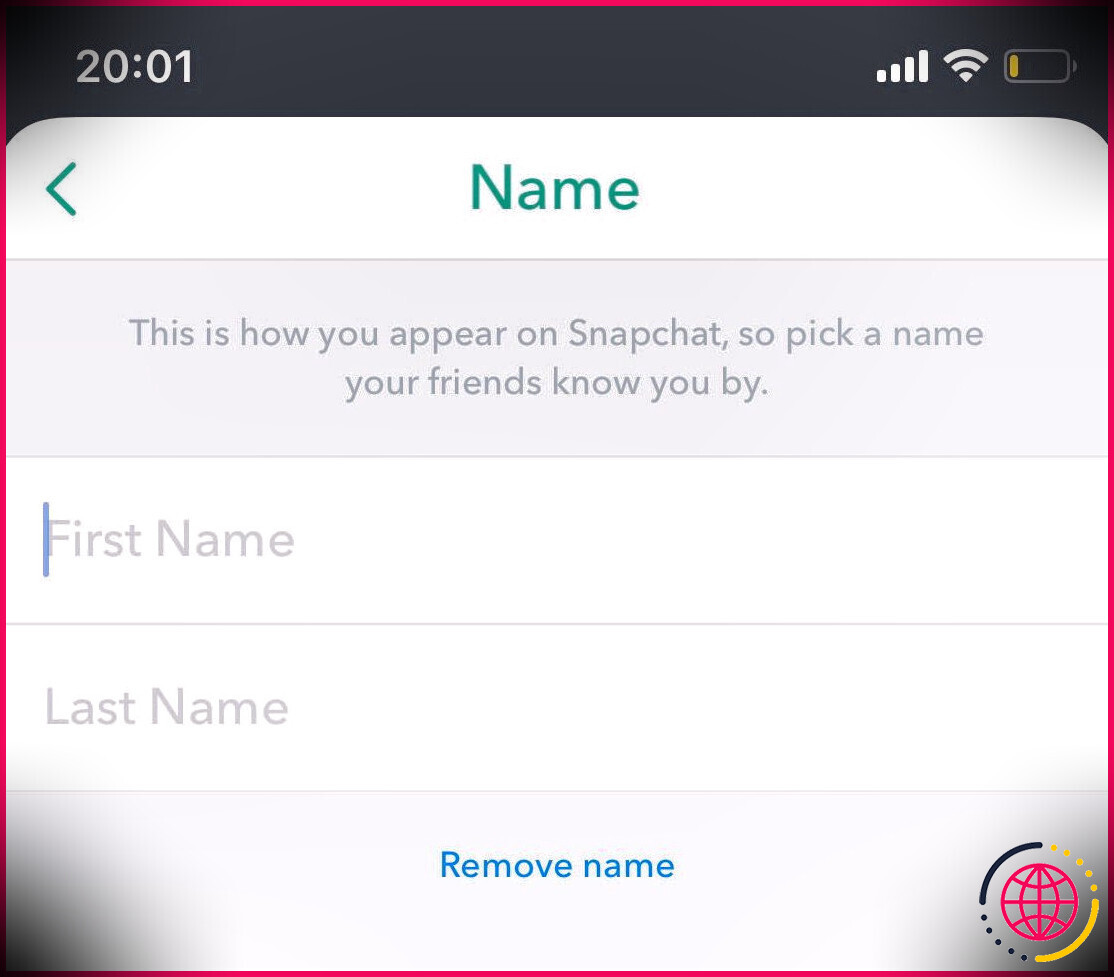

4. Désactiver la notification push comme méthode de vérification.

La fonctionnalité de notifications push MFA est conçue pour offrir une facilité d’utilisation. Les propriétaires de comptes n’ont qu’à cliquer sur « Oui » ou « Autoriser » pour se connecter à leurs comptes.

Les attaques de fatigue MFA exploitent cette fonctionnalité des apps d’authentification. La désactivation de ces simples notifications push comme méthode de vérification dans votre appli d’authentification est un moyen éprouvé de renforcer la sécurité MFA.

Voici quelques méthodes que vous pouvez utiliser pour vérifier une demande MFA :

- Correspondance de numéros.

- Défi et réponse.

- Mot de passe à usage unique basé sur le temps.

L’avantage d’utiliser la concordance des numéros ou le mot de passe à usage unique basé sur le temps comme méthode de vérification est que les utilisateurs ne peuvent pas approuver une demande MFA par accident ; ils auront besoin des informations nécessaires pour terminer le processus de vérification.

Vérifiez votre application d’authentification pour savoir quelle fonction de vérification MFA vous pouvez utiliser au lieu de simples notifications push, invitant les utilisateurs à cliquer sur « Oui » ou « Autoriser » pour approuver les tentatives de connexion.

5. Limitez les demandes d’authentification.

Limiter le nombre de demandes d’authentification dans une appli d’authentification peut aider à prévenir le bombardement rapide ou la fatigue de l’AMF. Mais tous les authentificateurs ne proposent pas cette fonctionnalité.

Vérifiez si votre authentificateur MFA vous permet de limiter les demandes d’authentification ; au-delà, le compte sera bloqué.

6. Diffusez la sensibilisation à la sécurité autour de MFA.

Si vous dirigez une entreprise, la meilleure façon de déjouer les attaques de fatigue MFA est la formation à la sensibilisation à la sécurité. Assurez-vous que vos employés savent à quoi ressemble une attaque de fatigue MFA et ce qu’il faut faire lorsqu’elle se produit. De plus, ils devraient être capables de repérer un e-mail de phishing, leur demandant d’approuver les demandes MFA.

Former régulièrement vos employés aux meilleures pratiques de cybersécurité contribue grandement à la protection des comptes.

Ne vous laissez pas pousser à l’erreur

L’authentification multifactorielle ajoute une couche supplémentaire de sécurité à vos comptes. Elle protégerait vos comptes même si des acteurs de la menace obtenaient l’accès à vos identifiants de connexion. Mais vous devez faire attention à une attaque par lassitude de l’AMF. Cela peut être ennuyeux, mais ne cédez pas.

Qu’est-ce qu’une attaque de fatigue de l’AMF ?

La fatigue de l’authentification multifactorielle (MFA) (alias MFA Prompt Spamming/MFA bombing) est une technique utilisée par les attaquants pour inonder l’appli d’authentification d’un utilisateur de notifications push dans l’espoir qu’il accepte, ce qui permet à l’attaquant de s’introduire dans un compte ou un appareil.

Qu’est-ce que le bombardement MFA ?

MFA prompt bombing (nom) Les pirates contournent, les schémas d’authentification multifactorielle en envoyant un blizzard de tentatives de connexion par spamming jusqu’à ce que le propriétaire des comptes accepte l’invite MFA par désespoir pour que le spamming cesse.

Lequel des types d’attaque suivants est empêché par le multi-facteur ?

Comment MFA aide à prévenir les cyberattaques courantes. Hameçonnage.Spear phishing.Keyloggers.Credential stuffing.Brute force et reverse brute force attacks.Man-in-the-middle (MITM) attacks.

- Hameçonnage.

- Spear phishing.

- Keyloggers.

- Remplissage de justificatifs.

- Attaques par force brute et par force brute inverse.

- Attaques de type « Man-in-the-middle » (MITM).

Qu’est-ce que la notification MFA ?

L’authentification multifactorielle (MFA) par notification push renforce la sécurité de votre compte ID.me en envoyant une notification par le biais de l’appli ID.me Authenticator pour confirmer votre identité lorsque vous vous connectez à votre compte ID.me.