Cryptologie vs Cryptographie : Quelle est la différence ?

Internet est une ressource continue de nouvelles technologies, et avec les nouvelles technologies vient un nouveau jargon. Le préfixe « crypto- » existe depuis un certain temps actuellement, et vous avez probablement entendu parler de la crypto-monnaie. Mais qu’en est-il de la cryptologie ou de la cryptographie ?

Cet article expliquera la cryptologie ainsi que la cryptographie en détail, y compris leurs différences, ce qu’elles impliquent et à quoi elles servent.

Qu’est-ce que la cryptographie ?

La cryptographie provient des mots grecs anciens kryptós, qui signifie « caché », et aussi graphein, qui suggère « rechercher ». C’est l’étude et la technique de s’assurer que les informations sont sûres et sécurisées contre les parties involontaires ou nuisibles.

La cryptographie existe depuis d’innombrables années. Dans l’ancienne Égypte, les dirigeants utilisaient certainement des chiffres pour dissimuler les messages des chefs militaires de l’adversaire si un messager était enregistré. Cette pratique s’est poursuivie tout au long de la période contemporaine, où la cryptographie est actuellement beaucoup plus sophistiquée.

La cryptographie comprend toutes les méthodes utilisées pour maintenir les interactions et les informations entre 2 ou même plusieurs événements afin que d’autres ne puissent pas vérifier, personnaliser ou balayer les détails. Il existe deux stratégies fondamentales en cryptographie : le chiffrement de fichiers et le hachage.

Qu’est-ce que le cryptage ?

Le cryptage utilise des chiffrements pour escalader essentiellement les détails électroniques afin de s’assurer qu’ils sont inaccessibles à toute personne qui n’a pas le secret d’analyse. En fonction du niveau de cryptage, il peut être impossible de décoder le message sans l’astuce. Les deux types de chiffrement de fichiers sont la cryptographie à clé symétrique et la cryptographie à clé publique.

La cryptographie symétrique-essentielle fait référence au cryptage de fichiers où l’expéditeur et le destinataire utilisent la même clé pour décoder le message. Un exemple de ceci est le Data Encryption Standard (DES), établi par le gouvernement américain et utilisé pour tout, du cryptage des fichiers ATM à la confidentialité des e-mails. Cependant, il a été dépassé par l’Advanced Encryption Standard (AES) il y a des années.

La cryptographie symétrique essentielle exige que l’expéditeur ainsi que le destinataire prennent en charge en toute sécurité un ou plusieurs secrets de chiffrement de fichiers. Cela peut s’avérer complexe et présenter un risque de protection important.

La cryptographie à clé publique ou cryptographie asymétrique implique 2 clés : une astuce publique ainsi qu’une astuce personnelle. Le secret public est disponible publiquement et utilisé pour le cryptage, tandis que le secret privé est dissimulé entre 2 événements et également utilisé pour le décryptage.

L’endurance du chiffrement est normalement mesurée par la taille cruciale. La dimension cruciale est le nombre de petits bits utilisés dans l’algorithme de chiffrement. Plus la taille de la clé est longue, plus le chiffrement est protégé. 256 bits et 512 bits sont considérés comme des tailles vitales de « qualité militaire », par exemple.

Qu’est-ce que le hachage ?

Une fonction de hachage dans la cryptographie prend n’importe quel type d’information et la transforme de manière algorithmique en un bref résultat appelé « absorption de hachage ». Il s’agit d’une fonction à sens unique qui ne peut pas être inversée. Une excellente formule de hachage ne créera certainement pas le même hachage pour n’importe quel type de 2 messages. Pour le dire simplement, chaque hachage doit être unique en son genre.

Les hachages sont utilisés pour un certain nombre de choses, y compris la validation des messages, des mots de passe ainsi que des signatures. Par exemple, la formule de hachage proéminente, MD5, peut être utilisée pour s’assurer que les messages ne sont pas modifiés avant, pendant ou après le transport.

Le message est haché à chaque intervalle, et si le résultat change à tout moment, il est évident que le message a été entravé.

Qu’est-ce que la cryptanalyse ?

Avant de passer à la cryptologie, il est essentiel de comprendre la cryptanalyse. Si la cryptographie est la pratique et aussi la recherche de protection des données, la cryptanalyse est la technique ainsi que l’étude de recherche pour casser ces sécurités.

La cryptanalyse est généralement utilisée pour découvrir des moyens d’endommager les cryptages sans la clé cryptographique ou de découvrir d’autres faiblesses dans les défenses cryptographiques.

Une brève histoire de la cryptanalyse

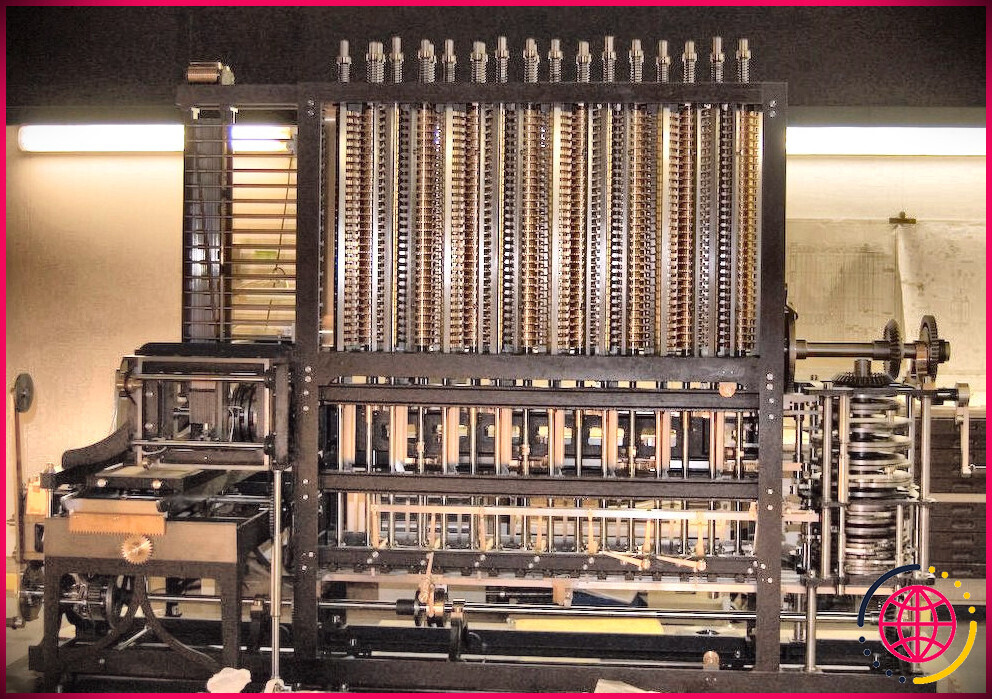

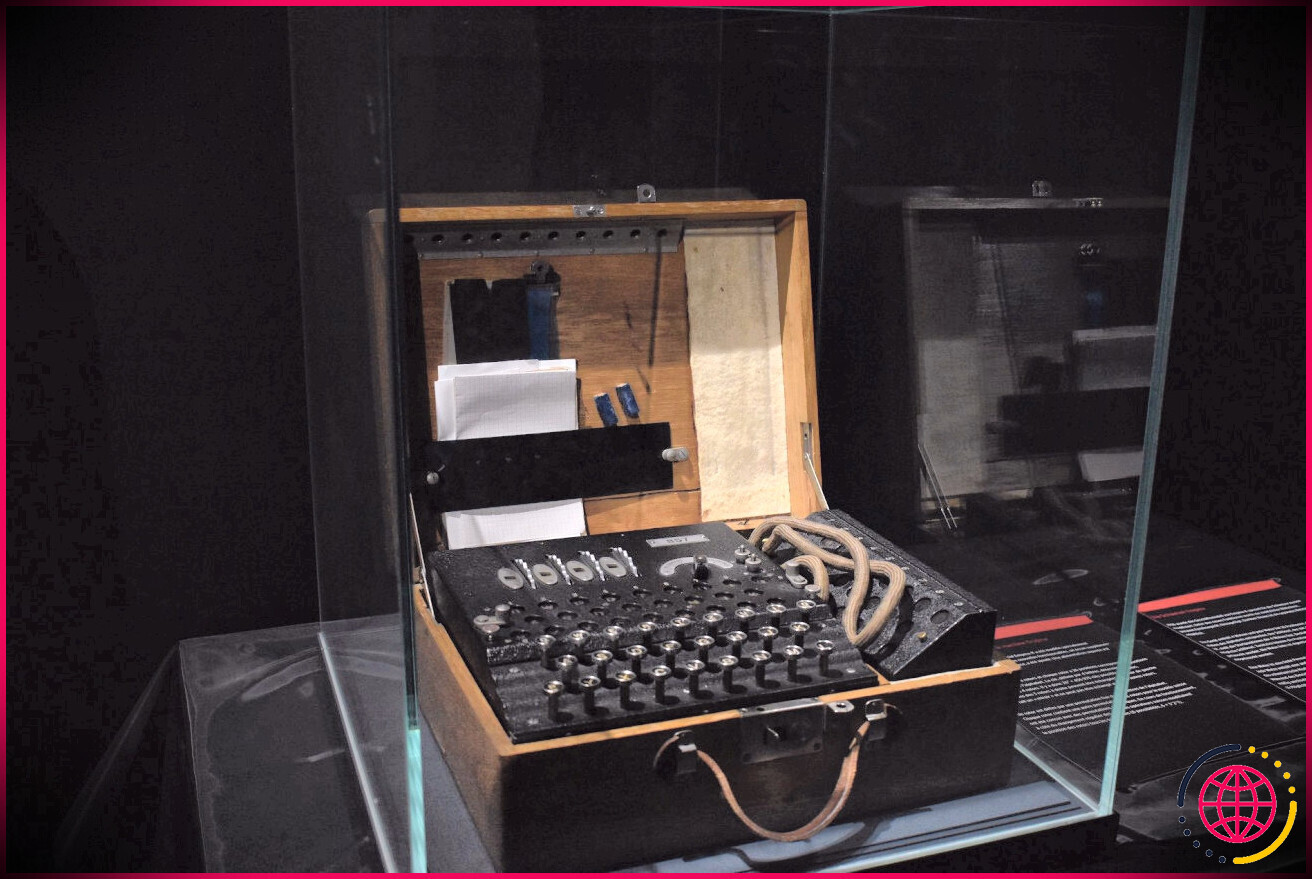

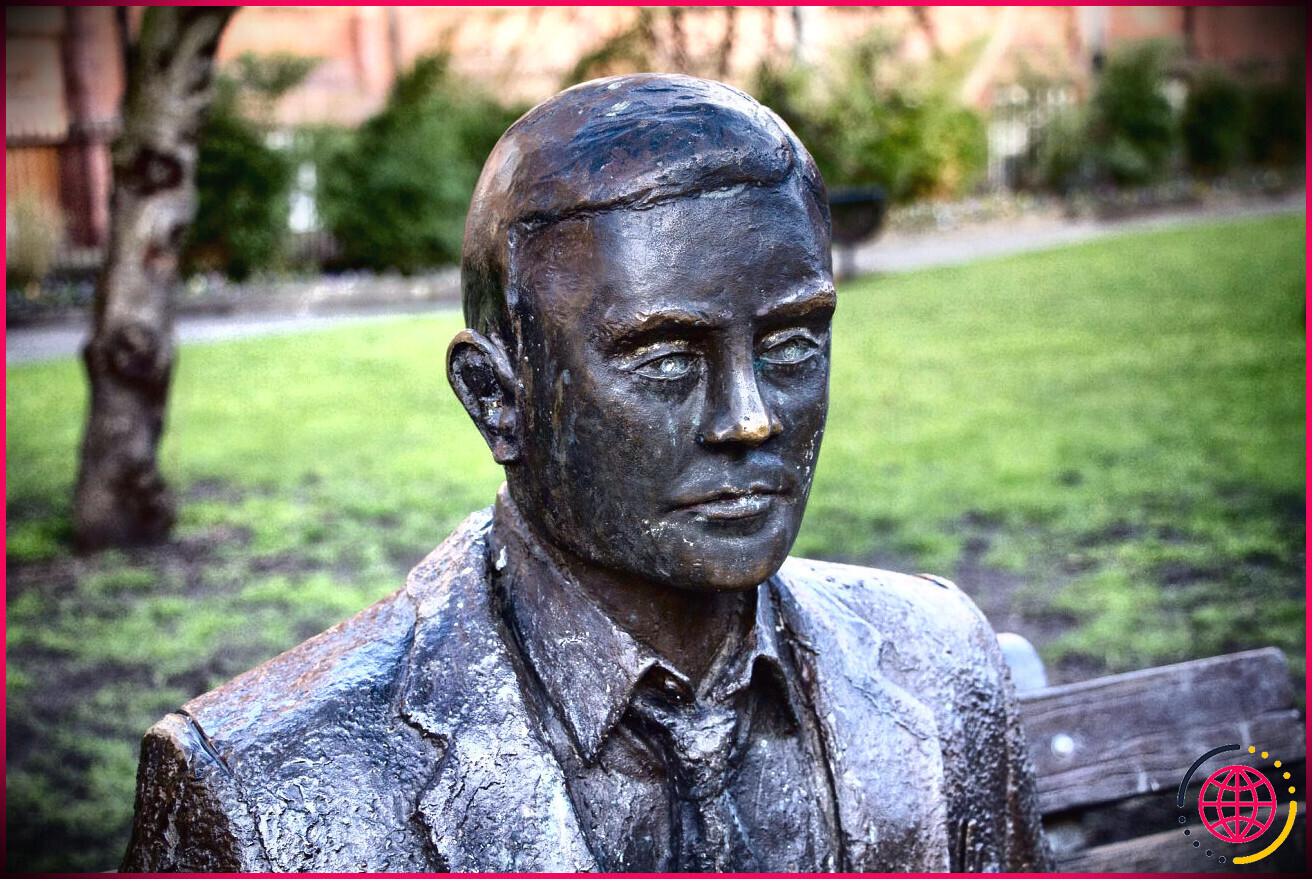

Tout comme la cryptographie, la cryptanalyse existe depuis d’innombrables années. Un exemple renommé de cryptanalyse a été la division du code Enigma par Alan Turing et d’autres à Bletchley Park.

L’Enigma était un fabricant de chiffrement utilisé par les Allemands pour s’assurer qu’ils peuvent interagir fermement. Une personne saisirait certainement une machine à écrire, et l’appareil produirait certainement un message crypté selon des codes régulièrement transformés – un exemple fantastique de la cryptographie moderne.

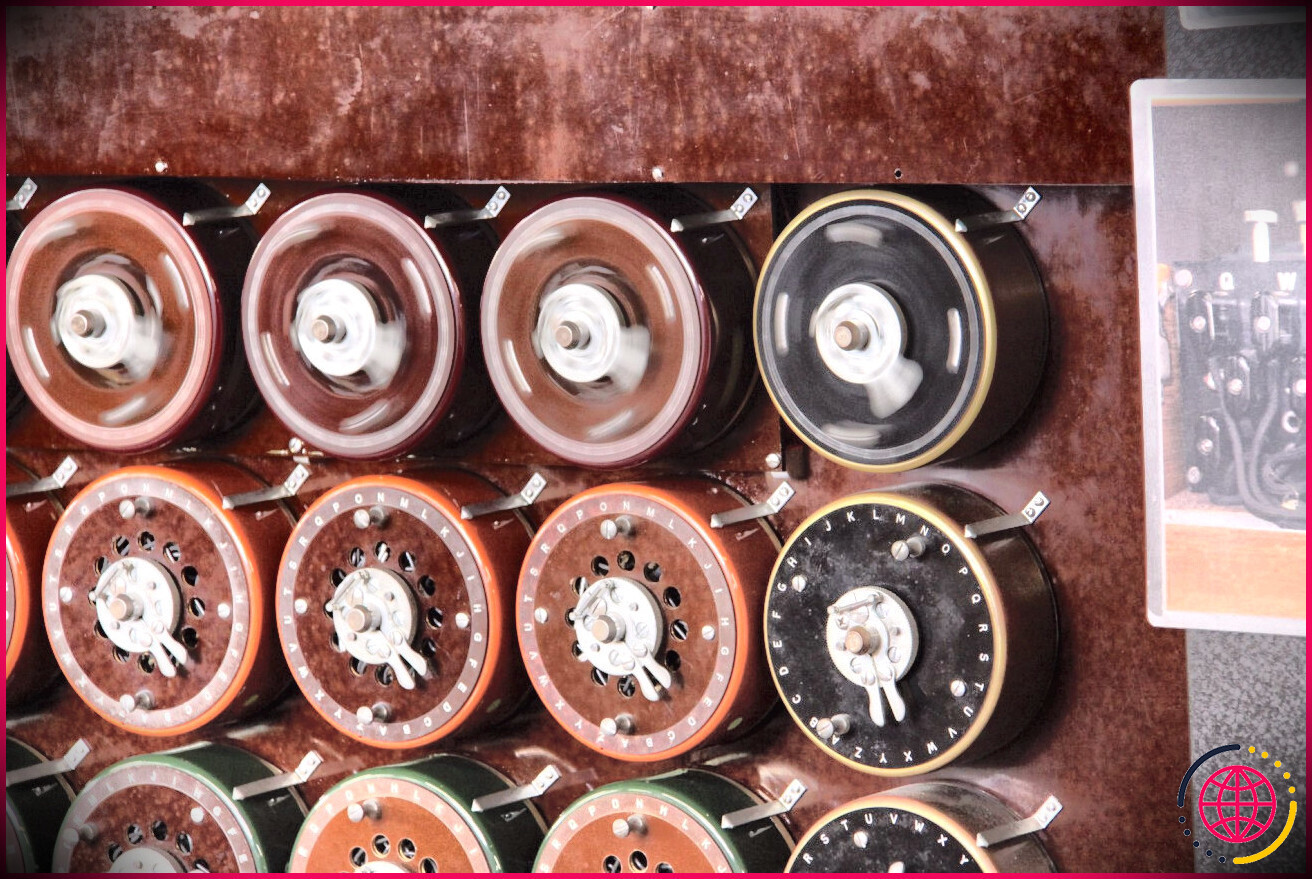

Turing, avec Gorgon Welchman, a inventé la machine Bombe. Les équipements Bombe étaient des appareils cryptanalytiques qui minimisaient considérablement la quantité de travail que les « casseurs de code » devaient faire. Il a fonctionné en essayant de dupliquer les paramètres difficiles de l’Enigma pour trouver l’astuce de cryptage.

Avec la découverte que les messages allemands comportaient fréquemment des mots particuliers, y compris « bulletin météo », « Heil Hitler », ainsi que « eins » (le mot allemand pour « un »), la Bombe ainsi que d’autres méthodes cryptanalytiques pourraient être utilisées pour analyser beaucoup de message.

Brute-Force Cryptanalyse

Une méthode préférée pour briser la sécurité consiste à utiliser une méthode de « force brute ». Il s’agit de la vérification méthodique de toutes les astuces ou mots de passe possibles par rapport au cryptage. Avec des astuces de cryptage de fichiers de plus petite taille, il est possible avec l’innovation informatique actuelle de forcer brutalement la formule. Pourtant, il faudrait des milliards d’années à notre supercalculateur le plus rapide pour forcer brutalement les cryptages de fichiers 256 bits.

C’est ce qui rend la taille vitale si puissante et pourquoi il est nécessaire dans presque tous les cas d’avoir la bonne astuce de décryptage pour les titres de cette force.

Cryptologie vs Cryptographie

La cryptologie et aussi la cryptographie sont fréquemment utilisées réciproquement, ce qui est partiellement inexact. La cryptologie est un terme générique qui intègre à la fois la cryptographie et la cryptanalyse. La cryptologie intègre donc les deux faces de la médaille ; protéger ainsi que la sécurisation des données ainsi que trouver des moyens de briser ces défenses ainsi que l’accessibilité de l’information.

Les professionnels de la sécurité ainsi que les pirates utilisent la cryptologie. Les spécialistes de la sécurité l’utiliseront pour découvrir des susceptibilités et créer des dispositifs cryptographiques plus puissants et beaucoup moins sensibles, tandis que les cyberpunks chercheront normalement à pénétrer les systèmes ainsi qu’à voler des données.

L’exemple d’Alan Turing ainsi que le code Enigma est un excellent exemple de cryptologie au travail. D’un côté de la médaille, vous avez l’élévation de la cryptographie à l’époque. Le code Enigma était considéré comme indéchiffrable. Avec chaque message, il y avait plus de 150 millions de combinaisons possibles.

À l’opposé de la pièce, vous avez les exploits extraordinaires de la cryptanalyse qui parviennent réellement à comprendre l’énigme, à obstruer les messages allemands et à aider considérablement l’effort de guerre allié.

Confidentialité, sécurité et cybercriminalité

La cryptologie est un domaine remarquable qui se concentre à la fois sur des méthodes de cryptographie opposées et sur la cryptanalyse. Alors que la cryptographie cherche à sauvegarder et à protéger les informations en utilisant des méthodes telles que le cryptage de fichiers et le hachage, la cryptanalyse tente de découvrir les susceptibilités de briser les défenses cryptographiques.