Liens rapides Qu’est-ce que le ransomware? Qu’est-ce que la cyberintimidation? Comment les ransomwares peuvent-ils conduire à la cyber extorsion? Ransomware vs cyber nord: différences et similitudes Tous les ransomwares mènent-ils…

Liens rapides Quel est l’e-mail de l’escroquerie Pegasus? Qu’est-ce que le logiciel espion de Pegasus?Est-ce que c’est réel? Suis-je en fait infecté par des logiciels malveillants Pegasus? Que faire si…

Liens rapides Yahoo Mail iCloud Mail Proton Mail SimpleLogin 33Mail Principaux enseignements Utilisez Yahoo Mail, iCloud Mail, Proton Mail, SimpleLogin ou 33Mail pour créer des adresses électroniques jetables afin de…

Liens rapides Qu’est-ce que l’inspection approfondie des paquets ? Quel est l’impact du DPI sur votre vie privée sur Internet ? Comment se protéger de l’inspection approfondie des paquets ?…

Liens rapides S’inscrire à un VPN Paramétrer votre navigateur pour qu’il n’enregistre pas les résultats de la recherche Utiliser un service de courrier électronique sécurisé Vérifiez votre présence sur les…

Liens rapides Qu’est-ce que le cheval de Troie bancaire Anatsa ? Comment le cheval de Troie Anatsa infecte votre téléphone Comment le cheval de Troie Anatsa vole vos informations bancaires…

Liens rapides Comment créer et utiliser une clé d’accès à un compte Microsoft Comment supprimer une clé de compte Microsoft En quoi une clé de sécurité diffère-t-elle d’un mot de…

Liens rapides Microsoft Defender Apple XProtect Kaspersky Antivirus Surfshark Bitdefender Principaux enseignements Malwarebytes est un outil antivirus populaire, mais il existe de nombreuses alternatives. Les utilisateurs de Mac ont automatiquement…

Liens rapides Qu’a dit Elon Musk à propos des données des utilisateurs de WhatsApp ? WhatsApp exporte-t-il vos données d’utilisateur chaque nuit ? Elon Musk a-t-il raison au sujet de…

Liens rapides Qu’est-ce qu’une attaque VPN de type TunnelVision ? Les attaques VPN de TunnelVision sont-elles aussi dangereuses qu’elles le paraissent ? Comment pouvez-vous vous protéger ? Principaux enseignements Les…

Liens rapides Qu’est-ce que l’arnaque de la « boîte mystère » ? Que se passe-t-il si vous cliquez sur la boîte mystère ? Comment éviter l’arnaque de la boîte mystère…

Liens rapides Pourquoi les smartphones bon marché sont-ils mauvais pour la vie privée ? Quelles données les smartphones bon marché collectent-ils ? Comment vérifier que votre smartphone ne contient pas…

Liens rapides Recherche d’un logiciel de surveillance Vérifier les connexions suspectes Recherche de certificats inhabituels Vérifier l’observateur d’événements et les journaux de la console Recherchez les processus qui consomment beaucoup…

Liens rapides Qu’est-ce qu’un dispositif de repérage Bluetooth ? Comment Apple et Google empêchent-ils les dispositifs de repérage Bluetooth cachés ? Quels dispositifs de suivi Bluetooth peuvent être détectés ?…

Liens rapides Que sont les escroqueries liées à la perte d’un animal de compagnie et comment fonctionnent-elles ? Comment les escrocs mentent pour obtenir l’argent de la victime Exemples réels…

Liens rapides Qu’est-ce que Cuckoo ? Comment le coucou se propage-t-il ? Que fait le coucou ? Comment éviter d’être infecté par Cuckoo ? Principaux enseignements Le virus Cuckoo cible…

Liens rapides Qu’est-ce qu’un mot de passe par défaut ? Pourquoi les mots de passe par défaut sont-ils interdits au Royaume-Uni ? Les mots de passe par défaut de mon…

Liens rapides VPN Gestionnaire de mots de passe : Bitwarden Application de messagerie cryptée : Signal Fournisseurs de courrier électronique axés sur la protection de la vie privée Logiciels antivirus…

Liens rapides Les trois meilleurs gestionnaires de mots de passe gratuits Les trois meilleurs gestionnaires de mots de passe payants Les mots de passe sont le fléau de nos vies…

Liens rapides Les outils antivirus issus du crowdsourcing ne se mettent pas à jour assez rapidement Les inconvénients de l’exposition du code antivirus l’emportent sur les avantages Il est difficile…

Liens rapides Caractéristiques de sécurité Organisation, gestion et génération de mots de passe Prise en charge des navigateurs et des appareils Tarifs Principaux enseignements Bitwarden et 1Password excellent tous deux…

Liens rapides Qu’est-ce que la porte dérobée XZ Utils ? Quelles sont les distributions Linux affectées par la porte dérobée XZ Utils ? Comment protéger votre machine Linux contre la…

Liens rapides Alternatives à Authy 1Password Authenticator.cc KeePassXC 2FAS Bitwarden Authenticator Authy Smartphone App Avec l’arrêt de l’application de bureau d’Authy en janvier 2024, des milliers d’utilisateurs sont à la…

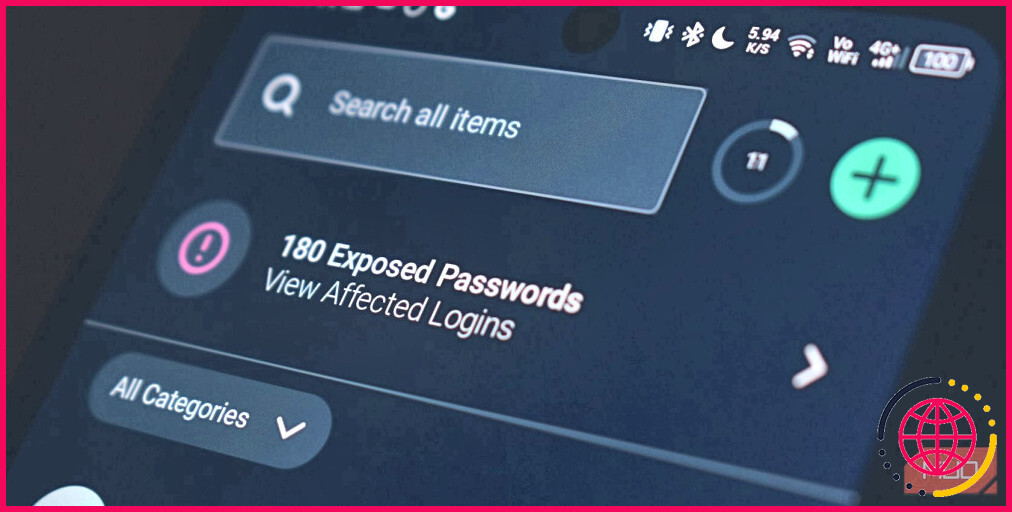

Liens rapides L’augmentation du nombre de courriers électroniques indésirables est un signe d’alerte Pourquoi est-ce que je reçois soudainement beaucoup de courriels indésirables ? Que faire si vous constatez une…

Principaux enseignements Les escrocs utilisent le nom d’Elon Musk pour inciter les gens à participer à des escroqueries en crypto-monnaie sur YouTube, pour se faire passer pour Musk sur X…

Lorsque vous essayez de rester anonyme en ligne, un VPN est la solution la plus simple. En un clic ou deux, votre adresse IP, votre fournisseur de services et votre…

Les messages d’erreur sont un moyen simple et pratique d’informer les utilisateurs d’un problème concernant leur appareil ou leur logiciel. Vous avez probablement rencontré de nombreux messages d’erreur au fil…

Lorsqu’il s’agit de réseaux privés virtuels (VPN), tous les protocoles ne sont pas créés égaux. Si OpenVPN et Wireguard sont des protocoles VPN incroyablement populaires, leur popularité a conduit à…

Principaux enseignements 1er point à retenir : l’arnaque au renouvellement de l’abonnement à NortonLifeLock consiste à envoyer de faux courriels de notification concernant le renouvellement de l’antivirus, en prétendant qu’ils…

La cybersécurité est primordiale pour les entreprises comme pour les particuliers, car un nombre croissant de menaces apparaissent chaque mois. Il est donc important de comprendre comment le paysage de…