Qu’est-ce que le cryptage Bluetooth et comment fonctionne-t-il ?

Bon nombre de nos outils électroniques sont passés à l’innovation sans fil pour la connexion au fil des ans. Plutôt que de longs câbles torsadés sur notre souris d’ordinateur, notre clavier, nos écouteurs et nos haut-parleurs, nous avons des appareils sans fil conviviaux et pratiques qui nous permettent de profiter encore mieux de la technologie.

Étant donné qu’un certain nombre de ces outils sans fil reposent sur l’innovation Bluetooth, Bluetooth SIG (l’autorité de la technologie Bluetooth) a ajouté une gamme de procédures de sécurité tout en gardant la facilité et la fiabilité.

Ce qui rend la protection Bluetooth possible, ce sont ses techniques et algorithmes intelligents de cryptage de fichiers. Continuez à lire si vous voulez savoir comment la sécurité Bluetooth est créée et utilise également la sécurité.

Dernières versions Bluetooth ainsi que la confidentialité à faible consommation d’énergie

La sécurité Bluetooth vise à fournir des protocoles standard pour les appareils compatibles Bluetooth concernant la vérification, la stabilité, la confidentialité et la vie privée, qui utilisent tous la sécurité. Il est resté en usage depuis 1998 et a déjà eu plusieurs versions.

En 2010, avec l’exigence croissante d’une innovation sans fil à courte portée bien meilleure, Bluetooth SIG a développé une nouvelle version de Bluetooth – Bluetooth 4.0. L’une des différences les plus considérables entre les anciennes générations de Bluetooth et Bluetooth 4.0 est l’ajout de BLE (Bluetooth Low Energy).

Notez que « Low Energy » dans BLE ne signifie pas qu’il utilise nécessairement moins d’énergie ; cela indique simplement qu’il fonctionne bien avec des appareils à faible puissance tels que des écouteurs sans fil, qui ont une capacité de batterie minimale.

Étant donné que la plupart des outils fonctionnent sur Bluetooth 4.0 ainsi que sur, nous discuterons spécifiquement de la pile de conception de ces variations plus récentes. De plus, cette variante a résolu une grande partie des problèmes de protection des générations Bluetooth précédentes.

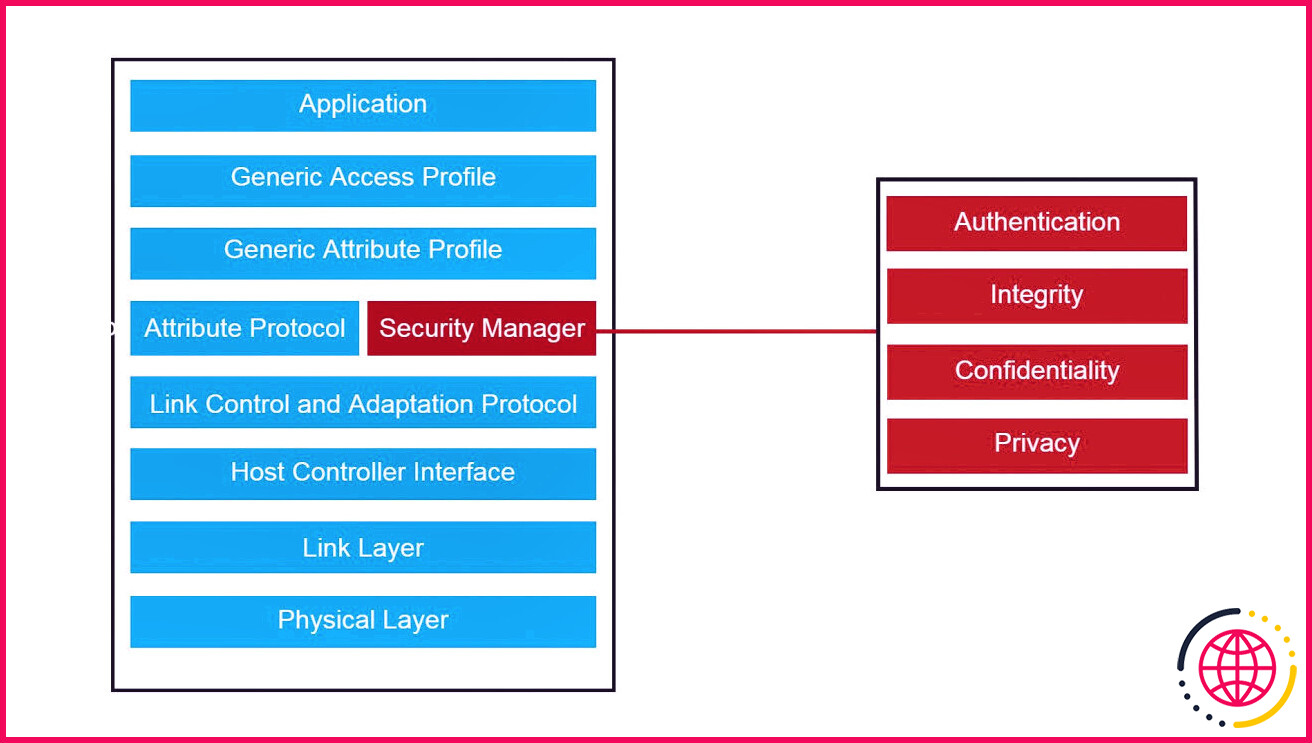

Les variantes actuelles de Bluetooth utilisent actuellement la pile BLE illustrée ci-dessous :

Nous voulons un élément de la quatrième couche de la pile appelé Security Manager, qui gère tout ce qui concerne la vérification, la sécurité, la confidentialité et la confidentialité. Le gestionnaire de sécurité applique ses méthodes avec l’appariement et la liaison d’outils.

Méthodes d’appairage BLE

L’appairage est un composant important du gestionnaire de sécurité de Bluetooth. Il valide l’appareil auquel vous vous connectez s’il s’agit du gadget souhaité, puis crée un secret de chiffrement que les deux gadgets pourront utiliser tout au long de la session.

Vos outils peuvent utiliser de nombreuses approches de vérification pour garantir que vous êtes attaché au gadget prévu. Ces techniques consisteraient en ce qui suit :

- Fonctionne juste : L’approche la plus rapide mais la moins protégée de transmission des clés de chiffrement de fichiers pour les deux appareils

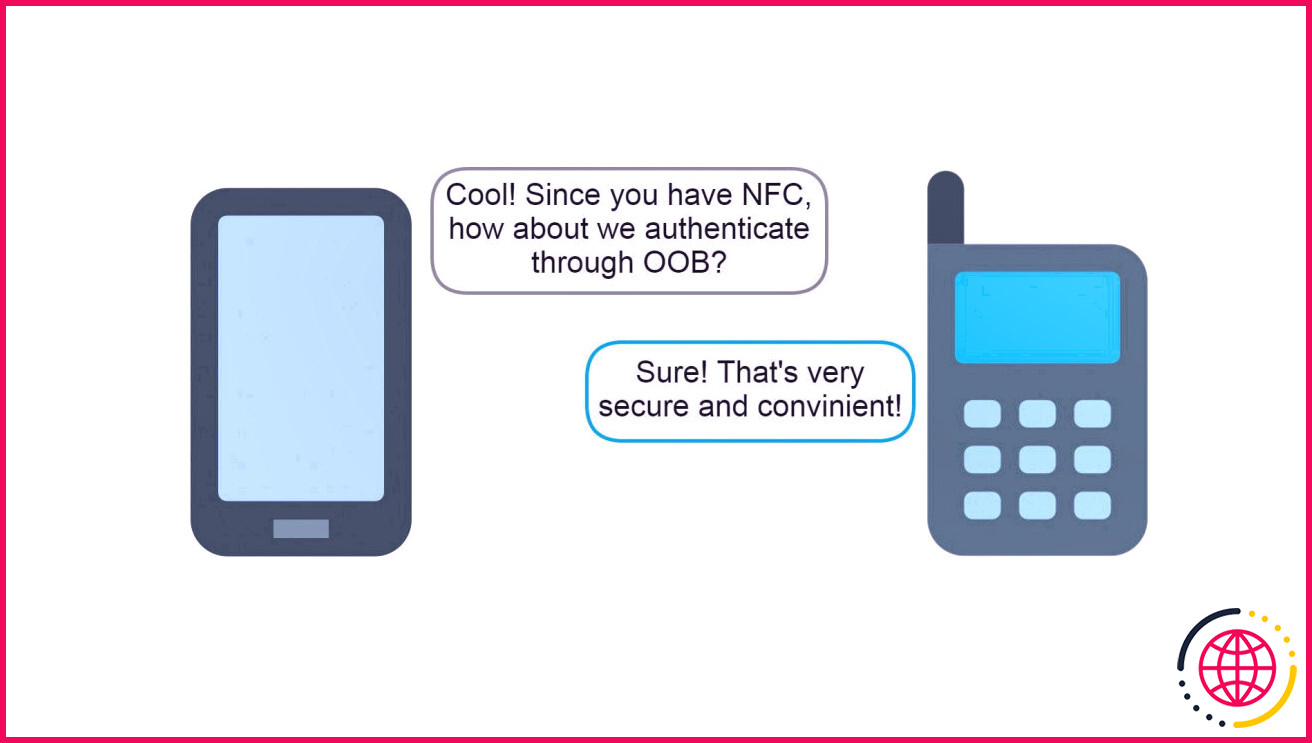

- OOB (hors bande): Utilise diverses autres méthodes d’authentification (en plus de Bluetooth) pour envoyer des astuces de cryptage de fichiers. Un exemple consisterait à établir une liaison avec NFC ou à utiliser la caméra vidéo de votre outil pour vérifier un code QR sur l’écran de l’autre outil.

- Passeport : Les utilisateurs s’authentifient en fournissant le mot de passe approprié lorsqu’ils sont motivés

- Comparaison numérique : Fonctionne un peu comme Passkey, mais les gadgets envoient instantanément des clés de passe. Les utilisateurs ont juste besoin de vérifier si les deux appareils ont les mêmes clés de passe

Algorithmes de clé de chiffrement BLE

Maintenant que vos outils ont effectivement confirmé l’identité de l’outil de fixation. Ils enverraient alors certainement des clés de cryptage que vos gadgets utiliseraient pour sécuriser et décrypter les informations tout au long de la session.

Le gestionnaire de sécurité de Bluetooth comporte différentes phases au cours desquelles il utilise différentes formules de cryptage vitales pour fonctionner correctement. L’un des algorithmes essentiels de cryptage de fichiers les plus courants utilisés par la dernière version de Bluetooth (4.0 et plus) serait le suivant :

- Chiffrements à clé symétrique : ce type de cryptage utilise une clé unique pour décrypter les hachages ou les chiffres

- Chiffrements asymétriques à clé : ce type de sécurité utilise ce qu’on appelle un secret public ainsi qu’une astuce personnelle. Un secret public est utilisé pour sécuriser les données, tandis qu’une clé exclusive décrypte les informations cryptées

- Cryptographie à Courbe Elliptique (ECC): utilise une formule de contour elliptique pour produire des tours beaucoup plus courts que les secrets symétriques ou asymétriques mais tout aussi protégés

- Norme de chiffrement avancé (AES) : est un chiffrement par blocs symétrique couvrant 128 petits bits de dimension

Le processus d’appariement et de liaison du gestionnaire de sécurité

La couche Security Manager est développée pour prendre en charge tout ce qui concerne la sécurité au sein de Bluetooth via ce que l’on appelle des procédures d’appariement et de liaison. Il y aura certainement toujours un outil maître et aussi un gadget serviteur dans une connexion Bluetooth.

L’outil principal est l’outil qui vérifie la transmission des appareils compatibles Bluetooth. D’autre part, un serviteur est un outil qui transmet son emplacement pour que le globe le reconnaisse.

Un exemple d’une relation maître et esclave serait certainement votre téléphone ainsi qu’un écouteur sans fil. Votre téléphone est l’outil principal car il vérifie les gadgets Bluetooth, tandis que votre écouteur sans fil est l’esclave car c’est lui qui transmet ses signaux pour que votre téléphone les localise.

La procédure d’appariement comprend les deux premières des trois phases des phases de sûreté et de sécurité du gestionnaire de sécurité. Le processus d’appariement implique le lien préliminaire des outils essayant de se connecter.

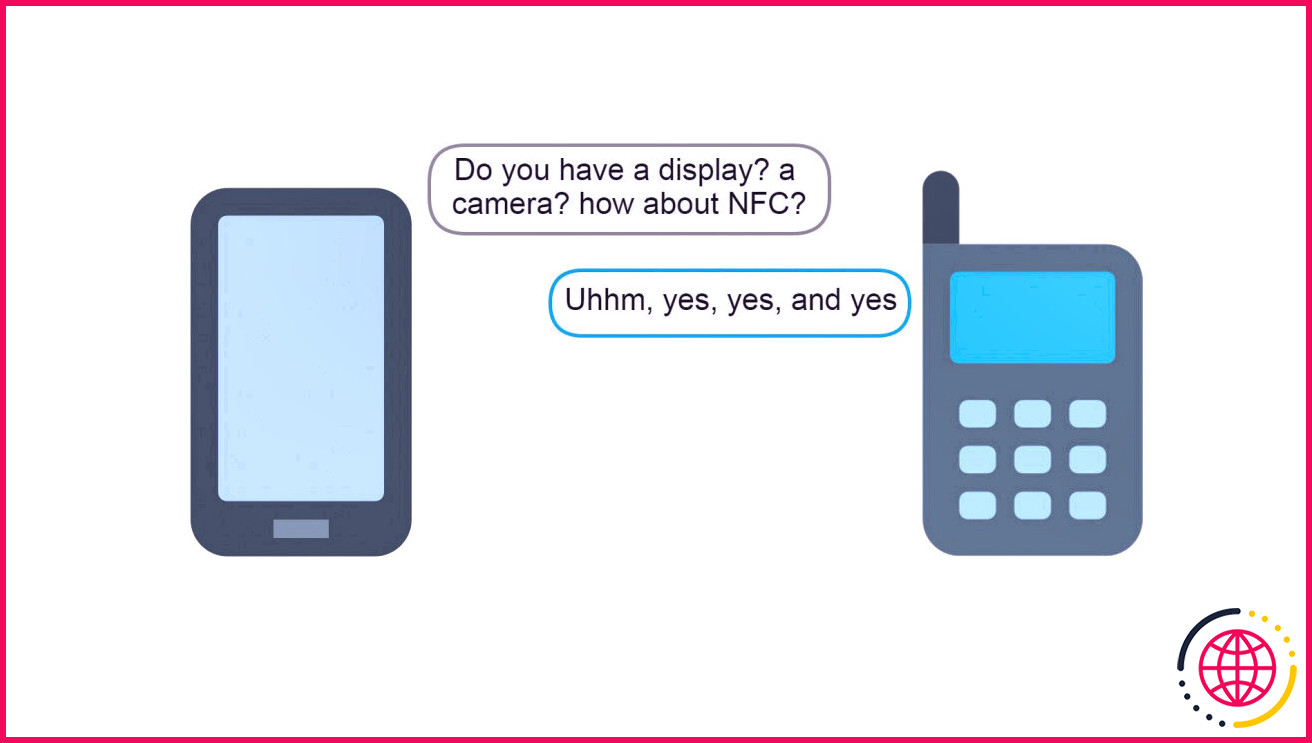

- Pour l’appairage initial, les appareils maître et esclave partageront certainement une liste des capacités de chaque gadget et la variation de Bluetooth qu’ils exécutent. Ces capacités consisteraient certainement à savoir si l’outil dispose ou non d’un écran, d’un clavier, d’une caméra vidéo, ainsi que du NFC.

- Après s’être mutuellement informés de leurs capacités, les gadgets esclave et maître détermineraient quel protocole de protection ainsi que les formules de cryptage de fichiers utiliser.

- La sécurité commune pour l’appairage initial des deux outils s’appelle une STK (Short-Term Key). Comme son nom l’indique, un STK serait certainement la clé de cryptage que les appareils maîtres et serviteurs utiliseraient jusqu’à la fin de la session.

- Lorsque les deux outils se sont couplés avec succès, ils utilisent le STK pour sécuriser chaque paquet d’informations qu’ils partageraient. Et avec les informations cryptées, quiconque essaie de surveiller votre session n’aura pas de STK pour décrypter les informations.

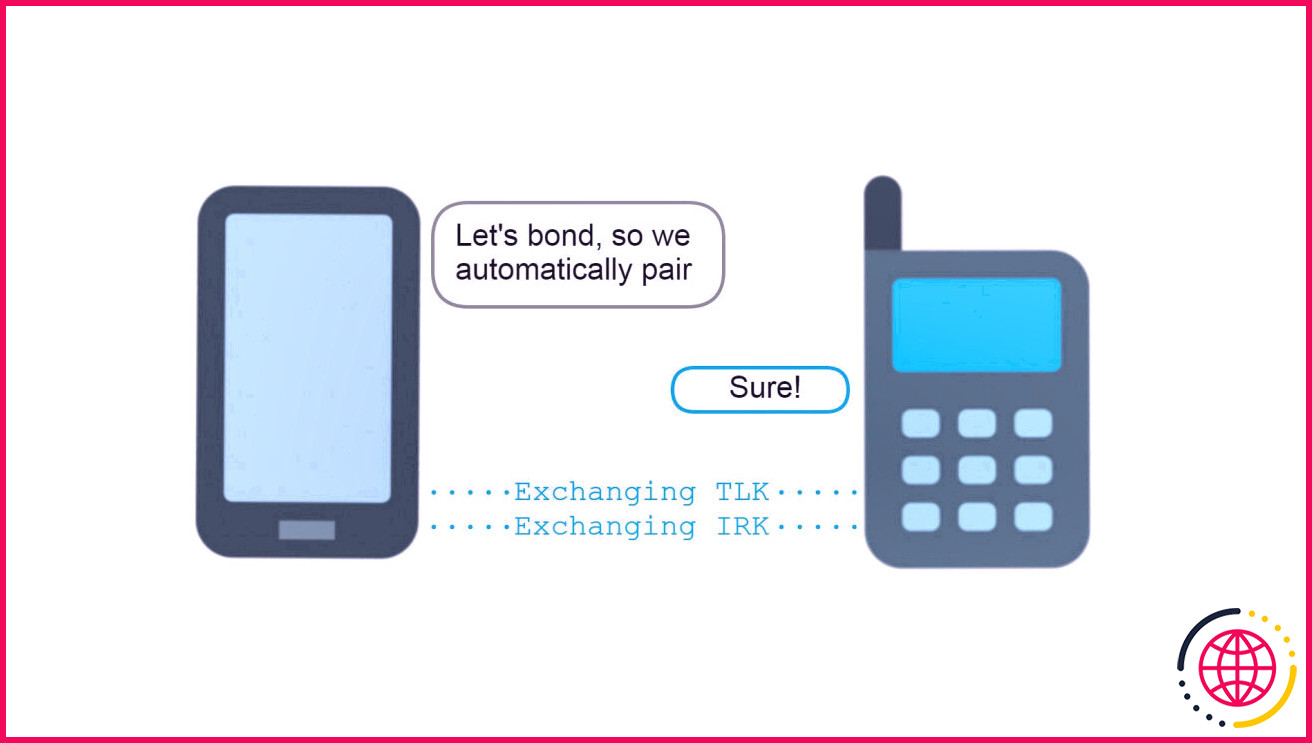

- Le problème avec un STK est qu’il n’est approprié que pour une session. Les deux appareils devront certainement continuer à se coupler pour produire un tout nouveau STK pour chaque session. Par conséquent, une phase optionnelle supplémentaire appelée collage a été développée.

- L’étape de liaison est la 3e phase du gestionnaire de sécurité de Bluetooth. C’est le ponctuel facultatif que vous sautez sur votre appareil pour vous demander si vous faites confiance à l’outil couplé et souhaitez vous y connecter chaque fois qu’il voit la diffusion du gadget.

- Étant donné que les deux appareils sont déjà combinés (ont une connexion sécurisée via un STK), la procédure de liaison ne nécessitera pas de contrôles de sécurité supplémentaires. Ce que cette étape ferait certainement serait de générer une LTK (Long-Term Key) et une IRK (Identity Resolve Key). Les deux appareils utiliseront alors ces clés pour déchiffrer les informations et identifier automatiquement votre outil lorsque Bluetooth est activé.

- Un LTK est un cryptage de fichiers essentiel comparable à un STK, car les gadgets l’utilisent pour crypter et décrypter les données. La différence est qu’un LTK est produit avec ECC au lieu d’AES-120 et est utilisé à long terme.

Pour comprendre un IRK, discutons brièvement de l’adresse MAC Bluetooth. Tous les gadgets compatibles Bluetooth sont fournis avec un NIC (Network Interface Controller). Chaque NIC dispose d’une adresse MAC distincte (Media Access Control). Vous ne pouvez pas modifier ces adresses MAC car les adresses proposées sont codées en dur dans l’équipement physique de la carte réseau.

Bien que vous puissiez usurper une adresse MAC avec une application logicielle, ce n’est pas une alternative viable lorsque vous souhaitez que votre gadget soit reconnu par des appareils connectés. Dans cet esprit, Bluetooth SIG a inclus un système IRK qui permet à votre gadget d’être reconnu par des outils liés et d’être non identifiable pour les appareils Bluetooth non identifiés.

Creuser profondément

Bluetooth est un mélange complexe d’innovations qui offre une grande variété de compatibilités, de confort et d’intégrité de gadgets. La nature de Bluetooth fait de la sécurité Bluetooth un sujet plutôt difficile.

Les points spécifiés ci-dessus sont simplifiés et sont suggérés pour offrir une suggestion générale sur la façon dont la sécurité Bluetooth et aussi la sécurité fonctionnent. Idéalement, cela fonctionne comme une passerelle pour les personnes qui s’intéressent à la sûreté et à la sécurité pour approfondir le sujet et en apprendre davantage sur le fonctionnement interne de Bluetooth. Aux personnes intéressées, bienvenue dans le terrier du lapin !