5 types de chiffrement courants et pourquoi vous ne devriez pas faire le vôtre.

On parle souvent du cryptage à l’heure actuelle, mais il est généralement à l’origine d’une politique gouvernementale mal informée ou d’une partie du blâme pour les méfaits des terroristes.

C’est ignorer tout simplement à quel point le cryptage est crucial. L’immense majorité des services web utilisent le cryptage pour maintenir vos informations en sécurité.

Le cryptage, cependant, est plutôt difficile à reconnaître. Il en existe plusieurs types, et ils ont des utilisations différentes. Comment reconnaître le » meilleur » type de cryptage, après cela ?

Alors, comment fonctionnent exactement les principaux types de cryptage ? Et aussi pourquoi ne pas utiliser votre propre algorithme de sécurité ?

Types de chiffrement par rapport à la puissance de chiffrement.

L’une des erreurs de langage les plus importantes en matière de sécurité provient des différences entre les types de sécurité, les formules de cryptage et leurs staminas particuliers. Simplifions :

- Le genre de cryptage : Le type de cryptage questionne exactement la façon dont la sécurité est terminée. Par exemple, la cryptographie croche est parmi les types de sécurité les plus courants sur le net.

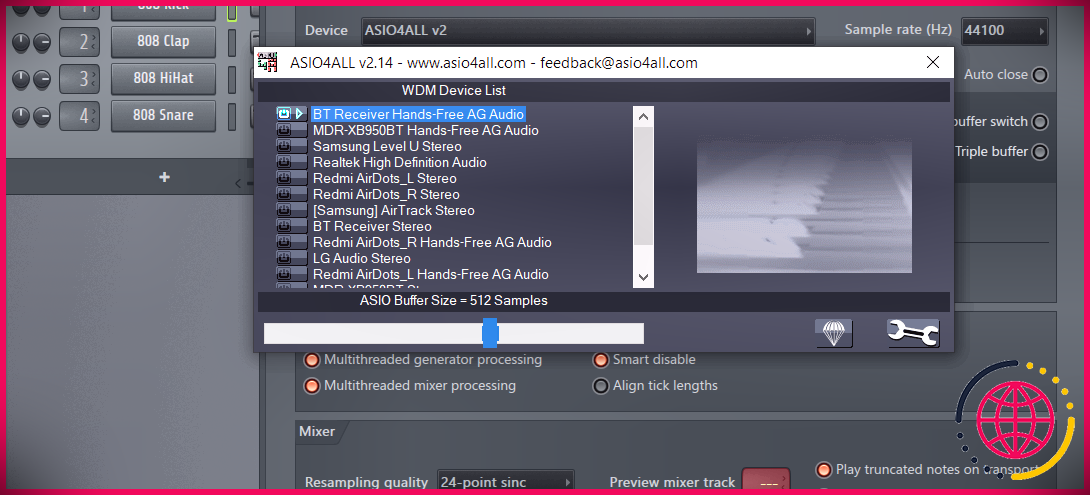

- Formule de cryptage : Lorsque nous abordons la dureté de la sécurité, nous discutons d’un certain algorithme de sécurité. Les formules sont à l’origine des noms intéressants, comme Triple DES, RSA ou AES. Les noms des algorithmes de sécurité sont souvent accompagnés d’une valeur mathématique, comme AES-128. Le nombre fait référence à la taille de la clé de chiffrement et définit davantage la force de l’algorithme.

Il y a quelques termes de cryptage encore plus vous devez vous familiariser avec qui a dit va certainement faire le reste de cette conversation moins compliqué à comprendre.

Les 5 algorithmes de cryptage les plus courants

Les types de cryptage créent la structure de la formule de cryptage des fichiers, tandis que la formule de cryptage des fichiers est responsable de la force du cryptage. On parle de force de sécurité en petits bouts.

De plus, vous connaissez très probablement beaucoup plus de formules de cryptage que vous ne le reconnaissez. Voici 5 des types de cryptage les plus courants, avec quelques informations sur leur fonctionnement.

1. Norme de cryptage de l’information (DES)

La norme de cryptage des données est une exigence initiale de sécurité du gouvernement des États-Unis. On pensait initialement qu’elle était incassable, mais l’augmentation de la puissance de calcul ainsi que la baisse du coût des équipements ont rendu la sécurité 56 bits fondamentalement dépassée. Ceci est particulièrement vrai en ce qui concerne les données sensibles.

John Gilmore, le cofondateur de l’EFF qui a dirigé le travail de Deep Crack, a déclaré : » Lorsque vous créez des systèmes et des infrastructures protégés pour la société, prêtez attention aux cryptographes, pas aux politiciens « . Il a averti que le temps du document pour casser DES devrait envoyer » un appel téléphonique de réveil » à tous ceux qui comptent sur DES pour garder les données exclusives.

Néanmoins, vous trouverez toujours DES dans de nombreux produits. Le cryptage de bas niveau des fichiers est très facile à réaliser sans nécessiter une quantité importante de puissance de calcul. Par conséquent, c’est une fonction habituelle des cartes à puce et des appareils à ressources limitées.

2. TripleDES

TripleDES (occasionnellement créé 3DES ou TDES) est la variation plus récente et plus protégée de DES. Lorsque le DES a été cassé en moins de 23 heures, le gouvernement a réalisé qu’un problème substantiel était à venir. C’est ainsi qu’est né TripleDES. TripleDES augmente le traitement de cryptage en exécutant DES trois fois.

Les informations sont sécurisées, décryptées, puis à nouveau cryptées, offrant ainsi une longueur vitale effective de 168 bits. Cette longueur est suffisamment forte pour de nombreuses données sensibles. Néanmoins, si le TripleDES est plus puissant que le DES classique, il a ses propres défauts.

TripleDES dispose de 3 choix de claviers :

- Option de clé 1 : Les 3 tours sont indépendants. Cette approche offre la plus forte résistance essentielle : 168 bits.

- Option de clé 2 : La clé 1 et la clé 2 sont indépendantes, tandis que la clé 3 coïncide avec la clé 1. Cette méthode utilise une force essentielle effective de 112 petits bits (2×56= 112).

- Option de clé 3 : Les 3 clés sont les mêmes. Cette technique fournit une astuce de 56 bits.

Le choix de clé 1 est le plus fort. Le choix de clé 2 n’est pas aussi fort mais offre quand même plus de défense que le simple cryptage deux fois avec DES. TripleDES est un chiffrement par bloc, ce qui suggère que les données sont cryptées dans une dimension de bloc fixe après une autre. Malheureusement, la dimension du bloc TripleDES est minuscule à 64 bits, ce qui le rend vulnérable à certaines frappes (comme les collisions de blocs).

3. RSA

RSA (du nom de ses développeurs Ron Rivest, Adi Shamir, ainsi que Leonard Adleman) est juste l’une des premières formules cryptographiques à clé publique. Elle utilise la fonction de chiffrement asymétrique à sens unique des fichiers que l’on trouve dans l’écrit sur les termes de chiffrement précédemment lié.

De nombreux éléments du web utilisent la formule RSA de manière approfondie. Il s’agit d’une caractéristique clé de plusieurs méthodes, notamment SSH, OpenPGP, S/MIME, ainsi que SSL/TLS. De plus, les navigateurs utilisent RSA pour développer des interactions sûres et sécurisées sur des réseaux peu confiants.

RSA reste incroyablement proéminent en raison de sa taille vitale. Un tour RSA est généralement long de 1024 ou 2048 petits bits. Néanmoins, les experts en sûreté et en sécurité pensent qu’il ne faudra pas longtemps avant que le RSA 1024 bits soit fracturé, ce qui incitera de nombreux gouvernements et entreprises à migrer vers le secret 2048 bits, plus solide.

4. Norme de cryptage avancée (AES)

L’Advanced Encryption Standard (AES) est actuellement le critère de sécurité sur lequel s’appuie le gouvernement américain.

Elle est basée sur la formule Rijndael créée par deux cryptographes belges, Joan Daemen ainsi que Vincent Rijmen. Les cryptographes belges ont soumis leur formule à l’Institut national des normes et de la technologie (NIST), ainsi que 14 autres, afin de devenir le principal adepte du DES. Rijndael a » gagné » et a également été choisi comme algorithme proposé pour l’AES en octobre 2000.

AES est une formule à clé symétrique et utilise également un chiffrement par bloc symétrique. Il se compose de trois dimensions de clé : 128, 192 ou 256 bits. De plus, il existe différents tours de sécurité pour chaque dimension cruciale.

Un round est la procédure de transformation du texte en clair en texte chiffré. Pour 128 bits, il y a dix rounds. Pour 192 bits, il y a 12 rounds, et aussi pour 256 bits, 14 rounds.

Il existe des attaques académiques contre la formule AES, mais toutes demandent un niveau de puissance de calcul et de stockage d’informations tout simplement irréalisable à l’époque actuelle. Par exemple, une attaque demande environ 38 trillions de téraoctets d’informations – plus que toutes les données enregistrées sur tous les ordinateurs du monde en 2016. D’autres estimations chiffrent à des milliards d’années le temps total nécessaire pour forcer brutalement une clé AES-128.

À ce titre, le maître du chiffrement Bruce Schneier ne « croit pas que quiconque découvrira un jour une frappe qui permettra à quelqu’un d’examiner le trafic Rijndael », en dehors des pauses de sécurité théoriques scolaires. L’algorithme de sécurité Twofish de Schneier (examiné ci-dessous) était une opposition directe à Rijndael lors de la compétition pour le choix du nouvel algorithme de protection national. On pense que l’AES sera certainement une formule de preuve de l’informatique quantique, protégeant contre la puissance informatique substantielle à trouver dans le futur.

5. Twofish

Twofish était un finaliste du concours Advanced Encryption Standard du National Institute of Standards as well as Technology, mais il a perdu face à Rijndael. L’algorithme Twofish traite des tailles de clé de 128, 196 et aussi 256 petits bits et présente également une structure de clé compliquée qui la rend difficile à diviser.

Les spécialistes de la sécurité considèrent Twofish comme l’une des formules de cryptage les plus rapides et une option exceptionnelle pour le matériel et les logiciels. De plus, le chiffrement Twofish est gratuit et peut être utilisé par tout le monde.

Elle apparaît dans certains des meilleurs logiciels gratuits de cryptage de fichiers, tels que VeraCrypt (sécurité des lecteurs), PeaZip (archives de données) et KeePass (administration de mots de passe open-source), ainsi que dans le critère OpenPGP.

Devriez-vous créer votre propre algorithme de chiffrement ?

Vous avez vu certains des meilleurs (et aujourd’hui disparus) algorithmes de sécurité proposés. Ces formules sont les plus efficaces car elles sont fondamentalement difficiles à casser (pour le moment, au minimum).

Mais qu’en est-il du développement d’un algorithme de sécurité maison ? Le développement d’un système exclusif de sécurité maintient-il vos données sans risque ? Placé rapidement, non ! Ou peut-être est-il préférable de dire non, cependant….

Les algorithmes de sécurité idéaux sont protégés mathématiquement, testés avec un mélange des systèmes informatiques les plus efficaces avec les esprits les plus intelligents. Les nouveaux algorithmes de cryptage subissent une collection d’examens éprouvants reconnus pour endommager diverses autres formules, ainsi que des frappes certaines à la toute nouvelle formule.

Prenez la formule AES, par exemple :

- Le NIST a lancé l’appel à de toutes nouvelles formules de sécurité en septembre 1997.

- Le NIST a obtenu 15 algorithmes AES potentiels en août 1998.

- Lors d’une conférence en avril 1999, le NIST a choisi les 5 algorithmes finalistes : MARS, RC6, Rijndael, Serpent, et Twofish.

- Le NIST a continué à examiner et aussi à obtenir des commentaires et des orientations du voisinage cryptographique jusqu’en mai 2000.

- En octobre 2000, le NIST a vérifié que Rijndael était l’AES potentiel, après quoi une autre période de nomination a commencé.

- Rijndael, en tant qu’AES, a été publié comme norme fédérale de traitement de l’information en novembre 2001. La vérification a commencé les tests de validation dans le cadre du programme de validation des algorithmes cryptographiques.

- L’AES a fini par devenir la norme de sécurité officielle du gouvernement fédéral en mai 2002.

Vous n’avez pas les ressources nécessaires pour créer un algorithme de chiffrement fort.

Donc vous voyez, produire un cryptage de fichiers vraiment protégé, résilient et efficace prend un certain temps ainsi qu’une évaluation approfondie de quelques-unes des sociétés de protection les plus efficaces au monde. Ou, comme le dit Bruce Schneier :

» N’importe qui peut concevoir un algorithme de sécurité qu’il ne peut lui-même endommager ; il est beaucoup plus difficile d’en concevoir un que personne d’autre ne peut endommager. »

Et c’est là que l’on peut trouver le mais . Naturellement, vous pouvez créer un programme qui prend votre texte, multiplie la valeur alphabétique de chaque lettre par 13, inclut 61, et après cela l’envoie à un destinataire.

La sortie est un désordre, mais le système est pratique si votre destinataire reconnaît juste comment le décrypter. Cependant, si vous utilisez votre sécurité homebrew dans la nature, pour envoyer des informations personnelles ou sensibles, vous allez passer un mauvais moment. Il y a un facteur qui fait que nous comptons sur les applis de messagerie qui utilisent le cryptage de fichiers de bout en bout au lieu d’envoyer simplement les messages en clair.

Il y a un plus si , aussi. Si vous voulez découvrir le cryptage des fichiers et aussi la cryptographie, essayer la croissance de et aussi endommager une formule de cryptage personnellement établie est fortement recommandé. Ne demandez simplement à personne de l’utiliser !

Le cryptage est mieux laissé aux professionnels

Le cryptage est très important. Reconnaître exactement son fonctionnement fonctionne mais il n’est pas impératif de l’utiliser. Il existe de nombreux moyens de sécuriser votre vie avec peu d’efforts. Par exemple, vous pouvez commencer par sécuriser votre disque dur ou votre clé USB.

Ce qui est impératif, c’est de comprendre que notre zone internationale hyper-réservée a besoin de cryptage pour rester en sécurité. Il y a, malheureusement, un grand nombre de gouvernements fédéraux et aussi d’agences gouvernementales fédérales qui souhaitent des normes de cryptage faibles. Cela ne doit jamais avoir lieu.

Bricoler des formules de sécurité personnelle est tout à fait correct. Si vous avez l’intention d’en savoir et d’en comprendre plus sur le cryptage, c’est l’une des meilleures choses à faire ! Cependant, à moins que vous ne fassiez vérifier et évaluer minutieusement cet algorithme de cryptage de fichiers, il est probablement préférable de le maintenir comme une entreprise exclusive.