Qu’est-ce qu’un chroot jail linux ?

Qu’est-ce qu’un chroot Jail ? Un chroot sur les systèmes d’exploitation Unix est une opération qui modifie le répertoire racine apparent pour le processus en cours d’exécution et ses enfants. Les programmes qui s’exécutent dans cet environnement modifié ne peuvent pas accéder aux fichiers situés en dehors de l’arborescence de répertoires désignée.

À ce propos, qu’est-ce qu’une prison Linux ?

Une jail est une arborescence de répertoires que vous créez dans votre système de fichiers ; l’utilisateur ne peut pas voir les répertoires ou les fichiers qui se trouvent en dehors du répertoire jail . L’utilisateur est jailed dans ce répertoire et ses sous-répertoires. L’appel système chroot(2) est utilisé par jailkit pour placer l’utilisateur à l’intérieur du répertoire jail .

De même, pourquoi utilisons-nous chroot dans Linux ? La commande chroot dans le système Linux /Unix est utilisée pour changer le répertoire racine. Chaque processus/commande dans Linux /systèmes de type Unix a un répertoire de travail courant appelé répertoire racine.

La commande ‘chroot’ peut être très utile :

- Pour créer un environnement de test.

- Pour récupérer le système ou le mot de passe.

- Pour réinstaller le chargeur de démarrage.

En plus de ce qui précède, comment faire un jail chroot ?

Pour créer un jail chroot :

- Créer le répertoire qui deviendra le répertoire racine du jail chroot, par exemple :

- Utiliser la commande ldd pour trouver les bibliothèques requises par la commande que vous avez l’intention d’exécuter dans le jail chroot, par exemple /bin/bash :

.

Le chroot est-il sûr ?

chroot et utilisateurs non-roots Lorsque vous prenez en compte l’ensemble du système, vous ne gagnez aucune sécurité réelle de votre chroot (). Placer un utilisateur régulier dans un chroot () l’empêchera d’avoir accès au reste du système. Cela signifie qu’utiliser un chroot n’est pas moins sécurisé , mais ce n’est pas plus sécurisé non plus.

Qu’est-ce que Iocage ?

iocage est un outil de gestion de jail ou de conteneur pour FreeBSD. Il est également disponible sur le système NAS basé sur FreeNAS. Il est livré avec certaines des meilleures fonctionnalités et technologies que le système d’exploitation FreeBSD a à offrir. L’outil iocage offre une facilité d’utilisation avec une syntaxe de commande simple et facile à comprendre pour gérer les jails.

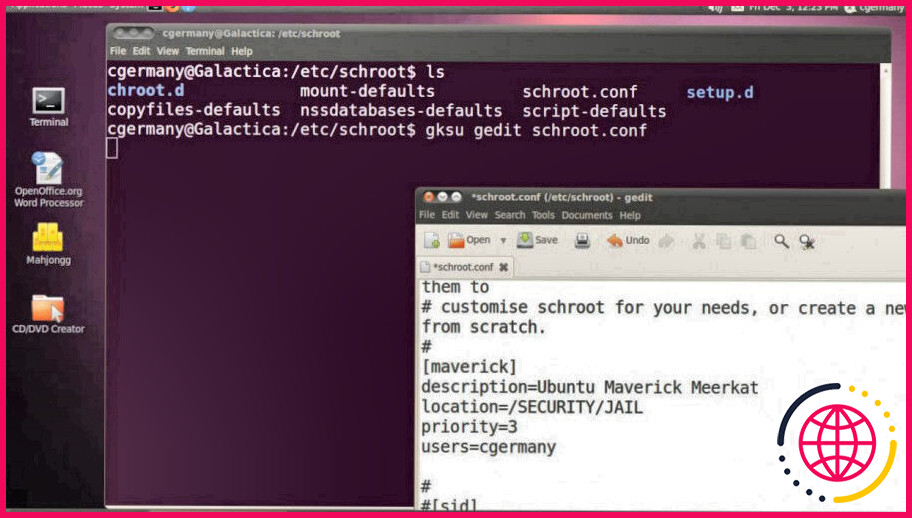

Qu’est-ce que Schroot ?

schroot permet à l’utilisateur d’exécuter une commande ou un shell de connexion dans un environnement chroot . Si aucune commande n’est spécifiée, un shell de connexion sera lancé dans le répertoire de travail actuel de l’utilisateur à l’intérieur du chroot . La commande est un programme, plus autant d’arguments optionnels que nécessaire. Chaque argument peut être cité séparément.

Où se trouve le chroot ?

Un environnement chroot est un appel du système d’exploitation qui va changer la racine location temporairement vers un nouveau dossier. Typiquement, la conception du système d’exploitation du répertoire racine est la racine réelle localisée à ‘ / ‘.

.

Comment faire pour chrooter un utilisateur ?

Notez que nous allons exécuter toutes les commandes en tant que root, utilisez la commande sudo si vous êtes connecté au serveur en tant qu’utilisateur normal.

- Etape 1 : Créer SSH Chroot Jail.

- Etape 2 : Configurer le shell interactif pour SSH Chroot Jail.

- Etape 3 : Créer et configurer l’utilisateur SSH.

- Etape 4 : Configurer SSH pour utiliser Chroot Jail.

- Etape 5 : Tester SSH avec Chroot Jail.

Comment ajouter un utilisateur à jail sous Linux ?

- Connectez-vous en tant qu’utilisateur root. Tapez l’une des commandes suivantes :

- Créer le jail chroot. Je vais définir le répertoire /home/jails/ pour restreindre une session utilisateur ssh à ce répertoire:

- Définir les permissions.

- Installer le shell bash dans $D.

- Ajouter un utilisateur au système.

- Configurer sshd.

- Restaurer le service sshd.

- Le tester.

Qu’est-ce que le restricted shell sous Linux ?

Le shell restreint est un shell Unix qui restreint certaines des capacités disponibles à une session utilisateur interactive, ou à un shell script, s’exécutant en son sein. Il est destiné à fournir une couche supplémentaire de sécurité, mais est insuffisant pour permettre l’exécution de logiciels entièrement non fiables.

Comment sortir du chroot ?

On peut sortir de l’environnement chroot en appuyant sur Ctrl-D. chroot peut être utilisé pour construire chroot jail pour protéger les services du serveur pour empêcher l’attaquant d’obtenir un accès complet au serveur en créant chroot jails.

Comment limiter les utilisateurs sous Linux ?

Limiter l’accès des utilisateurs au système Linux en utilisant un shell restreint. Tout d’abord, créez un lien symbolique appelé rbash à partir de Bash comme indiqué ci-dessous. Les commandes suivantes doivent être exécutées en tant que root utilisateur . Ensuite, créez un utilisateur appelé ‘ostechnix’ avec rbash comme son shell de connexion par défaut.

Comment puis-je restreindre l’accès à SSH ?

Restreindre l’accès de certains utilisateurs à un système via un serveur SSH

- Étape # 1 : Ouvrir le fichier sshd_config. # vi /etc/ssh/sshd_config.

- Etape # 2 : Ajouter un utilisateur. N’autorisez que l’utilisateur vivek à se connecter en ajoutant la ligne suivante : AllowUsers vivek.

- Étape # 3 : Redémarrez sshd. Sauvegardez et fermez le fichier. Dans l’exemple ci-dessus, l’utilisateur vivek a déjà été créé sur le système. Maintenant, il suffit de redémarrer sshd :

Qu’est-ce que le SFTP interne ?

internal – sftp est juste un mot clé de configuration qui indique à sshd d’utiliser le code du serveur SFTP intégré à sshd , au lieu d’exécuter un autre processus (typiquement le sftp -serveur ). Le internal – sftp a été ajouté beaucoup plus tard (OpenSSH 4.9p1 en 2008 ?) que le binaire autonome sftp -serveur, mais c’est le défaut maintenant.

Comment restreindre SFTP à un répertoire sous Linux ?

Accès SFTP restreint à un seul répertoire en utilisant OpenSSH

- Créer un groupe système exchangefiles .

- Créer un répertoire /home/exchangefiles/ et un répertoire files/ à l’intérieur.

- Autoriser les utilisateurs du groupe exchangefiles à se connecter au serveur en utilisant SFTP (mais pas SSH).

- Verrouiller les utilisateurs du groupe exchangefiles dans le répertoire /home/exchangefiles/ en utilisant un chroot.

Est-ce que Docker utilise le chroot ?

Non. Docker n’utilise pas de chroot. Il utilise LXC (Linux Containers) et, plus récemment, docker /libcontainer.

Quelle est la commande pour Linux ?

Cheat Sheet

| Commande | Description |

|---|---|

| clear | Efface le terminal |

| mkdir directoryname | Crée un nouveau répertoire dans le répertoire de travail actuel ou un au chemin spécifié |

| rmdir | Supprime un répertoire |

| mv | Renomme un répertoire |

.

Que fait fsck sous Linux ?

Le FSCK est un utilitaire système. C’est un outil qui est utilisé pour vérifier la cohérence d’un système de fichiers dans les systèmes d’exploitation de type Unix. C’est un outil qui va vérifier et réparer les incohérences dans les systèmes de type Unix, y compris Linux . L’outil peut être utilisé avec l’aide de la commande ‘ fsck ‘ dans Linux .

Comment faire un chroot dans Arch ?

Pour chrooter dans le système, vous devrez d’abord démarrer Arch Linux depuis une clé USB ou un CD. Trouver les partitions du système que vous devrez monter. Créez un répertoire pour monter la partition racine. Montez la partition racine.

Comment installer Ubuntu Linux sur crouton sur mon Chromebook ?

Deuxième étape : Téléchargez et Installez Crouton Voici un téléchargement direct pour la dernière version de Crouton -cliquez dessus depuis votre Chromebook pour l’obtenir. Une fois que vous avez Crouton téléchargé, appuyez sur Ctrl+Alt+T dans Chrome OS pour ouvrir le terminal crosh. Tapez shell dans le terminal et appuyez sur Entrée pour entrer en mode shell Linux .

Comment faire un chroot dans Debian ?

Configuration d’un chroot sur Debian

- Étape 1 : Installation des dépendances. Pour commencer, vous devrez exécuter les commandes suivantes pour l’installation, qui seront expliquées plus tard.

- Etape 2 : Créer les répertoires nécessaires. Faites le dossier chroot.

- Étape 3 : Copier les commandes et leurs dépendances.

- Étape 4 : Tester l’environnement.