Comment installer et configurer Snort IDS sur Linux pour sécuriser votre réseau

Si vous prenez au sérieux la sécurité de votre réseau, l’installation d’une solution IPS ou IDS est indispensable pour fortifier le périmètre du réseau et détourner le trafic réseau potentiellement indésirable.

Snort est l’une de ces solutions IPS/IDS célèbres, gratuites pour un usage personnel et à code source ouvert. Nous allons voir comment installer et configurer Snort sous Linux pour défendre votre réseau contre les cyber-attaques.

Qu’est-ce que Snort ?

Snort est un logiciel libre de détection et de prévention des intrusions dans le réseau (NIDS/IPS) qui, comme son nom l’indique, aide à sécuriser le périmètre de votre réseau en appliquant des règles et des filtres qui détectent et éliminent les paquets potentiellement malveillants injectés dans votre réseau.

Avec Snort, vous serez en mesure d’effectuer un enregistrement avancé du trafic réseau, un reniflage et une analyse des paquets, et de mettre en place un système de prévention des intrusions solide qui défend votre réseau contre le trafic indésirable et potentiellement malveillant.

Conditions préalables à l’installation de Snort

Avant d’installer Snort, vous devez procéder à quelques réglages préliminaires. Il s’agit principalement de la mise à jour et de la mise à niveau de votre système et de l’installation des dépendances nécessaires au bon fonctionnement de Snort.

Commencez par mettre à jour et à niveau votre système.

Sur les distributions Linux basées sur Ubuntu et Debian :

Sur Arch Linux et ses dérivés :

Sur RHEL et Fedora :

Une fois votre système mis à niveau, continuez à installer les dépendances nécessaires à Snort. Voici les commandes que vous devez exécuter :

Sur Ubuntu et Debian, exécutez :

Sur Arch Linux, exécutez :

Pour RHEL et Fedora, exécutez la commande suivante :

En outre, vous devez également installer manuellement la bibliothèque d’acquisition de données, LibDAQ pour que Snort fonctionne correctement, ainsi que gperftools pour générer les fichiers de construction.

Tout d’abord, téléchargez les fichiers source de LibDAQ depuis le site officiel à l’aide de la commande wget. Ensuite, extrayez l’archive et déplacez-vous dans le répertoire à l’aide de cd. À l’intérieur du répertoire, exécutez la commande bootstrap et configurer puis de préparer les fichiers avec make et de l’installer avec les scripts make install .

Avec LibDAQ installé, vous devez installer une dernière dépendance : gperftools. Commencez par récupérer les fichiers sources sur le repo GitHub. Extrayez les fichiers, déplacez-vous dans le répertoire et exécutez le script configure. Enfin, installez le paquetage à l’aide des commandes make et make install.

Une fois ces dépendances installées, vous pouvez passer aux étapes suivantes pour installer Snort.

Installer Snort à partir des sources sous Linux

L’installation préliminaire étant terminée, vous pouvez maintenant vous concentrer sur l’installation du logiciel proprement dit. Vous allez le construire à partir des sources, donc récupérez d’abord les fichiers de construction nécessaires.

Utilisez la commande wget ou téléchargez les fichiers manuellement à partir de la page de téléchargement officielle :

Télécharger : Snort

Une fois le téléchargement de l’archive contenant les fichiers de construction terminé, extrayez-la à l’aide de la commande tar :

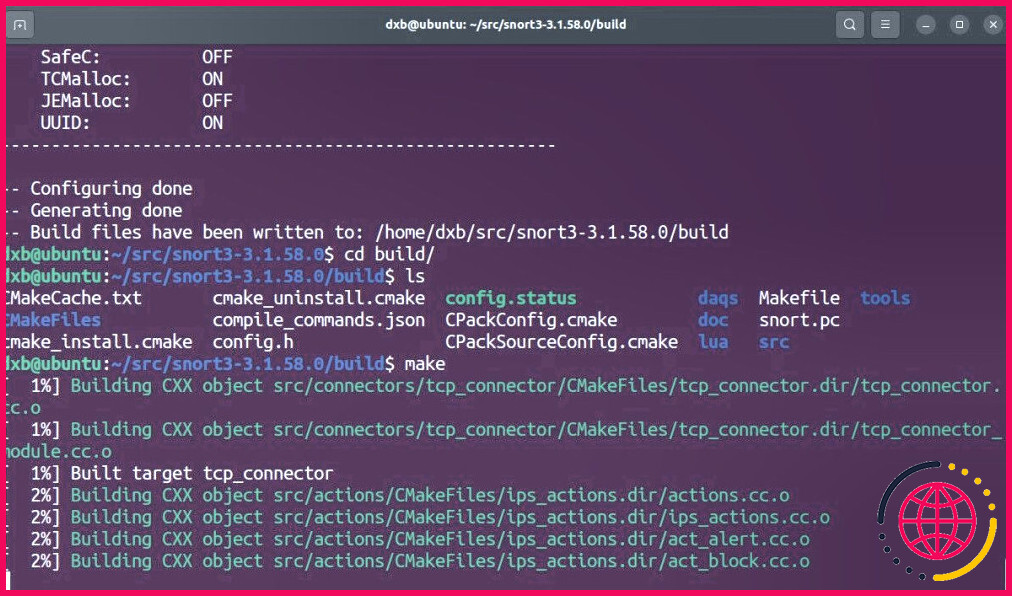

Déplacez-vous dans le dossier extrait, exécutez le script de configuration, utilisez la commande make pour préparer les fichiers, et enfin installez-les avec la commande make install:

Snort sera maintenant installé avec succès dans votre système. Cependant, il vous reste encore une étape à franchir. Lorsqu’un nouveau logiciel est installé manuellement, le répertoire d’installation et les bibliothèques requises peuvent ne pas être automatiquement inclus dans le chemin d’accès par défaut du système. Vous risquez donc de rencontrer des erreurs au démarrage de l’application.

Pour éviter ce problème, vous devez exécuter la commande ldconfig. Elle synchronisera le cache des bibliothèques partagées du système avec les bibliothèques et les binaires nouvellement installés. Exécutez la commande ldconfig à partir d’un shell root ou utilisez le préfixe sudo :

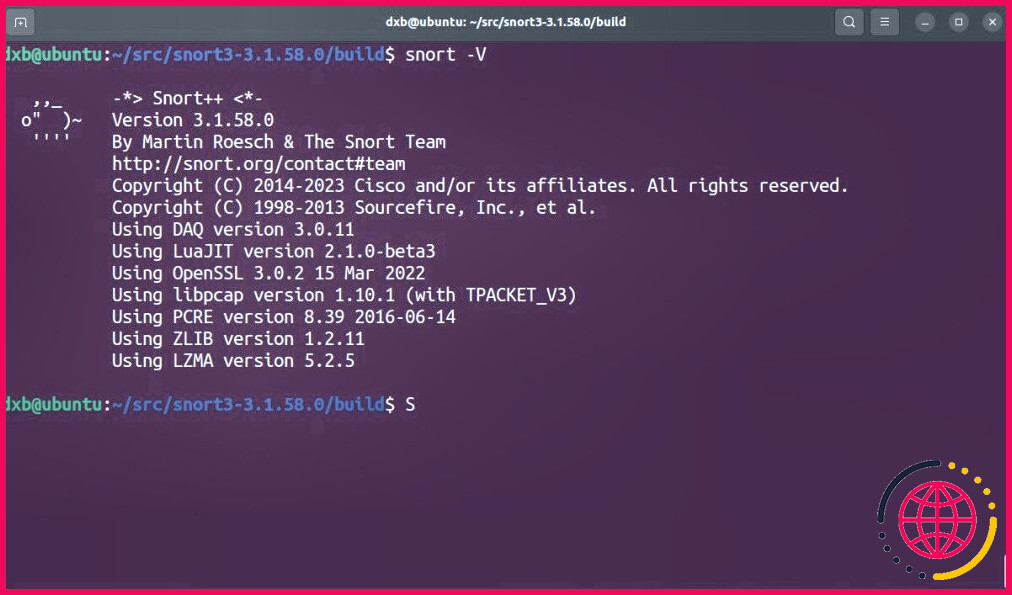

Vous avez maintenant couvert toutes les étapes importantes nécessaires à l’installation de Snort. Pour vérifier l’installation, exécutez la commande Snort avec le préfixe -V et vous devriez voir une sortie renvoyant le nom de la version et d’autres données.

Une fois que vous avez vérifié l’installation de Snort, passez aux étapes suivantes pour le configurer comme un IDS/IPS à part entière.

Configuration initiale de Snort sous Linux

L’efficacité de Snort dépend presque entièrement de la qualité des jeux de règles qui lui sont fournis.

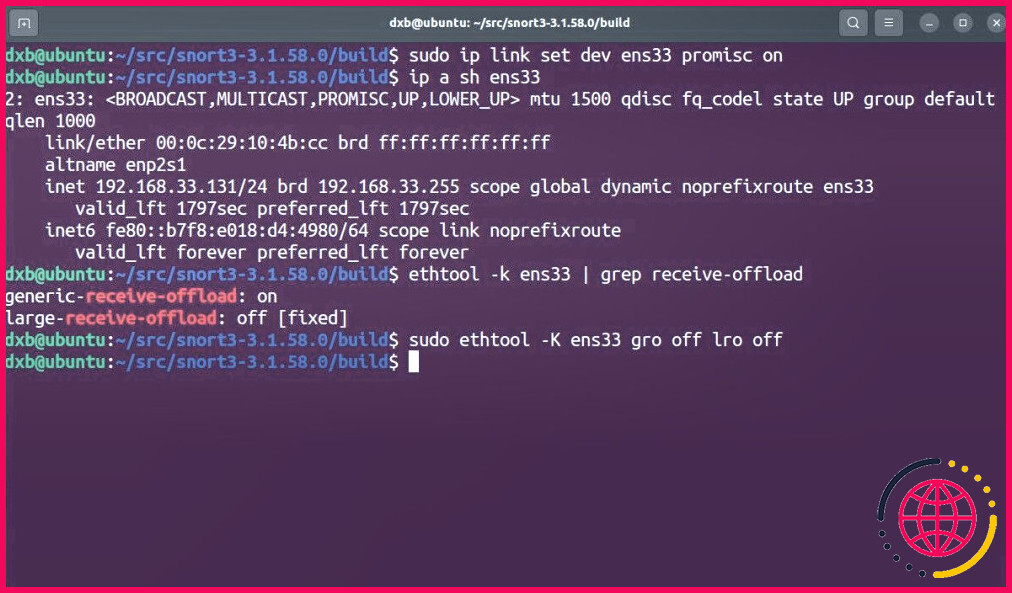

Cependant, avant de passer à la configuration des règles, vous devez configurer les cartes réseau pour qu’elles fonctionnent avec Snort et vous devez également tester la façon dont la configuration par défaut est gérée par Snort. Commencez par configurer les cartes réseau.

Configurez l’interface réseau en mode promiscuous :

À l’aide d’ethtool, désactivez Generic Receive Offload (GRO) et Large Receive Offload (LRO) afin d’éviter que les paquets réseau de grande taille ne soient tronqués :

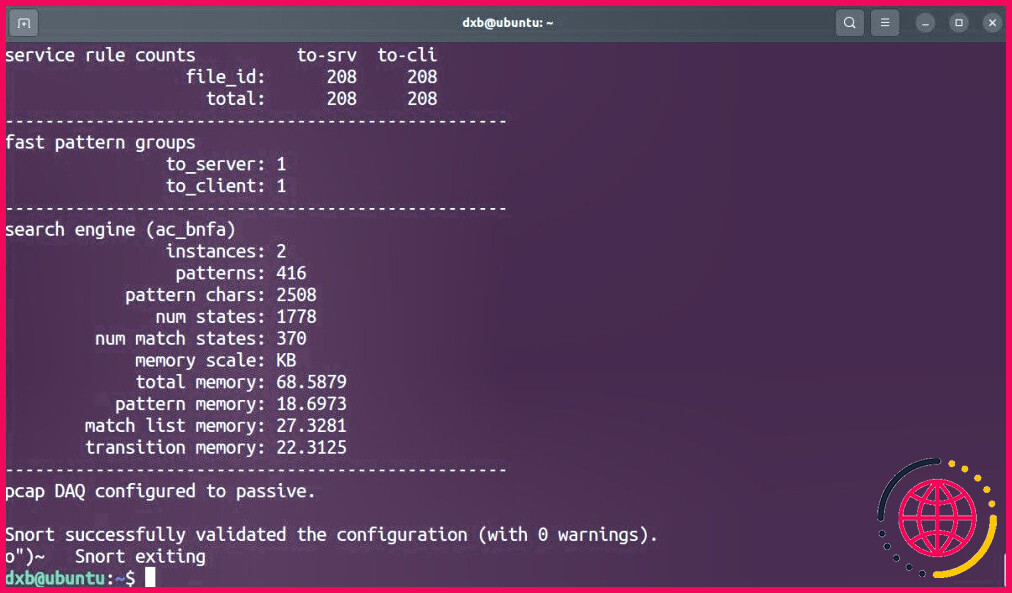

Testez les performances de Snort avec la configuration par défaut :

Vous devriez obtenir un résultat positif, indiquant que vous avez installé et configuré Snort correctement dans votre système. Vous pouvez à présent jouer avec ses fonctionnalités et expérimenter différentes configurations afin de trouver le meilleur ensemble de règles pour sécuriser votre réseau.

Définir des règles et les appliquer avec Snort

Avec les paramètres de base en place, Snort est maintenant prêt à défendre votre périmètre. Comme vous le savez, Snort a besoin de jeux de règles pour déterminer la validité du trafic, configurons quelques jeux de règles gratuits créés par la communauté pour Snort.

Snort lit les jeux de règles et les configurations à partir de répertoires spécifiques. Donc, en premier lieu, en utilisant les commandes mkdir et touch, créez quelques répertoires importants pour stocker les règles et autres données pertinentes pour Snort :

Une fois ces répertoires créés, vous pouvez télécharger le jeu de règles de la communauté depuis le site officiel à l’aide de la commande wget :

Une fois le téléchargement de l’ensemble de règles terminé, extrayez-le et copiez-le dans le répertoire /usr/local/etc/rules/ dans le répertoire /usr/local/etc/rules/ .

Pour exécuter Snort avec le jeu de règles, exécutez cette commande :

Décomposition de la commande :

- -c définit le chemin d’accès au fichier de configuration par défaut

- -R définit le chemin d’accès au jeu de règles à appliquer

- -i définit l’interface

- -s écarte la limite de snaplen

- -k ignore les sommes de contrôle

Ceci devrait valider la configuration et appliquer tous les jeux de règles sur Snort. Dès qu’il détectera une perturbation du réseau, il vous alertera par un message sur la console.

Si vous souhaitez créer et appliquer votre propre jeu de règles, vous pouvez en apprendre davantage à ce sujet dans la section pages de documentation officielle.

Configurer la journalisation avec Snort

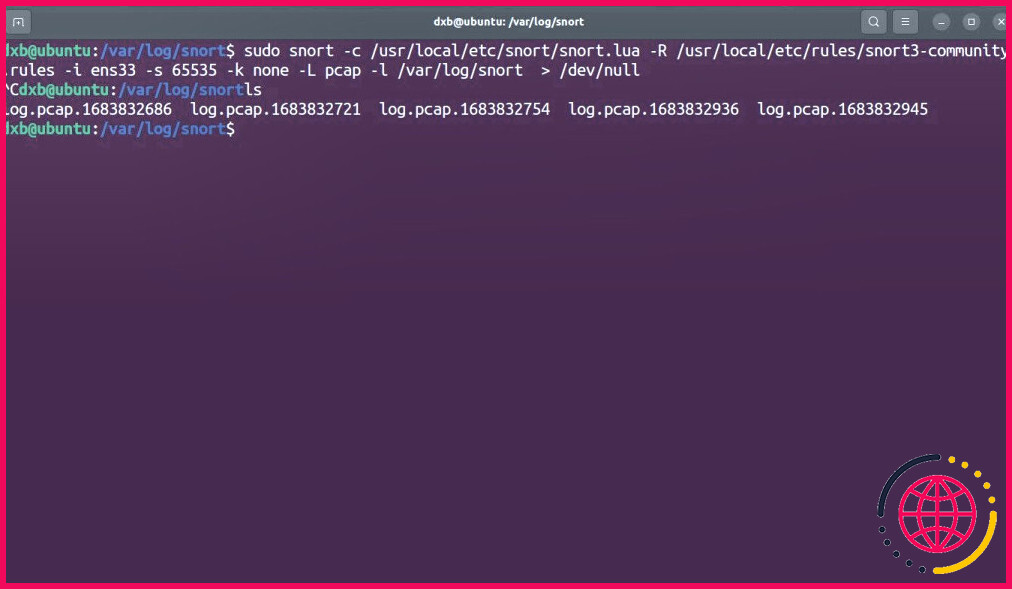

Par défaut, Snort ne produit aucun journal. Vous devez spécifier avec l’option -L pour démarrer Snort en mode de journalisation, définir le type de fichier de journalisation, et -l pour définir le répertoire de journalisation dans lequel Snort dépose les journaux.

Voici la commande pour démarrer Snort avec la journalisation activée :

Décomposition de la commande :

- -c définit le chemin d’accès au fichier de configuration par défaut

- -R définit le chemin d’accès au jeu de règles à appliquer

- -i définit l’interface

- -s écarte la limite de snaplen

- -k ignore les sommes de contrôle

- -L active le mode de journalisation et définit le type de fichier journal

- -l définit le chemin d’accès pour le stockage des journaux

Notez que dans l’exemple de commande, le répertoire de journalisation est défini comme suit /var/log/snort. Bien qu’il s’agisse d’une pratique recommandée, vous êtes libre de stocker vos journaux ailleurs.

Vous pouvez lire les fichiers journaux de Snort à partir du répertoire que vous avez défini ou les transmettre à un logiciel SIEM tel que Splunk pour une analyse plus approfondie.

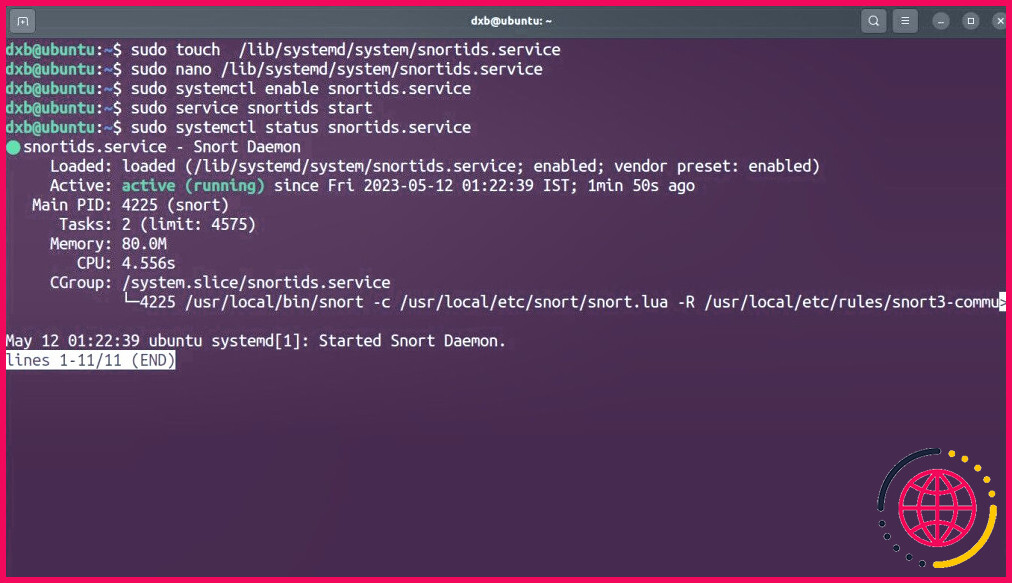

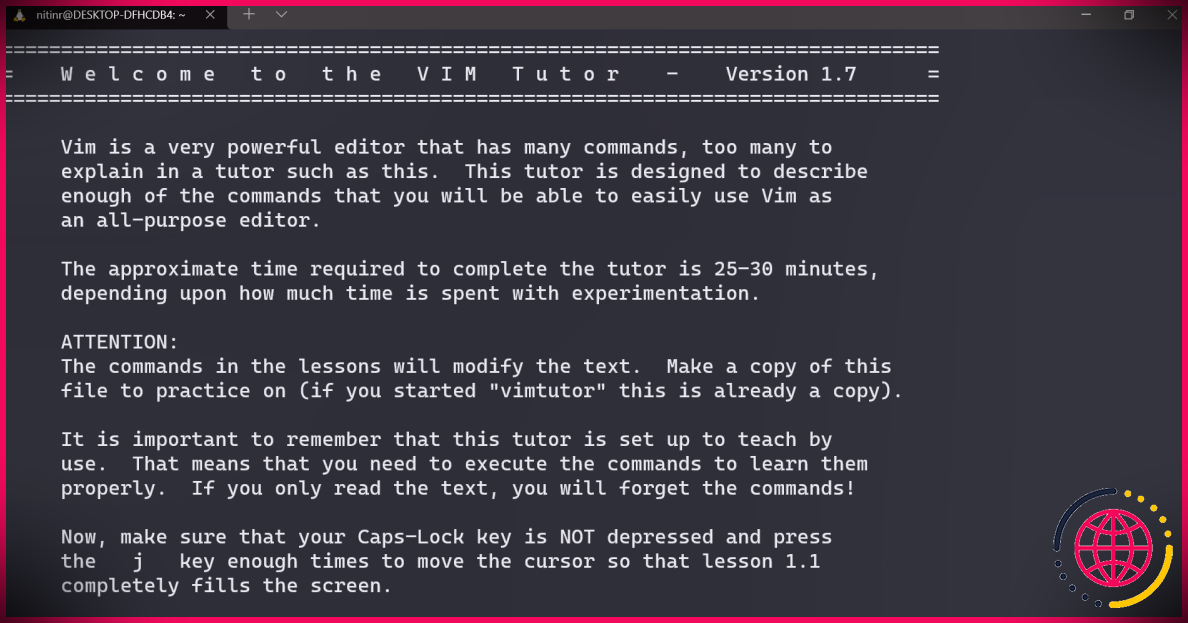

Ajouter Snort en tant que démon de démarrage du système

Bien que vous ayez installé et configuré Snort, vous devez vous assurer qu’il commence à s’exécuter au démarrage et qu’il fonctionne comme un démon en arrière-plan. En l’ajoutant en tant que service système à démarrage automatique, vous vous assurez que Snort est en place et qu’il défend votre système à chaque fois qu’il est en ligne.

Voici comment ajouter un démon de démarrage Snort sous Linux :

- Commencez par créer un nouveau fichier de service systemd :

- Ouvrez le fichier dans un éditeur de texte de votre choix et remplissez-le avec les données suivantes. Vous pouvez modifier les drapeaux en fonction de vos besoins :

- Enregistrez et quittez le fichier. Ensuite, à l’aide des commandes service et systemctl, activez et démarrez le script :

Le démon d’arrière-plan Snort devrait maintenant être opérationnel. Vous pouvez vérifier l’état du script à l’aide de la commande systemctl status snort pour vérifier l’état du script. Elle devrait renvoyer un résultat positif.

Vous savez maintenant comment protéger votre réseau avec Snort IDS

Bien que la mise en place d’un système de détection des intrusions soit une bonne pratique, il s’agit d’une mesure passive plutôt qu’active. La meilleure façon d’améliorer et de garantir la sécurité de votre réseau est de le tester en permanence et de rechercher les failles à corriger.

Les tests de pénétration sont un excellent moyen de trouver des vulnérabilités exploitables et de les corriger.

S’abonner à notre lettre d’information

Comment configurer les règles snort sous Linux ?

Procédure

- Cliquez sur l’onglet SNORT Rules.

- Effectuez l’une des tâches suivantes ou les deux : Dans la zone Import SNORT Rule File, cliquez sur Select *. rules file(s) to import, naviguez jusqu’au fichier de règles applicable sur le système et ouvrez-le. Dans la zone Règles, cliquez sur l’icône Ajouter pour ajouter des règles SNORT uniques et définir les options suivantes :

Où installer snort sur un réseau ?

Snort sur Ubuntu est installé dans le répertoire /usr/local/bin/snort, il est bon de créer un lien symbolique vers /usr/sbin/snort.

Comment lancer snort en ligne de commande sous Linux ?

Exécution de Snort

- -d : Filtre les paquets de la couche application.

- -l /var/log/snort/ : Définit le répertoire de journalisation.

- -h 192.168. 1.0/24 : Ceci ne définit pas le réseau domestique, qui a été défini dans le « snort ».

- -A console : Envoie les alertes à la fenêtre de la console.

- -c /etc/snort/snort. conf : Indique le fichier de configuration Snort à utiliser.