Comment créer des images Docker Python efficaces

Docker est le logiciel standard de l’industrie pour empaqueter et déployer des applications dans des conteneurs. Les images Docker sont la pierre angulaire sur laquelle vous pouvez construire et exécuter vos applications.

Pour exploiter tout le potentiel de Docker, vous devez optimiser vos images en termes d’efficacité des ressources, de sécurité et de performances. Cela permettra à vos applications de fonctionner de manière transparente au sein de l’écosystème Docker.

Découvrez comment procéder à l’aide d’un exemple concret montrant comment conteneuriser une application de calculatrice Python.

Commencer avec une image de base minimale

L’un des facteurs qui affectent l’efficacité d’une image Docker est le choix de l’image de base. Vous devriez commencer par une image minimale qui n’inclut que les composants essentiels nécessaires à l’exécution de votre application.

L’image que vous utilisez doit également provenir d’une source réputée qui fournit des mises à jour et des correctifs de sécurité. Elle doit disposer d’une communauté active et d’une bonne documentation. Ces éléments sont utiles pour résoudre les problèmes ou demander de l’aide.

Pour l’application de calculatrice, en choisissant python:3.11-slim-bookworm, qui est une image minimale, réduit la taille de l’image. Cela permet de minimiser la consommation de ressources et d’accélérer les téléchargements et les déploiements d’images.

Vous pouvez utiliser une image Alpine Linux encore plus petite, en optant pour python:3.11-alpine. Cependant, cette image n’inclut pas d’interpréteur Python, de gestionnaire de paquets et de bibliothèques Python courantes.

Exécution d’applications en tant qu’utilisateurs non rootés

L’exécution de conteneurs Docker en tant qu’utilisateur root peut présenter des risques de sécurité importants. Si un acteur malveillant accède à un conteneur exécuté en tant qu’utilisateur root, il peut exploiter les vulnérabilités du logiciel du conteneur pour élever ses privilèges. Il peut alors utiliser ces privilèges pour exécuter des commandes avec un contrôle total sur le système hôte.

La solution consiste à exécuter vos applications en tant que utilisateur non root. L’exemple de la calculatrice crée et configure l’utilisateur calculateur.

La création d’un utilisateur dédié à votre application limite les autorisations dont disposent les attaquants potentiels. Cela rend plus difficile l’exploitation des vulnérabilités.

Copie des fichiers nécessaires et création d’un environnement virtuel

La création d’un environnement virtuel au sein d’un conteneur Docker permet d’isoler les dépendances. Cela permet d’éviter les conflits avec les paquets à l’échelle du système et d’autres applications. Cela garantit également la compatibilité des versions, car vous pouvez installer les versions exactes des dépendances dont votre application a besoin, sans affecter le reste du système.

Copiez les fichiers nécessaires dans le conteneur. Créez ensuite un environnement virtuel pour l’application de calculatrice à l’aide de la fonction intégrée de Python venv intégré à Python.

Les environnements virtuels sont légers et efficaces, car ils ne dupliquent pas les paquets à l’échelle du système. Cela permet de maintenir la taille de l’image Docker plus petite et de réduire la consommation de ressources lorsque le conteneur est en cours d’exécution.

Minimiser les couches pour plus d’efficacité

Chaque instruction d’un fichier Docker crée une nouvelle couche dans l’image résultante. Docker utilise un mécanisme de copie sur écriture pour gérer ces couches. La réduction du nombre de couches dans l’image Docker améliore considérablement la taille de l’image et les performances de construction. Une façon de réduire le nombre de couches est de consolider plusieurs commandes en une seule RUN instruction.

La combinaison des commandes ci-dessus permet de réduire le nombre de couches intermédiaires créées au cours du processus de construction de l’image.

Sécurisation du traitement des configurations

La manipulation d’informations sensibles au sein d’une image Docker présente un risque pour la sécurité. Pour renforcer la sécurité, vous devez utiliser des variables d’environnement et des fichiers de configuration externes. Dans l’exemple de l’application de calculatrice, vous pouvez créer un répertoire nommé /config pour y stocker votre fichier de configuration et définir les droits de propriété appropriés.

Copiez ensuite le fichier config.json dans ce répertoire, en veillant à ce qu’il reste séparé du code de l’application.

La séparation des données de configuration du code et l’application de permissions appropriées renforcent la sécurité globale de votre image Docker. Cela garantit que seuls les processus ou utilisateurs autorisés ont accès aux données de configuration critiques.

Utilisation de constructions en plusieurs étapes

Les constructions en plusieurs étapes vous permettent de séparer l’environnement de construction de l’image finale. Cela permet d’obtenir des images de production plus petites et plus ciblées. Cela améliore également la sécurité en excluant les outils et les fichiers liés à la construction de l’image finale. Cela réduit la surface d’attaque et minimise les risques de sécurité potentiels associés aux composants inutiles.

Le code ci-dessus ne copie que les artefacts nécessaires de l’étape de construction (constructeur) dans l’image finale. Cela permet de réduire la taille de l’image en excluant les outils et les fichiers liés à la construction qui ne sont pas nécessaires à l’exécution de l’application de la calculatrice.

Amélioration de la sécurité grâce à la numérisation d’images

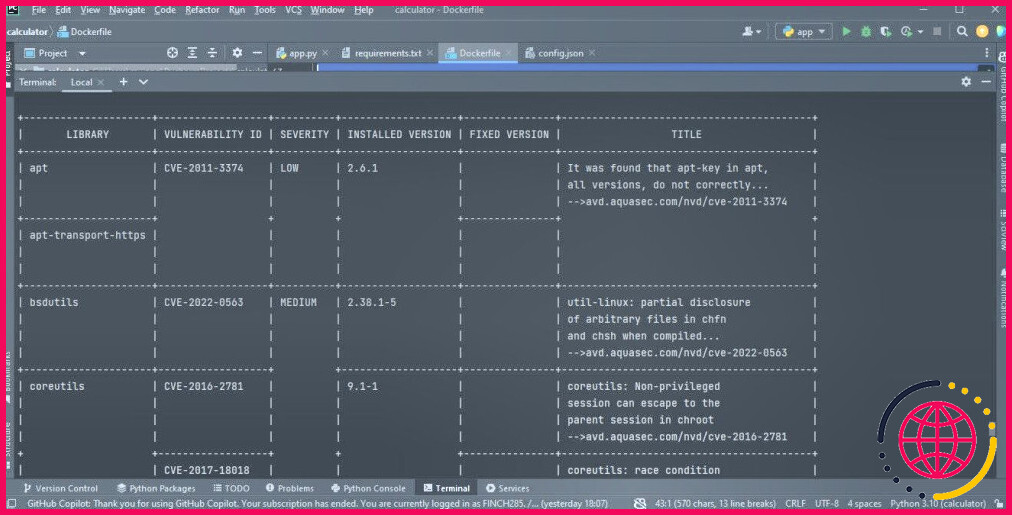

Pour renforcer encore la sécurité de vos images Docker, utilisez des outils d’analyse d’images tels que Trivy ou Clair. Ces outils sont conçus pour identifier les vulnérabilités dans vos couches d’image et vos dépendances. Utilisez Trivy pour l’application calculatrice, afin d’effectuer un balayage des vulnérabilités.

Il est essentiel d’ajouter l’analyse de vulnérabilité Trivy à votre image Docker. En effet, il utilise la base de données CVE (Common Vulnerabilities and Exposures), qui est régulièrement mise à jour avec des informations sur les vulnérabilités connues. Cela vous aide à maintenir vos images à jour avec les derniers correctifs de sécurité et à protéger vos applications contre les exploits connus.

Pour obtenir un rapport de vulnérabilité sur votre image, utilisez la commande suivante.

L’exécution de la commande ci-dessus prendra un certain temps. Une fois qu’elle est terminée, elle génère un rapport comme celui ci-dessous.

Plus le degré de gravité est élevé, plus vous devez remédier rapidement à la vulnérabilité identifiée.

Exécution d’applications en tant qu’utilisateurs non rootés

Pour renforcer la sécurité, exécutez l’application en tant que calculato r pour limiter les vulnérabilités potentielles.

Le passage à un utilisateur non root minimise la surface d’attaque.

Conteneurisation d’applications non-Python

La conteneurisation Docker des applications alimentées par d’autres langages est un peu différente. Vous devez vous familiariser avec la manière de conteneuriser différents types d’applications. Cela vous aidera à décider de la meilleure stratégie à adopter en fonction du type de langage utilisé par votre application.