Les attaques de VPN TunnelVision sont un problème, mais pas aussi graves qu’il n’y paraît

Liens rapides

- Qu’est-ce qu’une attaque VPN de type TunnelVision ?

- Les attaques VPN de TunnelVision sont-elles aussi dangereuses qu’elles le paraissent ?

- Comment pouvez-vous vous protéger ?

Principaux enseignements

- Les attaques VPN de TunnelVision exploitent l’option 121 du DHCP pour réacheminer le trafic Internet, ce qui peut entraîner des fuites VPN.

- L’impact des attaques TunnelVision varie en fonction de l’appareil, du VPN et du système d’exploitation, et nécessite que des conditions spécifiques soient remplies.

- Pour vous protéger, utilisez un VPN réputé doté d’un kill switch, évitez les fournisseurs de VPN moins éprouvés et restez à l’écart des réseaux Wi-Fi publics compromis.

Les cyberattaques sont monnaie courante de nos jours, et l’une des premières mesures préventives sur la liste de presque tout le monde est l’utilisation d’un VPN. Cependant, aussi sûrs qu’ils soient, les VPN ne sont pas parfaits et ont tendance à rencontrer des problèmes de temps à autre.

Les déconnexions et les problèmes de service mis à part, une menace bien plus importante pèse actuellement sur les VPN : Les attaques VPN TunnelVision. Mais de quoi s’agit-il ? Et sont-elles si importantes que cela ?

Que sont les attaques VPN TunnelVision ?

Les attaques TunnelVision s’articulent autour de plusieurs techniques de routage du réseau qui permettent aux attaquants de contourner la protection VPN dans des circonstances spécifiques. Cependant, l’attaque VPN TunnelVision n’est pas vraiment nouvelle. La technique sous-jacente est possible depuis plus de vingt ans, et le fait qu’elle se soit finalement transformée en une attaque à part entière a semé la panique dans l’industrie.

Quelle est donc la technique sous-jacente qui a toujours existé ?

Les chercheurs en sécurité de Leviathan Security ont divulgué la vulnérabilité pour la première fois dans une lettre d’information. publié le 6 mai 2024. Le problème spécifique soulevé par les chercheurs provient du protocole DHCP (Dynamic Host Configuration Protocol), une fonctionnalité présente dans presque tous les routeurs utilisés aujourd’hui. D’une manière générale, le DHCP est utilisé pour configurer automatiquement un appareil afin qu’il se connecte à un réseau et, éventuellement, à l’internet.

Une partie de cette configuration repose également sur le fait que votre appareil sait exactement où envoyer le trafic pour qu’il puisse atteindre l’internet. Cependant, une fonction DHCP moins connue, l’option 121, permet de définir des itinéraires alternatifs pour des destinations spécifiques. Tout appareil prenant en charge l’option 121 peut être configuré avec des passerelles supplémentaires qui détournent le trafic qui suivrait autrement le chemin par défaut.

C’est là que TunnelVision entre en jeu. En utilisant l’option 121, un attaquant peut potentiellement définir une route spécifique à partir d’un routeur qu’un appareil sur un réseau doit suivre pour communiquer avec l’Internet, ce qui peut entraîner des fuites de VPN. Sachant qu’un VPN est censé protéger votre vie privée en tunnelant vos données, il s’agit là d’un problème majeur.

En clair, si vous êtes connecté à un réseau que vous ne contrôlez pas, comme le réseau Wi-Fi d’un aéroport ou d’un hôtel, et si certaines conditions sont réunies, un pirate peut compromettre le routeur et réacheminer le trafic internet de votre appareil pour qu’il sorte du tunnel réseau créé par votre VPN.

Les attaques VPN de TunnelVision sont-elles aussi dangereuses qu’elles le paraissent ?

Bien que les attaques TunnelVision affectent tous les fournisseurs de VPN et les réseaux qui prennent en charge l’option 121, l’impact de la technique d’attaque varie considérablement en fonction de votre appareil, de votre système d’exploitation et du VPN utilisé. En outre, comme mentionné précédemment, une séquence spécifique de conditions (comme un attaquant compromettant le routeur du réseau) doit être remplie avant que quiconque puisse être affecté par la vulnérabilité.

La description de la vulnérabilité faite par Leviathan pose quelques problèmes. TunnelVision réachemine votre trafic Internet ; il ne le « débloque » pas. L’attaque révèle les en-têtes TLS impliqués dans le trafic, mais tant que vous utilisez un bon VPN, le contenu de vos paquets de données est toujours crypté, car cette étape est réalisée avant que les données ne quittent votre appareil et n’entrent dans le réseau.

TunnelVision souligne la nécessité d’éviter les VPN qui n’ont pas encore fait leurs preuves. Oui, les informations recueillies lors d’une attaque par TunnelVision peuvent être utilisées dans le cadre d’une attaque plus large pour vous identifier sur Internet, et c’est un problème s’il est exécuté correctement. Cependant, il faudrait une quantité importante de données pour faire cela, et le kill switch de tout VPN compétent vous sauvera probablement avant que cela n’arrive.

Comment pouvez-vous vous protéger ?

Outre le bon sens et le respect des pratiques de cybersécurité déjà recommandées, vous n’avez pas grand-chose à faire. Cependant, si vous utilisez un fournisseur de VPN qui n’a pas fait ses preuves pour une raison ou une autre, il est temps de changer. Nous avons déjà une liste complète de VPN pour chaque cas d’utilisation à laquelle vous pouvez vous référer.

Tant qu’un attaquant n’a pas compromis le routeur derrière le réseau auquel vous vous connectez, vous êtes à l’abri des attaques de TunnelVision. Même dans ce cas, si le kill switch de votre VPN est activé, il y a de fortes chances que vous soyez encore protégé. Vous êtes également protégé si vous utilisez vos données cellulaires ou le hotspot de votre téléphone pour vous connecter à l’internet sur votre ordinateur portable.

En pratique, de nombreux facteurs doivent être réunis pour qu’une attaque TunnelVision réussisse, et même dans ce cas, il y a de fortes chances que les données collectées ne soient pas d’une grande utilité pour l’attaquant. Alors prenez un bon VPN, activez le kill switch, ne vous connectez pas à des réseaux Wi-Fi publics aléatoires, et vous serez à peu près protégé contre TunnelVision.

Améliorez votre QI technologique grâce à nos lettres d’information gratuites

En vous abonnant, vous acceptez notre politique de confidentialité et pouvez recevoir des communications occasionnelles sur des affaires ; vous pouvez vous désabonner à tout moment.

Articles recommandés

Une boîte mystérieuse a atterri dans votre courrier électronique ? Ne l’ouvrez pas

Gagnant Gagnant.les pirates accèdent à vos comptes.

Comment allumer et éteindre un PC à distance ?

Un raccourci sur le bureau est tout ce dont vous avez besoin pour allumer ou éteindre un ordinateur à distance.

Les 6 meilleures applications que tout propriétaire de Smart TV devrait installer

Vous pouvez tirer bien plus de votre smart TV en installant ces applications.

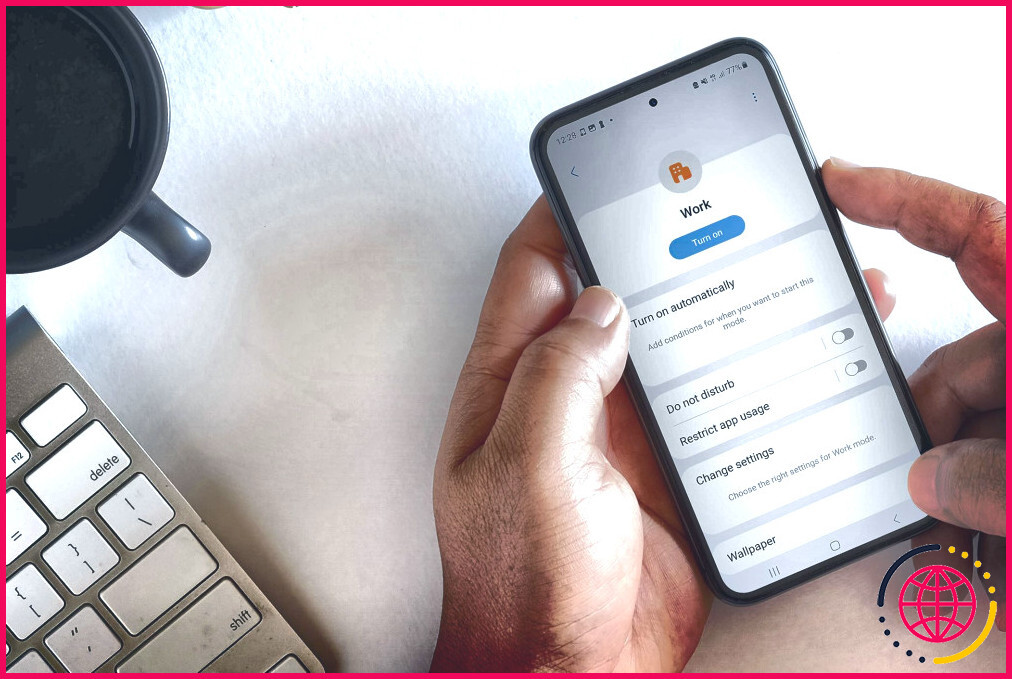

Ces 4 fonctionnalités Android m’ont permis d’éviter les distractions au travail

Veillez à ne pas être tenté d’utiliser votre téléphone au travail.

Les 9 meilleurs raccourcis iOS pour améliorer votre expérience sur l’iPhone

Rendez votre iPhone plus performant grâce à ces raccourcis pratiques qui vous aideront à accomplir votre travail.

Arc sur Windows est-il vraiment le remplaçant de Chrome qu’il promet d’être ?

Arc on Windows est un nouveau navigateur passionnant qui vise à remplacer Chrome sur votre PC.