Qu’est-ce que Shodan et comment peut-il améliorer votre sécurité en ligne ?

Shodan ressemble à Google mais plutôt à une archive de gadgets de l’Internet des objets (IoT). Alors que Google indexe les sites web sur le web ainsi que le contenu de ces sites web, Shodan indexe chaque appareil directement lié au net.

Les informations offertes publiquement via ce moteur de recherche en ligne semblent assez inoffensives. Pour le commun des mortels, les chaînes d’adresses IP ainsi que les termes de codage ne signifient pas grand-chose. Cependant, pour un pirate à la recherche d’un appareil à risque, c’est suffisant pour causer des dommages. Mais imaginez que vous puissiez comprendre les données les plus importantes et aussi comment utiliser Shodan pour améliorer votre cybersécurité ?

Qu’est-ce que Shodan exactement ?

Shodan est un moteur de recherche internet cybernétique qui indexe les gadgets liés à l’internet. Le moteur de recherche en ligne a commencé comme un travail animal pour John Matherly. Matherly avait l’intention de découvrir les appareils liés au web, des imprimantes et des serveurs web aux accélérateurs de particules… principalement tout ce qui possède une adresse IP.

L’objectif était d’enregistrer les spécifications des appareils et d’établir une carte montrant leur emplacement et la manière dont ils sont interconnectés. Depuis 2009, date à laquelle il est apparu au public, l’objectif de Shodan n’a guère changé. Il cartographie toujours l’emplacement exact des appareils connectés à l’internet, leurs exigences en matière d’applications logicielles et leurs emplacements. Sans aucun doute, Shodan s’est développé pour devenir un œil cybernétique omniprésent.

Comment les pirates informatiques utilisent-ils Shodan ?

Shodan n’a pas été développé à l’origine pour les cyberpunks, cependant les détails facilement accessibles au public que le moteur de recherche en ligne rassemble peuvent être bénéfiques pour les pirates à la recherche de dispositifs vulnérables.

Trouver des appareils IoT présentant des failles de sécurité

Shodan accumule les bannières numériques des appareils IoT. Une bannière est comme un curriculum vitae que les outils IoT soumettent aux serveurs Internet lorsqu’ils demandent des données. La vérification de la bannière est exactement la façon dont un serveur internet reconnaît le gadget spécifique, et comment et aussi quels paquets d’informations envoyer au gadget. Tout comme le contenu web du CV de chaque personne serait certainement différent, les bannières des différents outils IoT le sont aussi.

En général, une bannière ordinaire révèle la variation de l’OS d’un appareil, l’adresse IP, les ports ouverts, le numéro de série, les exigences matérielles, la zone géographique, le fournisseur d’accès, ainsi que le nom enregistré du propriétaire, s’il est proposé.

Une grande partie, sinon la totalité, de ces détails est actuellement offerte au public. Ces informations peuvent montrer aux cyberpunks, par exemple, des dispositifs travaillant sur un programme logiciel obsolète. Plus précisément, il est possible d’utiliser des filtres de recherche pour se limiter aux outils à risque dans une ville donnée. Sachant où trouver l’outil à risque, un pirate peut utiliser des méthodes de wardriving ou mener des attaques de dissociation pour s’introduire de force dans votre réseau s’il ne peut y accéder à distance.

Trouver les identifiants et aussi les mots de passe par défaut.

La plupart des gadgets – les routeurs, par exemple – expédient des mots de passe ou des qualifications de connexion par défaut qu’un individu est censé transformer lors de son établissement. Néanmoins, peu de gens le font. Shodan compile régulièrement une liste des appareils opérationnels qui utilisent encore les identifiants par défaut et aussi leurs ports ouverts. En effectuant une recherche avec la requête « mot de passe par défaut », vous obtiendrez une page de résultats appropriée. Tout individu ayant accès à ces informations et à des dispositifs de piratage peut se connecter à un système généralement ouvert et également créer des dommages.

C’est pourquoi c’est un excellent concept de changer vos mots de passe par défaut.

Comment utiliser Shodan pour accroître votre cybersécurité

La quantité de données proposées par Shodan est anormalement angoissante, cependant elle est rarement précieuse si les systèmes de protection de votre appareil fonctionnent correctement. La recherche des adresses IP de vos appareils sur Shodan vous indiquera certainement si le moteur de recherche Internet possède des informations sur eux. Commencez par l’adresse IP de votre routeur domestique. Il est probable que Shodan ne dispose d’aucune information sur votre routeur, surtout si vos ports réseau sont fermés. Ensuite, passez aux caméras de sécurité, aux écrans pour enfants, aux téléphones et aux ordinateurs portables.

Trouvez et fermez également les ports vulnérables

Vous ne devez pas vous stresser à l’idée que des cyberpunks trouvent votre gadget sur Shodan ainsi que s’introduisent dans votre système. Les chances que cela se produise sont faibles puisque Shodan ne répertorie que les systèmes dont les ports TCP/IP sont ouverts. C’est ce à quoi vous devez faire attention : les ports ouverts non sécurisés.

En général, les ports sont ouverts pour s’assurer que les gadgets compatibles avec Internet peuvent offrir des requêtes, obtenir des informations, et aussi comprendre ce qu’il faut faire avec ces informations. C’est ainsi que votre imprimante sans fil peut recevoir des demandes de votre ordinateur et imprimer une page, et que votre webcam peut transmettre des images à votre écran. Et, de manière beaucoup plus significative, exactement comment un cyberpunk peut accéder à distance à votre appareil.

Un port ouvert est assez standard car c’est exactement la façon dont votre gadget se connecte à Internet. En fermant tous les ports de votre appareil, vous vous coupez du web. Les ports deviennent des menaces pour la sécurité dans certains scénarios, comme l’exécution d’un logiciel obsolète ou la mauvaise configuration d’une application sur votre système. La bonne nouvelle est que vous pouvez gérer cette exposition ainsi que la menace de cybersécurité en fermant les ports vulnérables.

Utilisez un VPN pour vous connecter à l’Internet

Vous pouvez rechercher l’adresse IP de l’appareil sur Shodan et également voir si le bandeau de votre gadget est public et quels ports sont ouverts, afin de les fermer. Mais c’est insuffisant. Pensez à utiliser un VPN pour masquer votre adresse IP lorsque vous naviguez sur internet.

Un VPN sert de toute première surface de mur entre vous et aussi un assaillant. Comment exactement ? L’utilisation d’un VPN crypte votre lien web, de sorte que les demandes d’informations et les services passent par des ports sûrs au lieu de vos ports éventuellement non sûrs. Ainsi, un agresseur devra d’abord briser la solution VPN – ce qui n’est pas une mince affaire – avant de pouvoir vous atteindre. Après cela, il y a encore une autre surface murale que vous pouvez installer aussi.

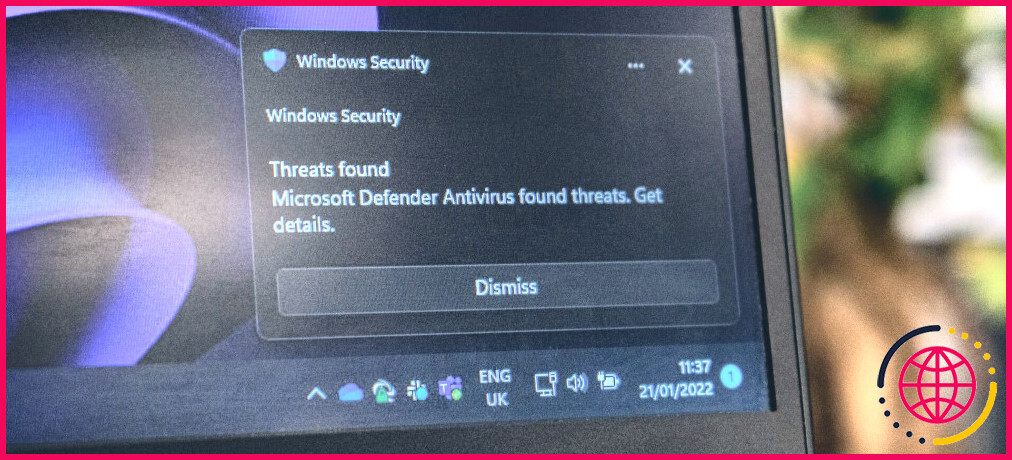

Activez le pare-feu Microsoft Defender

Certains VPN, comme Windscribe, ont des programmes de pare-feu. Bien que les programmes pare-feu tiers soient excellents, vous devriez utiliser le programme pare-feu qui est livré avec Microsoft Defender, le programme de sûreté et de sécurité indigène sur les ordinateurs Windows. Sur Windows 11, vous pouvez activer le logiciel pare-feu Microsoft Defender en allant à . Démarrer > Paramètres > Confidentialité & et sécurité > Sécurité Windows > Pare-feu & et défense du réseau > Ouvrir les configurations de la sécurité Windows.

Votre ordinateur interagit avec d’autres systèmes informatiques sur le net avec des paquets de données (petits bits de données ayant des fichiers multimédias ou des messages). La tâche du logiciel pare-feu Microsoft Defender est de vérifier les paquets d’informations entrants ainsi que de se protéger contre ceux qui peuvent nuire à votre gadget. Il vous suffit d’activer le pare-feu. Par défaut, le pare-feu ouvre simplement les ports de votre système informatique lorsqu’une application a besoin d’utiliser ce port. Vous n’avez pas besoin de toucher aux règles de protection avancées des ports, sauf si vous êtes un client puissant. Même dans ce cas, pensez à définir une astuce pour fermer le port plus tard. C’est assez facile d’oublier.

Pensez à la façon dont un pare-feu fonctionne comme un policier régulant le trafic web vers votre communauté et aussi les routes comme vos ports réseau. Le policier scanne ainsi que s’assure que seules les voitures qui répondent aux normes de sécurité passent. Ces exigences en matière de sécurité changent constamment, de sorte que votre agent de police doit disposer des dernières directives – et c’est pourquoi vous devez installer régulièrement des mises à jour logicielles. Jouer avec les règles de protection des ports revient à dire à votre policier de négliger un point de contrôle. Pratiquement n’importe quel type d’automobile peut utiliser ce point mort pour entrer dans votre ville.

Shodan : A quoi ça sert ?

Shodan est une énorme source de données possédant des détails d’identification sur les appareils reliés au net. Il est principalement utilisé par les entreprises pour garder un œil sur les susceptibilités et les fuites de réseau. De même, vous trouverez Shodan très pratique pour vérifier votre exposition. Dès que vous découvrez ces fuites, vous pouvez assez rapidement les bloquer et renforcer votre cybersécurité générale.

Qu’est-ce que Shodan et comment ça marche ?

Shodan est un moteur de recherche qui analyse l’intégralité d’Internet à la recherche d’appareils connectés. Shodan est similaire à des moteurs de recherche plus connus comme Google, mais au lieu d’indexer des sites Web, Shodan indexe chaque appareil accessible au public connecté à Internet.

Dans quelle mesure Shodan est-il sûr ?

Shodan est considéré comme l’un des moteurs de recherche les plus dangereux. Bien qu’il ne soit pas facile à utiliser pour la plupart des internautes, les experts en cybersécurité et les pirates peuvent travailler avec.

Pourquoi Shodan est-il le moteur de recherche le plus effrayant ?

Shodan facilite la recherche d’un sous-réseau ou d’un domaine pour les appareils connectés, les ports ouverts, les informations d’identification par défaut et même les vulnérabilités connues. Les attaquants peuvent voir la même chose, alors fermez les écoutilles avant qu’ils ne décident d’attaquer. De nombreux appareils annoncent publiquement leurs mots de passe par défaut dans leur bannière.

Comment les scanners en ligne tels que Shodan trouvent-ils les appareils IoT sur Internet ?

Comment fonctionne Shodan ? Lors de l’analyse de l’intégralité d’Internet, le moteur de recherche envoie des requêtes aux appareils IoT connectés pour obtenir des informations accessibles au public les concernant. Les serveurs de tels appareils renvoient leurs bannières de service à l’utilisateur.

Shodan est-il facile à détecter ?

Shodan amende facilement le public via des webcams, des vidéoprojecteurs, des feux de circulation, des systèmes de chauffage domestique, des routeurs et d’autres systèmes SCADA. Tout ce qui se trouve dans l’interface Web Shodan peut le trouver facilement.