Une porte dérobée d’utilitaire Linux récemment exposée rend presque toutes les distributions vulnérables, voici ce qu’il faut faire

Liens rapides

- Qu’est-ce que la porte dérobée XZ Utils ?

- Quelles sont les distributions Linux affectées par la porte dérobée XZ Utils ?

- Comment protéger votre machine Linux contre la porte dérobée XZ Utils ?

Principaux enseignements

- La porte dérobée XZ Utils a affecté les systèmes Linux par l’intermédiaire de SSH, permettant potentiellement la prise de contrôle de systèmes à distance.

- La porte dérobée XZ Utils a principalement affecté les nouvelles distributions logicielles telles que Arch Linux, Gentoo, Fedora et Testing Debian.

- Protégez votre machine Linux en mettant à jour XZ Utils via votre gestionnaire de paquets, ce qui souligne l’importance de la gestion des projets open-source.

Êtes-vous un utilisateur de Linux ? Si c’est le cas, vous voudrez prendre note d’un problème de sécurité affectant des tas de distros Linux parmi les plus populaires, couvrant tout ce qui est Arch, Debian, Fedora, et plus encore.

La porte dérobée XZ Utils est un problème sérieux qui affecte potentiellement des millions de systèmes Linux, et voici comment vous pouvez sécuriser votre matériel.

Qu’est-ce que la porte dérobée XZ Utils ?

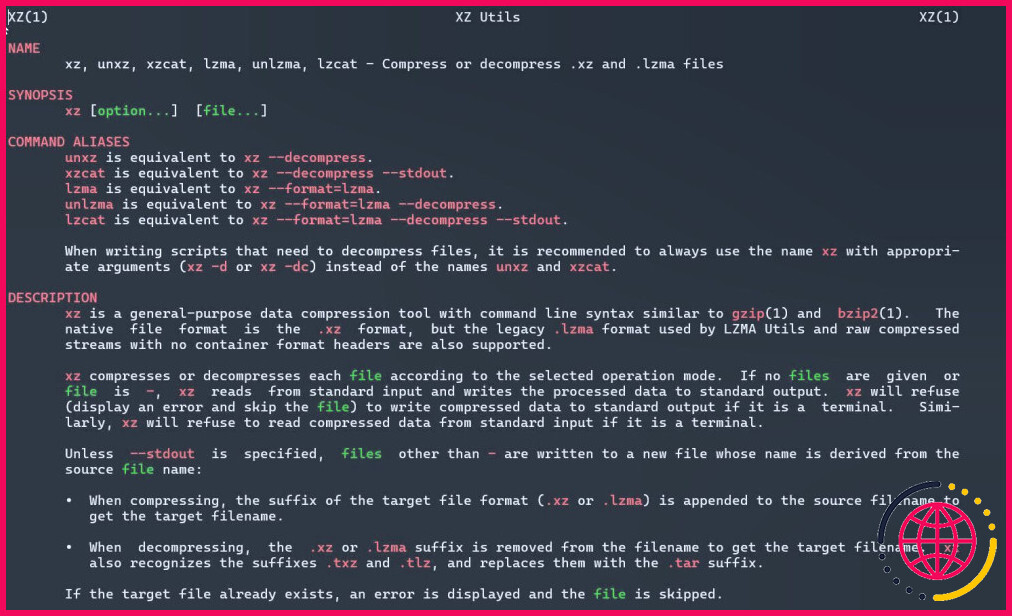

XZ Utils est une suite open-source d’utilitaires de compression et de décompression de fichiers qui est largement déployée sur les systèmes Linux, à l’instar de ZIP. Avant la révélation de la porte dérobée, il jouissait d’une bonne réputation pour son efficacité au sein de la communauté Linux.

La porte dérobée dans XZ a attiré beaucoup d’attention en raison de l’omniprésence de l’outil et de la façon dont l’attaquant a réussi à infiltrer l’écosystème open-source.

L’attaque de la porte dérobée semble être le fruit d’un jeu de longue haleine de la part d’un pirate, qui a mis des années à réussir. Le pirate, qui a utilisé le nom de « Jia Tan » mais dont l’identité réelle semble inconnue, a approché le développeur original du XZ, Lasse Collin, dont le calendrier de mise à jour du logiciel prenait du retard. Selon le rapport de la Commission européenne, Lasse Collin, invoquant des problèmes de santé mentale, a fini par céder sa place à l’attaquant après avoir subi des pressions de la part d’un éventuel complice. Rob Mensching.

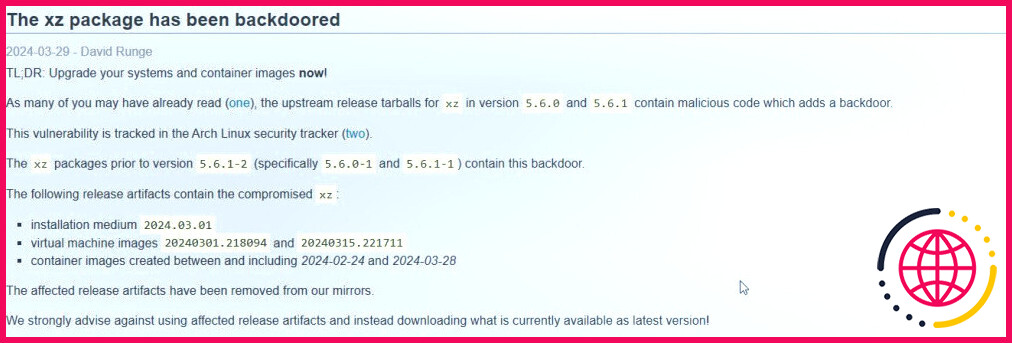

L’attaquant présumé a ensuite inséré la porte dérobée pour s’introduire dans SSH, qui est largement utilisé sur les systèmes Linux pour l’accès à distance. Cela aurait pu passer inaperçu si Andres Freund, développeur chez Microsoft, n’avait pas remarqué que SSH fonctionnait moins bien qu’il ne l’aurait dû. Le problème a été détecté dans les versions 5.6.0 et 5.6.1.

La porte dérobée permet à un attaquant de prendre le contrôle d’un système distant et, compte tenu de l’omniprésence de XZ et de SSH, une attaque à grande échelle aurait pu être possible. Après la découverte de la porte dérobée XZ, GitHub a supprimé le compte du développeur principal et la page d’accueil du projet a également disparu.

L’apparente réussite de l’attaquant à couvrir ses traces et la sophistication de son rôle de développeur de logiciels libres ont conduit les chercheurs en sécurité à spéculer que la porte dérobée pourrait avoir été perpétrée par un État-nation tel que la Russie ou la Chine, bien qu’il n’y ait pas encore de preuves tangibles, d’après Wired.

Quelles sont les distributions Linux affectées par la porte dérobée XZ Utils ?

La porte dérobée XZ visait principalement les distributions Red Hat et Debian/Ubuntu, qui sont les plus largement déployées dans les entreprises. Cependant, les distributions qui incluent des logiciels plus récents, comme Arch Linux, Gentoo, Fedora et les variantes Testing et Unstable de Debian, étaient les plus touchées, car elles étaient plus susceptibles d’inclure les versions affectées de XZ.

Étant donné que les déploiements de Linux dans les entreprises ont tendance à favoriser les distributions stables, elles ne semblent pas être affectées pour le moment. Debian a déclaré que la version Stable, qui est celle disponible par défaut en téléchargement sur son site web, n’était pas affectée. Red Hat Enterprise Linux et Ubuntu ne semblent pas non plus affectés.

Comment protéger votre machine Linux de la porte dérobée XZ Utils

La meilleure façon de se protéger à court terme, quelle que soit la distribution utilisée, est de la mettre à jour à l’aide de l’utilitaire de mise à jour de votre gestionnaire de paquets. Lorsque la porte dérobée XZ a été découverte, les plates-formes Linux ont réagi rapidement en diffusant des mises à jour du système afin de rétrograder la version de XZ Utils installée sur le système si nécessaire. Des distributions de pointe comme Arch ont également incité leurs utilisateurs à mettre à jour leur système dès que possible.

L’attaque soulève des questions troublantes sur la gestion des projets à code source ouvert. Comme beaucoup d’autres projets open-source, XZ Utils est un logiciel largement utilisé, maintenu par un seul développeur non rémunéré. Un problème similaire a conduit au bug Heartbleed qui a affecté OpenSSH en 2014.

Des projets comme celui-ci font partie de presque toutes les distributions Linux, et de tels projets open-source sont également courants dans les logiciels commerciaux. Si vous consultez les sections « À propos » de nombreux logiciels courants, comme Spotify ou Google Chrome, vous constaterez qu’ils utilisent également de nombreux composants open-source sous le capot. XZ Utils est inclus dans Chrome.

Les développeurs utilisent ces outils parce qu’ils facilitent grandement leur travail, puisqu’ils n’ont pas à écrire chaque partie d’un programme à partir de zéro.

À l’avenir, les utilisateurs et les entreprises devront réévaluer leurs relations avec les logiciels libres dont ils dépendent. Cela pourrait aller d’un contrôle plus poussé des développeurs de logiciels libres à la recherche de moyens de rémunérer les développeurs, comme l’a montré le rapport de la Commission européenne sur les logiciels libres. Rob Mensching suggère afin qu’ils ne souffrent pas autant d’épuisement professionnel.

Il semble presque certain que le développement des logiciels libres fera l’objet d’un examen plus approfondi à la suite de cette attaque.

Améliorez votre QI technologique grâce à nos lettres d’information gratuites

En vous abonnant, vous acceptez notre politique de confidentialité et pouvez recevoir des communications occasionnelles ; vous pouvez vous désabonner à tout moment.

Articles recommandés

5 alternatives gratuites à Midjourney

Vous cherchez une alternative gratuite à Midjourney ? Essayez ces concurrents dignes d’intérêt.

8 façons de garder la batterie de votre ordinateur portable en bonne santé pendant longtemps

La batterie de votre ordinateur portable devrait durer longtemps, mais il y a beaucoup de choses que vous pouvez faire pour qu’elle dure encore plus longtemps.

Le GenAI d’Adobe transforme les messages textuels en musique : voici un premier aperçu

La GenAI d’Adobe apporte simplicité et accessibilité à la création musicale.

Twodos, l’application gratuite et simple de gestion des tâches avec un principe unique

Twodos est une nouvelle application de tâches ultra-minimaliste et axée sur la protection de la vie privée.

Le médium musical de Spotify est une boule magique qui répond avec de la musique

Votre service de streaming préféré a le légendaire Nostradamus dans sa ligne de mire.

Comment utiliser les nouvelles fonctions d’intelligence artificielle de Chrome et pourquoi vous devriez le faire ?

Google Chrome intègre de plus en plus de fonctionnalités, et voici comment les utiliser.

Que sait-on sur la porte dérobée XZ Utils qui a failli infecter le monde ?

Un code malveillant a été ajouté aux versions 5.6. 0 et 5.6. 1 a modifié le fonctionnement du logiciel. La porte dérobée manipulait sshd, le fichier exécutable utilisé pour établir des connexions SSH à distance.

Comment la porte dérobée XZ a-t-elle été découverte ?

La porte dérobée a été découverte accidentellement le 29 mars 2024 par Andres Freund lors d’un test de performance de routine. Freund a remarqué une utilisation inhabituelle du processeur dans le processus sshd, ce qui l’a amené à enquêter davantage et à découvrir le code malveillant.

Qu’est-ce que XZ dans Linux ?

XZ Utils, et sa bibliothèque sous-jacente liblzma, sont des projets open-source qui mettent en œuvre la compression et la décompression lzma. Ils sont inclus dans de nombreuses distributions Linux, sont très populaires auprès des développeurs et sont largement utilisés dans l’ensemble de l’écosystème Linux.

Qu’est-ce que l’exploit XZ ?

XZ est un format de compression de données à usage général présent dans presque toutes les distributions Linux, qu’il s’agisse de projets communautaires ou de distributions de produits commerciaux. L’exploitation réussie de cette vulnérabilité pourrait permettre l’exécution de code à distance dans le contexte de l’utilisateur connecté.