Attention : Ce logiciel malveillant transforme les pirates' PC en zombies cryptomineurs

Le piratage de logiciels est une très mauvaise idée. Il y a beaucoup d’agents malveillants en ligne qui cherchent à profiter des gens qui cherchent à obtenir des applications payantes gratuitement, et les outils de piratage ne sont pas différents. Les logiciels malveillants infectent les personnes qui cherchent un moyen d’éviter d’acheter des produits, volent leurs informations personnelles et transforment leurs ordinateurs en zombies cryptomineurs.

Le cheval de Troie SteelFox commence à faire le tour des sites de piratage

Comme indiqué par Kaspersky le SecureList le cheval de Troie SteelFox est une nouvelle souche de logiciels malveillants qui a commencé à faire parler d’elle en août. L’entreprise de sécurité a remarqué que SteelFox se cache principalement sur les sites web, les forums et les services de torrents qui soutiennent le piratage de logiciels :

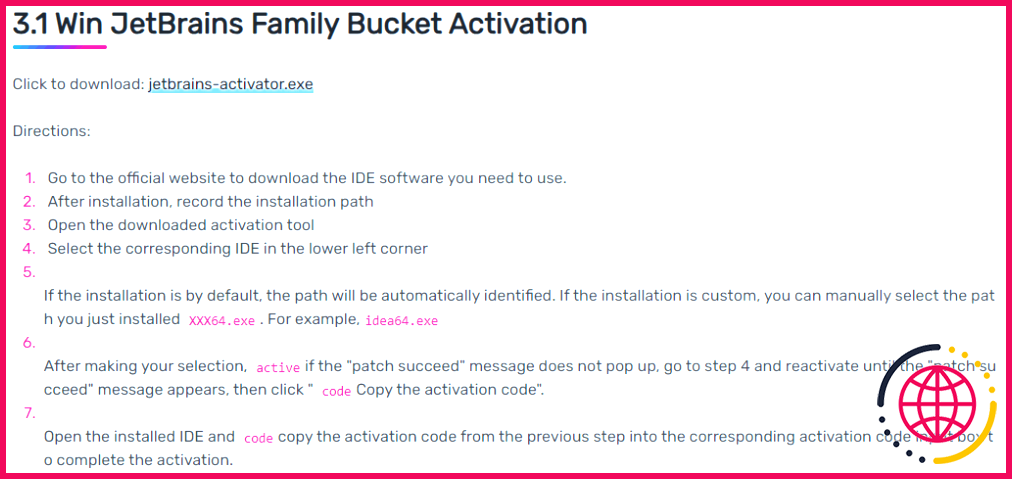

Notre enquête nous a permis de constater que le vecteur d’attaque initial de SteelFox consiste en plusieurs publications diverses sur des forums et des traqueurs de torrents. Ces publications présentent le dropper SteelFox comme un moyen efficace d’activer gratuitement un logiciel légitime. Nous avons vu le dropper prétendre être un crack pour Foxit PDF Editor, JetBrains et AutoCAD.

Kaspersky note que l’outil de piratage fait ce qu’il promet, ce qui incite les pirates à faire confiance à la source et à partager l’application malveillante avec leurs amis. Cependant, l’outil de piratage installe également SteelFox, qui met en place un service de cryptojacking sur l’ordinateur cible. Il recherche ensuite les navigateurs installés sur l’appareil et tente de voler les informations personnelles qui y sont stockées.

Il s’agit là d’un autre exemple des risques liés à l’utilisation de logiciels piratés. Si vous voulez que vos informations personnelles soient en sécurité et que votre PC soit à l’abri des cryptojackers, ne piratez pas les logiciels. Rappelez-vous : si vous obtenez quelque chose gratuitement, il y a de fortes chances que vous soyez le produit, surtout si vous faites quelque chose de louche.

Quels sont les signes d’un logiciel malveillant de minage de cryptomonnaies ?

Les logiciels malveillants de cryptomining sont conçus pour consommer une puissance de traitement importante lorsqu’ils essaient des candidats potentiels pour un en-tête de bloc. Par conséquent, un ordinateur infecté peut présenter l’un des deux signes suivants : Augmentation de la consommation de ressources. Ralentissement des ordinateurs et des serveurs.

Comment se débarrasser d’un logiciel malveillant d’exploitation minière ?

Remédiation à domicile

- Veuillez télécharger Malwarebytes sur votre bureau.

- Double-cliquez sur MBSetup.exe et suivez les instructions pour installer le programme.

- Lorsque l’installation de Malwarebytes pour Windows est terminée, le programme s’ouvre sur l’écran Bienvenue dans Malwarebytes.

- Cliquez sur le bouton Démarrer.

- Cliquez sur Analyser pour lancer une analyse des menaces.

Comment savoir si votre ordinateur est utilisé pour le minage de crypto-monnaie ?

Votre PC est-il infecté par un mineur de crypto-monnaie ? Ici's comment le découvrir

- Utilisation élevée du CPU ou du GPU.

- Augmentation du bruit du ventilateur et surchauffe.

- Baisse des performances.

- Activité inexpliquée du réseau.

- Des pannes et encore des pannes.

- Faible durée de vie de la batterie.

- Processus inconnus dans le gestionnaire des tâches.

- Accès bloqué aux outils de surveillance du système.

Quel type de logiciel malveillant est le cryptojacking ?

Le cryptojacking utilise des codes malveillants intégrés dans des sites web ou des logiciels malveillants installés sur votre appareil pour exploiter vos ressources à votre insu. Cela ralentit les appareils, empêche les utilisateurs légitimes d’accéder à vos ressources et peut également entraîner des coûts de cloud computing très élevés.