Ces 5 types de fichiers sont souvent utilisés pour dissimuler des virus

Êtes-vous déjà tombé sur un fichier qui vous semblait suspect ? Peut-être qu’un fichier PDF était joint à une adresse électronique et que vous n’étiez pas sûr de sa sécurité.

Les logiciels malveillants et les virus peuvent se cacher presque partout ; l’un des endroits les plus courants est le fichier même que vous utilisez tous les jours, caché parmi ces extensions de fichier familières.

1 Fichiers exécutables (EXE)

Un fichier EXE est un type de fichier exécutable utilisé le plus souvent dans le système d’exploitation Windows. Lorsque vous ouvrez ce type de fichier, un programme informatique s’exécute sur votre ordinateur, qu’il s’agisse du programme lui-même ou d’un paquet d’installation. Vous pouvez penser au navigateur Chrome, qui est un EXE. Lorsque vous double-cliquez sur l’icône, le code qui alimente Chrome s’exécute et ouvre le navigateur.

De même, lorsque vous double-cliquez sur un fichier exécutable, le code qu’il contient s’exécute. Un EXE propre fera le travail prévu, mais un EXE malveillant installera un logiciel malveillant sur votre système, en se cachant derrière ce qui semble être un fichier inoffensif. Tous les fichiers EXE ne sont pas des virus, mais il vaut la peine de les analyser et de les vérifier avant de les exécuter, et de ne surtout pas cliquer sur des fichiers EXE aléatoires.

Les développeurs de logiciels malveillants savent que vous ne cliquerez peut-être pas sur un fichier exécutable aléatoire. C’est pourquoi ils déguisent les fichiers EXE malveillants avec d’autres extensions de fichiers, comme certaines des options que vous lirez ci-dessous.

2 Fichiers compressés : ZIP/RAR

Un fichier ZIP ou RAR ressemble davantage à un dossier contenant de nombreux fichiers. Lorsque vous les extrayez, vous pouvez voir plusieurs types de fichiers différents, tels que des scripts, des exécutables et autres, en fonction des fichiers contenus dans l’archive.

Pour les besoins de cet article, vous pouvez penser à un modèle de site web. Certains modèles sont énormes et contiennent du HTML, du CSS, du JavaScript, du contenu multimédia (images/vidéos), etc. Il est préférable de partager ces modèles à l’aide d’une compression, telle que ZIP ou RAR, afin de réduire la taille du fichier. Mais lorsque vous extrayez les fichiers, tout ce qui est malveillant est extrait avec.

Je ne dis pas qu’il y aura forcément un virus à l’intérieur, mais les archives de fichiers compressés sont un moyen de propagation des logiciels malveillants, qui attendent d’être activés.

3 fichiers PDF

Les chances d’avoir un fichier PDF sur votre ordinateur sont assez élevées – les fichiers PDF sont partout. Ils sont utilisés à la place des livres physiques, pour stocker des informations commerciales précieuses, et bien d’autres choses encore. Compte tenu de leur utilisation, il n’est pas surprenant qu’ils constituent une surface d’attaque idéale pour l’implantation d’un virus.

En règle générale, les fichiers PDF sont sûrs, bien qu’ils puissent contenir du code intégré. Pire encore, le lecteur PDF lui-même peut contenir un programme d’exploitation de type « zero-day », ce qui constitue un risque supplémentaire. Il est préférable de ne pas télécharger de fichiers PDF au hasard sur l’internet.

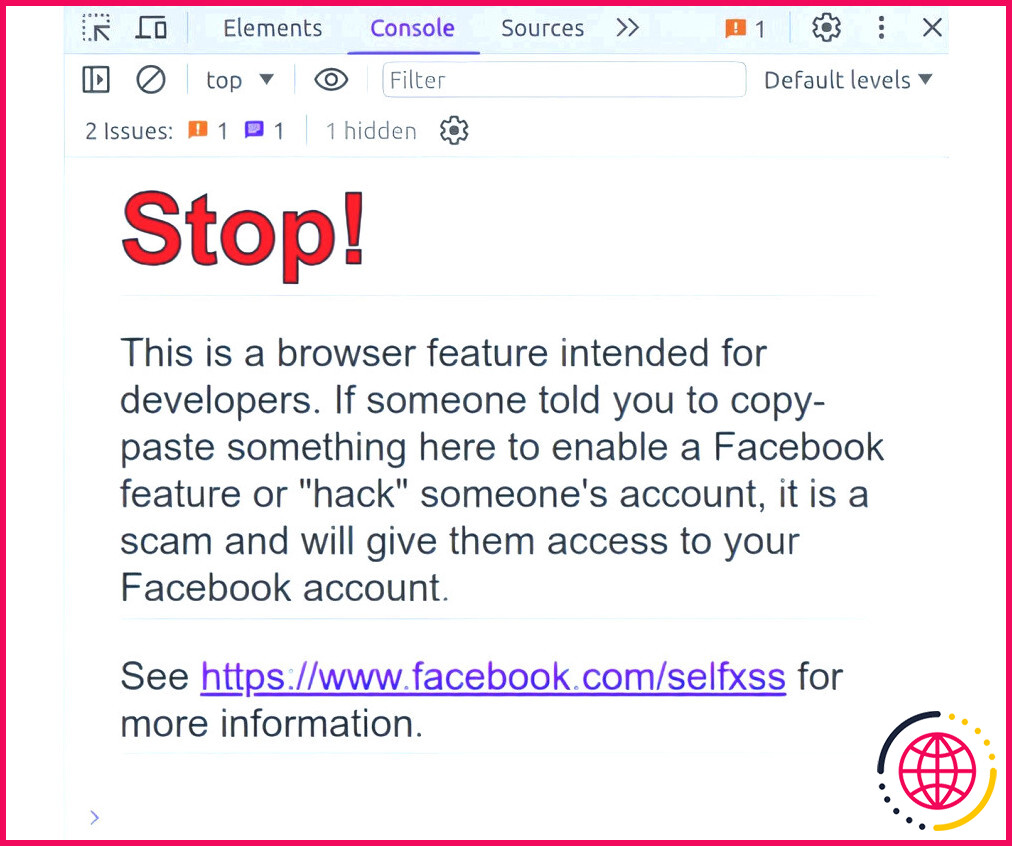

4 Fichiers de script

Les fichiers de script utilisent des extensions telles que JS, PY, SH, etc. Seuls, ils ne peuvent pas faire grand-chose. Vous devez les exécuter dans leurs environnements respectifs. Pour un fichier .js, il s’agit d’un moteur d’exécution JavaScript, notamment un navigateur web.

Le risque d’installation d’un virus potentiel à partir de l’un de ces fichiers provient de l’utilisateur, car vous devez faire quelque chose avec le fichier pour que le code s’exécute. Si vous avez déjà ouvert les outils de développement de votre navigateur alors que vous étiez sur Facebook, par exemple, vous serez accueilli par un message d’avertissement :

De même, les scripts .py et .sh doivent être exécutés par un utilisateur. Si vous exécutez ces fichiers sur votre ordinateur sans savoir ce qu’ils font, de mauvaises choses peuvent se produire.

5 Fichiers d’application Microsoft

Les fichiers Excel, PowerPoint et Microsoft Word sont réputés pour contenir des virus et des scripts malveillants. Ces programmes permettent aux utilisateurs de créer des « macros », c’est-à-dire des scripts qui permettent d’automatiser des tâches. Ces scripts peuvent potentiellement endommager votre système.

À l’instar des PDF, un document Word (ou d’autres programmes Office 365) peut contenir du code intégré. Ce code peut être inoffensif, mais il est toujours possible que vous téléchargiez un fichier DOCX au hasard, que vous l’ouvriez et que votre logiciel antivirus vous avertisse d’un danger. Pratiquement toutes les extensions de fichiers Office 365 peuvent potentiellement contenir des logiciels malveillants, comme DOC, DOCX, XLS, XLSX, etc. Il est également possible que le logiciel malveillant soit déguisé en fichier Office 365, mais qu’il s’agisse en réalité d’un exécutable attendant d’installer un logiciel malveillant sur votre système.

Les cinq types de fichiers énumérés ci-dessus sont généralement connus pour contenir des virus. Cependant, presque tous les types de fichiers peuvent potentiellement contenir des fonctionnalités malveillantes ; les fichiers images malveillants tels que les JPG, les PNG et les GIF constituent un autre problème similaire. Pour vous protéger, faites preuve de discernement avant de télécharger ou d’ouvrir des fichiers que vous ne connaissez pas. Si un fichier EXE apparaît au hasard sur votre bureau, il y a de fortes chances qu’il ne soit pas bon ; ne cliquez pas dessus (même si vous avez peut-être de plus gros problèmes à régler) ! Votre esprit et votre jugement constituent votre première couche de protection.