Cette nouvelle "Bombe à fragmentation" Les logiciels malveillants semblent mortels, mais vous pouvez les éviter

- Les logiciels malveillants de type « bombe à fragmentation » infiltrent les systèmes avec divers logiciels malveillants dans une « arborescence » d’étapes.

- Les pirates à l’origine des logiciels malveillants de type « bombe à fragmentation » ciblent principalement les entreprises américaines dans un but lucratif, mais tous les utilisateurs sont exposés à un risque.

- Vous pouvez protéger votre appareil contre les logiciels malveillants de type « cluster bomb » en utilisant une application antivirus, en naviguant avec précaution et en mettant à jour votre système.

Une nouvelle menace émergente, baptisée « cluster bomb malware », infecte les systèmes du monde entier avec une charge massive de logiciels malveillants. Il est facile de se demander ce qu’est un logiciel malveillant de type « cluster bomb » et comment protéger ses appareils. Voici ce qu’il faut savoir.

Qu’est-ce qu’un logiciel malveillant à bombe à fragmentation ?

Les logiciels malveillants en grappe sont une technique utilisée par les pirates pour infiltrer les systèmes informatiques à l’aide d’un ensemble de logiciels malveillants sans rapport les uns avec les autres, plutôt qu’avec une application spécifique ou un ensemble d’applications apparentées.

Une fois activée, la bombe à fragmentation ouvre essentiellement chaque logiciel malveillant successif dans une « arborescence » d’étapes. Les bombes à fragmentation typiques comprennent des applications « voleuses » qui recueillent des informations personnelles, comme Redline et Mystic Stealer, et des programmes chargeurs comme SmokeLoader qui aident les pirates à obtenir un accès plus large à votre ordinateur. Les logiciels malveillants se présentent également différemment en fonction de la cible. Selon Outpost24 Les chercheurs de KrakenLabs ont repéré des logiciels malveillants présentant entre quatre et sept étapes différentes.

Selon le chercheur en sécurité Hector Garcia 50 % des échantillons de logiciels malveillants de type « cluster bomb » téléchargés sur VirusTotal proviennent des États-Unis. Les entreprises et les organisations semblent être les principales cibles, mais il est impossible de le savoir car de nombreux utilisateurs réguliers ne téléchargent pas d’échantillons de virus.

L’organisation à l’origine du logiciel malveillant à bombe à fragmentation, connue sous le nom de Unfurling Hemlock, semble avoir pour objectif général d’infecter le plus grand nombre de systèmes possible et de réaliser des gains financiers en volant les informations personnelles et les identifiants de connexion des utilisateurs. Bien que les logiciels malveillants de type « cluster bomb » soient encore rares, il est essentiel de se protéger.

Comment se protéger des logiciels malveillants de type « bombe à fragmentation » ?

Bien qu’il soit impossible de protéger complètement votre ordinateur contre les virus, vous pouvez prendre certaines mesures pour vous protéger contre les logiciels malveillants à bombe à fragmentation. En outre, la plupart des logiciels malveillants lancés à l’aide de la bombe à fragmentation d’Unfurling Hemlock sont relativement bien connus, de sorte que vos solutions antivirus et antimalware existantes devraient s’en charger – à condition que vous soyez à jour !

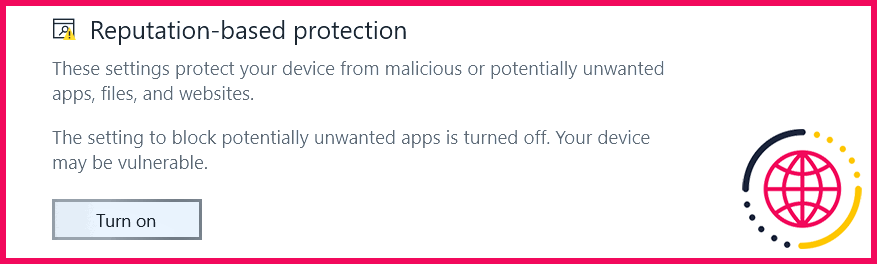

Protégez votre système avec un antivirus

Avant toute chose, il est important de protéger votre système à l’aide d’une bonne application antivirus. Windows Security est normalement une bonne option, mais les logiciels malveillants utilisés dans les bombes à fragmentation comprennent généralement une application capable de désactiver Windows Security.

Windows Security reste l’une des meilleures applications antivirus existantes, mais il n’est pas inutile d’utiliser une autre application antivirus si vous voulez couvrir vos besoins. Il vous suffit d’ajuster vos paramètres pour empêcher Windows Security de bloquer d’autres applications antivirus.

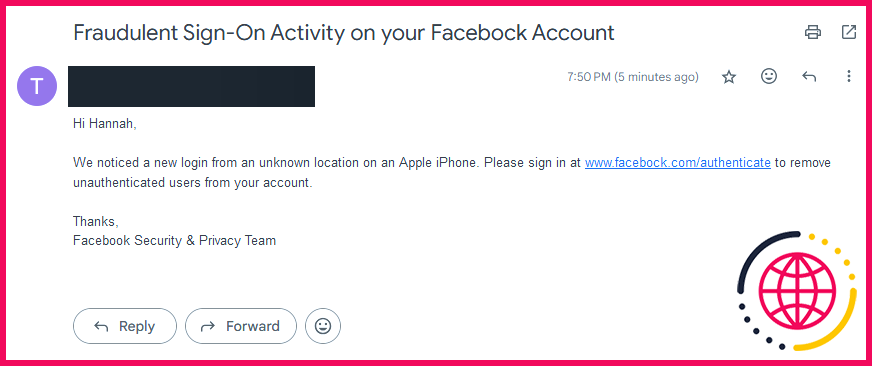

Naviguez sur le web et ouvrez les courriels avec précaution

Il est également important que vous naviguiez sur le web avec prudence. Unfurling Hemlock, le groupe à l’origine de l’attaque, propage l’infection par le biais de courriels malveillants contenant un fichier « WEXTRACT.EXE ». Si ce fichier s’exécute, il décompresse le logiciel malveillant contenu dans la bombe à fragmentation.

Les courriels étant la principale méthode de transmission d’Unfurling Hemlock, vous pouvez éviter la plupart des menaces en examinant attentivement les courriels que vous recevez et en refusant d’ouvrir quoi que ce soit de suspect. Le logiciel malveillant de la bombe à fragmentation n’est pas connu pour se propager par d’autres moyens, mais de bonnes habitudes de navigation contribueront également à la sécurité de vos appareils.

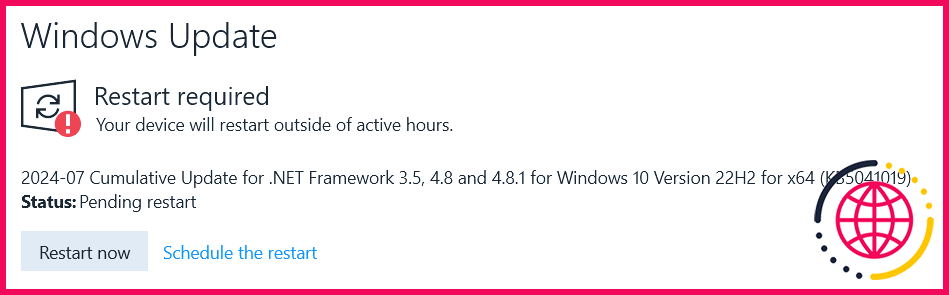

Maintenez votre système à jour

Plus important encore, vous devez maintenir votre système à jour pour le protéger contre toutes les formes de logiciels malveillants. Windows publie fréquemment des mises à jour comprenant des correctifs de sécurité, qui sont généralement installés automatiquement.

Vous pouvez vérifier si votre système est configuré pour être mis à jour automatiquement en naviguant vers Paramètres > Mise à jour & Sécurité > Mise à jour Windows. Si votre ordinateur a besoin de correctifs de sécurité, un message rouge s’affiche. Votre appareil manque d’importants correctifs de sécurité et de qualité.

Vous pouvez installer ces correctifs en défilant jusqu’au bas de la page et en cliquant sur le bouton Télécharger et cliquez sur le bouton Télécharger . Vous pouvez également mettre à votre disposition des mises à jour de sécurité plus récentes en activant le bouton Obtenir les dernières mises à jour dès qu’elles sont disponibles plus bas sur la page.