I'ai classé les meilleures méthodes d’authentification multifactorielle : voici'Voici ce que vous devriez utiliser

Les fuites de données importantes exposant potentiellement vos données à des personnes mal intentionnées sont devenues un phénomène quotidien. Le moyen le plus simple de vous protéger, même si vos mots de passe sont connus, est l’authentification à deux facteurs, mais toutes les méthodes d’authentification multifactorielle ne se valent pas.

Les 3 meilleures méthodes d’authentification multifactorielle

Ce n’est pas parce que l’AMF fournit une couche de sécurité supplémentaire que les cybercriminels ne peuvent pas la contourner et accéder à vos données. Cela dit, si vous utilisez l’une de ces méthodes, il y a peu de chances qu’ils parviennent à déchiffrer le code.

Clé de sécurité physique

Imaginez que vous puissiez accéder à votre ordinateur comme vous ouvrez votre maison à l’aide d’une clé. Une clé de sécurité physique est une clé tangible qui, une fois insérée dans le port USB, vous donne accès à votre ordinateur. Cependant, l’inconvénient majeur de l’utilisation d’une clé de sécurité physique est que l’accès à votre appareil devient un processus assez délicat si vous la perdez.

Il convient de préciser qu’il existe deux types de clés de sécurité : Bluetooth et USB. Bien que les deux soient incroyablement sûres, une clé de sécurité physique compatible Bluetooth peut être sujette à des attaques de type « man-in-the-middle » dans lesquelles le mot de passe envoyé par Bluetooth est volé. Une telle attaque n’est pas possible lors de l’utilisation d’une clé de sécurité USB.

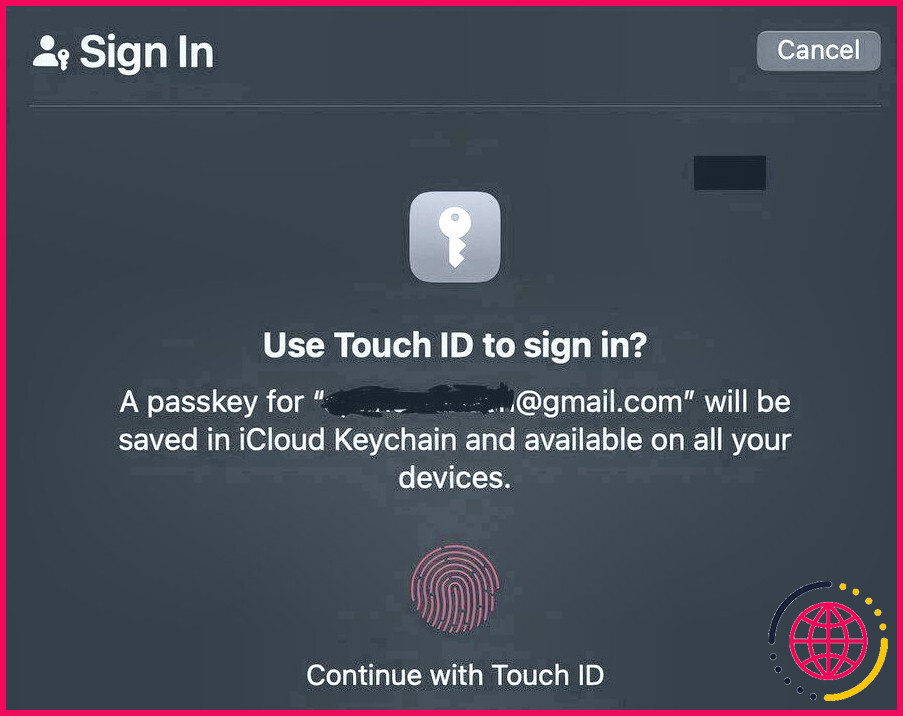

Authentification biométrique

Et si, au lieu de porter une clé dans votre poche, vous étiez la clé ? L’authentification biométrique consiste à utiliser une partie de votre corps pour fournir une authentification. Les méthodes biométriques les plus répandues sont l’utilisation du visage, des empreintes digitales, de la voix, de l’écriture et des veines.

L’authentification biométrique est devenue populaire ces dernières années, depuis qu’Apple a introduit Touch ID en 2013 (les appareils Android ont également reçu la biométrie des empreintes digitales en 2014, avec Android 4.4). Beaucoup ont commencé à utiliser la biométrie pour fournir une authentification parce qu’elle est facile à utiliser et incroyablement sûre. Contrairement à une clé physique qui peut être perdue ou volée, il y a fort à parier que vous n’oublierez pas de sitôt votre doigt au restaurant.

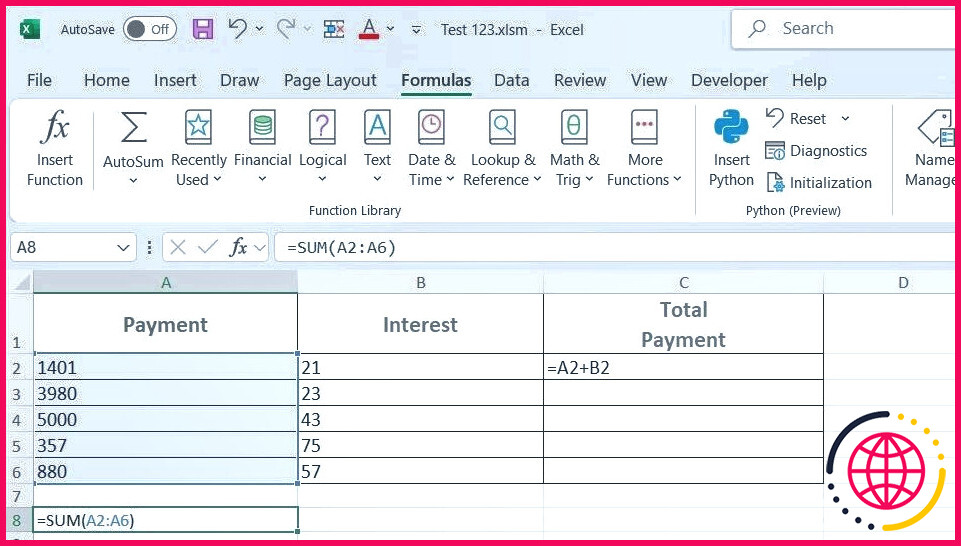

Mot de passe à usage unique (application Authenticator)

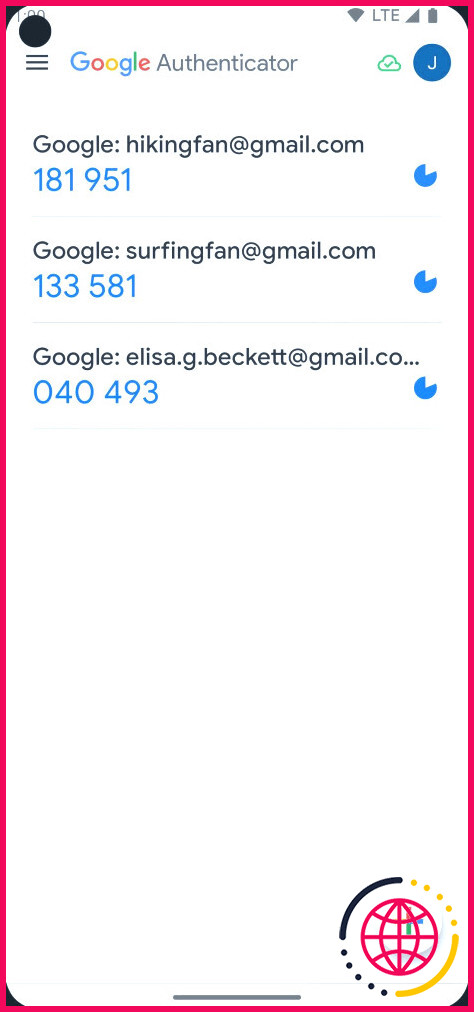

Les mots de passe à usage unique (OTP) sont des mots de passe uniques à usage unique qui doivent être utilisés dans un certain délai avant d’expirer. Il existe plusieurs façons de recevoir des OTP, mais la plus sûre consiste à utiliser une application d’authentification telle que Google Authenticator.

Avec Google Authenticator, vous avez jusqu’à 60 secondes pour saisir l’OTP avant qu’un nouvel OTP ne soit généré. Toutes les méthodes OTP ne sont pas aussi sûres les unes que les autres. Comme nous le verrons plus loin, les OTP envoyés par SMS et par courrier électronique sont loin d’être aussi sûrs.

Autres méthodes d’AMF

Il est préférable d’utiliser n’importe quelle méthode d’AMF plutôt que de n’en utiliser aucune. Cela dit, certaines méthodes sont meilleures que d’autres. Voici les meilleures d’entre elles.

Notification push

En plus de vous avertir que vous avez reçu un nouveau message IG ou une offre promotionnelle, les notifications push peuvent également être utilisées à des fins de sécurité. Lorsqu’elles sont activées, les notifications push sont envoyées via l’application de votre choix et doivent être approuvées ou refusées. Ce qui est bien avec les notifications push, c’est qu’il n’est pas nécessaire de taper des caractères comme le ferait, par exemple, une application d’authentification.

Les notifications push sont conviviales, offrent une grande sécurité et sont rapides. La principale vulnérabilité réside dans le fait que si votre appareil est perdu ou volé, le voleur n’a qu’à avoir accès à votre téléphone ouvert pour s’authentifier à l’aide d’une notification push, ce qu’il fait.

Appel téléphonique

Supposons que vous vous êtes déjà connecté à votre compte bancaire mais que vous avez activé la fonction 2FA par le biais d’un appel téléphonique. Dès que vous saisissez votre nom d’utilisateur et votre mot de passe corrects, vous recevez un appel téléphonique au numéro figurant dans votre dossier et un deuxième mot de passe vous est fourni. Cette méthode est suffisamment sûre si vous avez accès à votre téléphone, mais un téléphone peut facilement être volé ou perdu. Sans compter que la plupart des appels téléphoniques ne sont pas cryptés. Si un pirate informatique compétent vous prend pour cible, il peut écouter vos appels. S’il vient de recevoir un mot de passe non crypté, il peut facilement voler votre mot de passe et accéder à votre compte.

Mot de passe unique (SMS ou courriel)

Les OTP envoyés par SMS ou par courrier électronique ne sont pas dangereux, mais ils constituent l’un des moyens les moins sûrs d’authentifier un utilisateur. Les OTP par SMS et par courriel sont attrayants parce qu’ils sont à la fois simples et faciles à mettre en œuvre. Les utilisateurs moins avertis peuvent ne pas vouloir configurer une application d’authentification, savoir comment (ou vouloir) activer l’authentification biométrique, ou même savoir ce qu’est une clé de sécurité physique.

Le problème est que les SMS et même le courrier électronique peuvent être compromis. L’authentification 2FA ne sert pas à grand-chose si le deuxième mot de passe est envoyé à un cybercriminel. Les messages SMS peuvent également être envoyés en clair et interceptés.

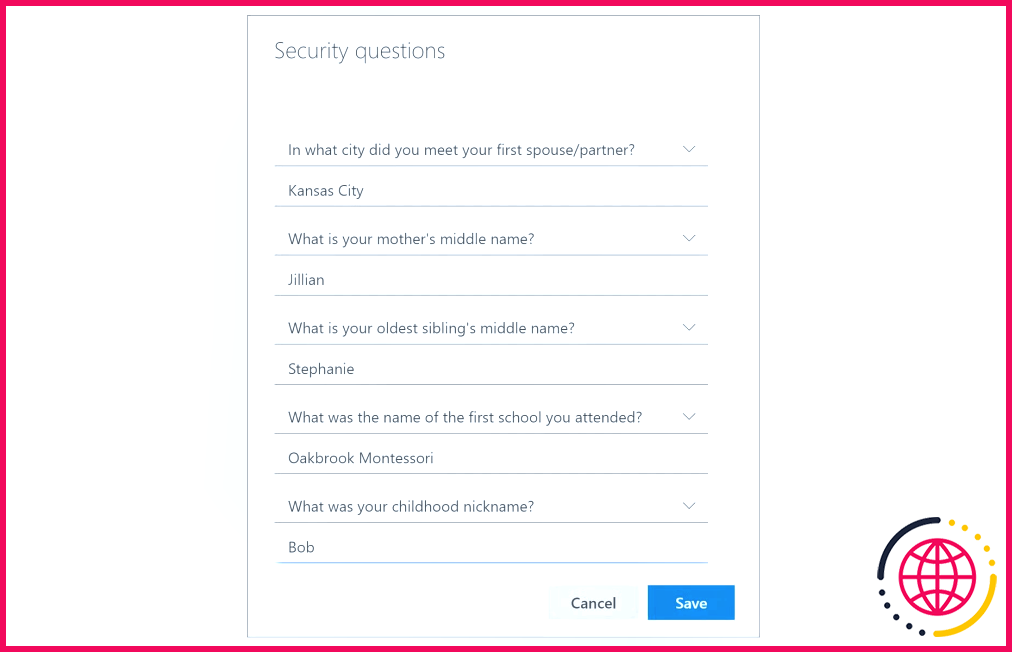

Questions de sécurité

Nous avons tous rempli des questions de sécurité à un moment ou à un autre. Les questions de sécurité les plus courantes concernent le nom de jeune fille de votre mère, le nom de votre animal de compagnie et votre lieu de naissance. Le problème de ces questions est que toute personne consultant votre compte Facebook peut probablement trouver ces informations. Un autre problème majeur est que ces réponses peuvent être oubliées. Les mots de passe et les noms d’utilisateur sont généralement notés, que ce soit dans un gestionnaire de mots de passe ou ailleurs ; en revanche, les réponses aux questions de sécurité ne le sont pas. Si vous oubliez une réponse, les cybercriminels ne pourront pas accéder à votre compte, mais vous non plus.

Vous avez le choix entre de nombreuses méthodes d’authentification multifactorielle. Maintenant que vous savez lesquelles sont les plus sûres, vous pouvez prendre une décision plus éclairée sur la meilleure façon de protéger vos données. Quelle que soit la méthode choisie, n’oubliez pas que toute méthode d’authentification multifactorielle est préférable à l’absence de méthode.