Méfiez-vous de ces escroqueries par hameçonnage de Microsoft Teams

Les pirates utilisent Microsoft Teams pour diffuser des campagnes de phishing, vishing et quishing, en recourant à l’ingénierie sociale pour inciter les victimes à partager d’importantes données privées. Comme il s’agit de l’un des outils de travail collaboratif les plus populaires au monde, il y a des millions de victimes potentielles, mais il existe quelques moyens pratiques de repérer une escroquerie Microsoft Teams.

Arnaque à l’authentification MFA

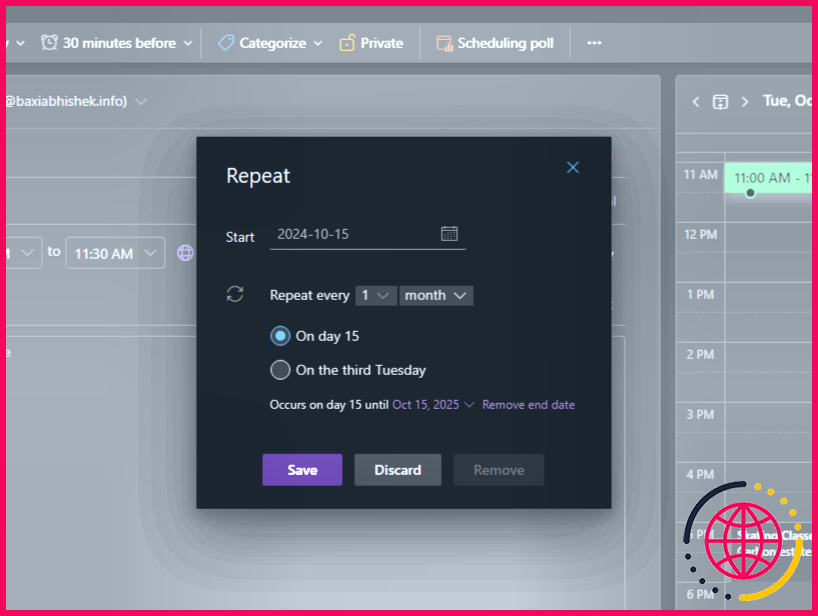

Cette escroquerie, dont on pense qu’il s’agit du même groupe que celui à l’origine de l’attaque SolarWinds, contourne l’authentification multifactorielle à l’aide de tactiques d’ingénierie sociale. Les attaquants utilisent des locataires Microsoft 365 précédemment compromis pour créer un nouveau sous-domaine « onmicrosoft.com » sur le thème de la sécurité et ajouter un nouvel utilisateur. Les acteurs modifient également le nom du locataire en « Microsoft Identity Protection » ou quelque chose de similaire.

Ensuite, ils envoient à la cible une demande de chat. Si l’utilisateur l’accepte, il reçoit un message MS Teams avec un code, où il est ensuite convaincu d’entrer ce numéro dans l’application Microsoft Authenticator sur son appareil. Une fois que la cible a saisi le code dans l’application Authenticator, le pirate accède au compte Microsoft 365 de la cible. L’attaquant va alors voler des informations du locataire MS 365 ou ajouter un appareil géré à l’organisation.

Attaque du ransomware Black Basta

Le célèbre groupe de ransomware Black Blasta cible également les connexions à Microsoft Teams, en utilisant une campagne d’ingénierie sociale pour bombarder les adresses électroniques de spam. Les pirates contactent l’utilisateur de MS Teams en se faisant passer pour un support informatique ou un service d’assistance de l’entreprise, proposant de résoudre le problème de spam en cours, qui comprend généralement des courriels non malveillants tels que des confirmations d’inscription, des lettres d’information ou des vérifications d’adresses électroniques destinées à saturer la boîte de réception de l’utilisateur.

Ensuite, le pirate appelle l’employé débordé et tente de lui faire installer un outil d’accès à distance au bureau, qui lui permet de prendre le contrôle de la machine de l’utilisateur. Une fois qu’il a pris le contrôle, il peut installer toute une série de logiciels malveillants, notamment un cheval de Troie d’accès à distance (RAT), Cobalt Strike, le logiciel malveillant DarkGate et d’autres charges utiles dangereuses. En fin de compte, Black Blasta prend le contrôle total de la machine et peut exfiltrer autant de données que possible du réseau.

Arnaque de faux emplois Microsoft Teams

Les escrocs utilisent le chat de Microsoft Teams pour exploiter les victimes. Les escrocs utilisent le chat Microsoft Teams pour exploiter les victimes. Les attaquants vous envoient un e-mail concernant un faux emploi et suggèrent d’utiliser Microsoft Teams pour mener l’entretien. Voici le premier signal d’alarme : l’entretien se déroulera entièrement par chat.

Ensuite, on vous proposera un faux emploi et on vous demandera de soumettre vos informations à la base de données de l’entreprise. Certaines victimes reçoivent un document Google leur demandant leurs informations personnelles et leur numéro de sécurité sociale ou d’imposition. Dans certains cas, les victimes sont invitées à acheter des articles censés être utilisés dans le cadre du travail, à payer des frais d’embauche ou à acheter des cartes-cadeaux, ce qui est l’un des signes les plus courants que l’offre d’emploi n’est pas légitime.

Falsification des RH de Microsoft Teams à l’aide de fichiers ZIP malveillants

Les attaquants ne se contentent pas d’usurper l’identité des équipes d’assistance informatique, ils se font également passer pour des membres du personnel des ressources humaines. Observée pour la première fois en 2023, l’attaque commence par un message d’une personne se faisant passer pour un membre du personnel RH utilisant un compte Microsoft 365 précédemment compromis. Dans certains cas, l’attaquant s’est même fait passer pour le PDG de l’entreprise.

La cible reçoit un message de phishing expliquant qu’il y aura des changements dans le calendrier des vacances de l’employé et que certains employés, dont la victime, sont impactés. Le message d’hameçonnage contient un lien de téléchargement vers le prétendu nouveau calendrier, qui est en fait un lien vers le logiciel malveillant DarkGate. Si le fichier malveillant est exécuté sur la machine cible, il installera le logiciel malveillant, donnant à l’attaquant un accès complet à l’appareil et à ses données.

Fichier PDF malveillant envoyé par l’intermédiaire de Microsoft Teams

Les attaquants utilisent également des comptes Microsoft 365 compromis pour envoyer des exécutables malveillants conçus comme des fichiers PDF. Cette attaque commence par une invitation à un chat Microsoft Teams qui, si elle est acceptée, télécharge en fait un fichier PDF apparemment inoffensif. Cependant, il s’agit en réalité d’un exécutable malveillant qui utilise une double extension pour vous tromper. Ainsi, lorsque l’extension semble être un PDF, il s’agit en fait d’un EXE.

Le fichier porte généralement un nom qui exige une action immédiate, comme « Navigating Future Changes.pdf.msi », qui, une fois ouvert, télécharge en fait un logiciel malveillant.

Comment se protéger

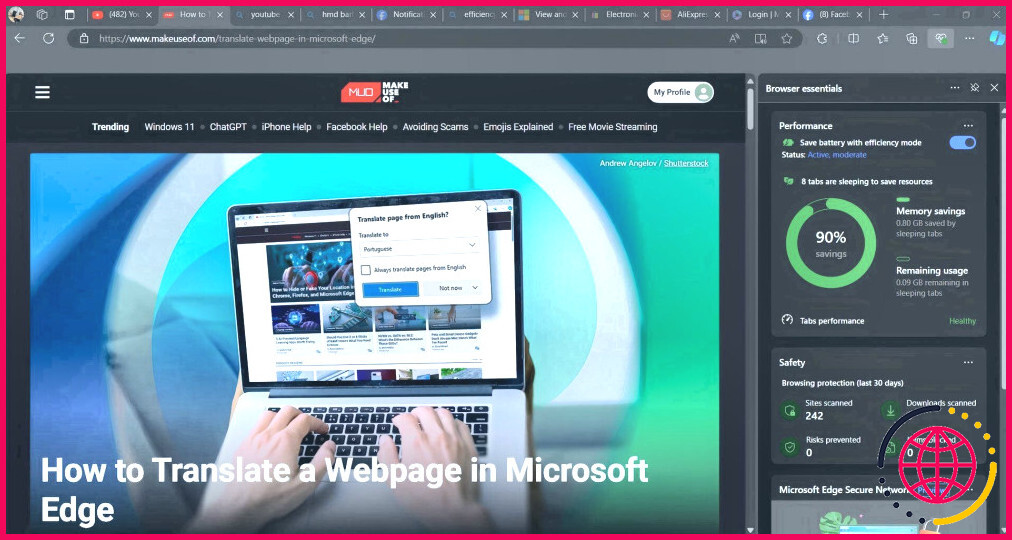

Vous devez toujours faire attention aux messages externes et aux invitations que vous recevez sur Microsoft Teams. Même s’ils semblent provenir de quelqu’un, il est préférable de revérifier, surtout s’il s’agit d’un fichier, d’un lien ou d’une invitation à un chat que vous ne vous attendiez pas à recevoir. Ne donnez jamais le contrôle de votre appareil à un tiers sans avoir vérifié qu’il s’agit d’un représentant légitime de votre équipe informatique. Méfiez-vous des appels à l’action urgents dans les courriels et les messages, car ils sont souvent conçus pour vous inciter à agir avant de réfléchir.

D’autres moyens de se protéger des escroqueries par hameçonnage consistent à utiliser des sites de vérification de liens pour déterminer si un lien est sûr ou des sites de vérification de l’âge d’un domaine qui vous permettent de connaître l’âge exact d’un domaine. Les sites d’hameçonnage malveillants ne datent généralement que de quelques jours, semaines ou mois et imitent souvent des adresses pour tenter de vous prendre au dépourvu.

Comment savoir si l’email de l’équipe du compte Microsoft est réel ?

Vérifiez que l’adresse électronique contient le domaine @accountprotection.microsoft.com. Vous pouvez également consulter les en-têtes du message pour vous assurer qu’il provient bien de Microsoft.

Le phishing est-il possible sur Teams ?

Auparavant, un moyen traditionnel de diffuser des logiciels malveillants était le phishing par courriel, mais les acteurs malveillants ont trouvé un nouveau moyen de diffuser leurs logiciels malveillants en utilisant les attaques de phishing de Microsoft Teams.

À quoi ressemble un faux courriel de Microsoft ?

Les courriels légitimes de Microsoft sont toujours envoyés à partir de domaines officiels tels que @account.microsoft.com ou @microsoft.com. Cependant, dans le cas d’une attaque de phishing, l’adresse de l’expéditeur est presque identique à l’adresse authentique mais présente quelques légères différences, par exemple @m1crosoft.com ou @security-alert.com.

Comment savoir si un message de Microsoft est légitime ?

Pour savoir s’il s’agit d’un vrai message de Microsoft, vérifiez l’activité de votre compte via le lien suivant pour voir si des détails correspondent à ceux indiqués dans le message https://account.live.com/Activity. S’il n’y a pas de détails correspondants, il s’agit d’une escroquerie par hameçonnage.