Pourquoi l’effacement de votre disque dur n’est pas nécessaire'n’élimine pas toujours les logiciels malveillants

L’effacement de votre appareil est considéré comme l’option « nucléaire complète » lorsqu’il s’agit de s’attaquer aux logiciels malveillants. Vous effacez toutes les données de votre disque infecté, la théorie étant que les logiciels malveillants ne peuvent pas survivre au processus.

Sauf quand il le peut.

Pourquoi l’effacement de votre disque dur ne supprime pas toujours les logiciels malveillants

Les logiciels malveillants persistants sont parmi les pires qui existent. La plupart des logiciels malveillants sont éliminés efficacement par une restauration du système ou, pire encore, par un effacement complet du disque dur. Mais dans les deux cas, certains types de logiciels malveillants restent actifs, même si vous pensez avoir supprimé tout signe de vie sur le disque.

Il s’agit en fait d’un problème à deux volets.

Tout d’abord, la restauration d’un point de restauration du système est souvent recommandée comme un bon moyen de supprimer les logiciels malveillants. C’est logique : vous ramenez l’ordinateur à une configuration antérieure connue et, espérons-le, vous évitez ainsi une perte considérable de données.

Cependant, les points de restauration du système ne sont pas un remède miracle. Vous devez espérer que vous avez créé un point de restauration du système avant d’attraper le logiciel malveillant. En outre, certains types de logiciels malveillants peuvent se cacher dans des fichiers et des répertoires qui resteront inchangés après le processus de restauration du système, tandis que d’autres types de logiciels malveillants existent complètement en dehors de la structure de fichiers traditionnelle. Certains logiciels malveillants peuvent même supprimer les points de restauration de votre système, ce qui rend difficile le retour à une bonne configuration.

Cela m’amène au deuxième point : les rootkits et les bootkits. Ces types de logiciels malveillants absolument diaboliques se cachent en dehors de votre disque dur et infectent à la place le micrologiciel du disque dur, le BIOS/UEFI, le master boot record (MBR) ou la table de partition GUID (GPT). Comme ces éléments n’existent pas sur votre disque dur, ils peuvent échapper à un point de restauration du système ou à un effacement complet du disque dur et réinfecter votre ordinateur dès que vous pensez être à l’abri.

Les Rootkits et les Bootkits sont-ils différents ? Comment vérifier la présence de logiciels malveillants persistants

Comme vous l’avez sans doute compris, les logiciels malveillants persistants, tels que les rootkits, les bootkits ou autres, sont particulièrement dangereux. Cependant, il existe des différences entre un rootkit et un bootkit, et la manière de se débarrasser de ces logiciels malveillants diffère également.

Localisation de l’infection | Cible le noyau du système d’exploitation, les applications ou les composants de l’espace utilisateur. S’intègrent dans les fichiers ou les processus du système. | Ils ciblent spécifiquement le processus de démarrage, en infectant des zones telles que le MBR, le GPT ou le microprogramme BIOS/UEFI. |

Stade de contrôle | Prendre le contrôle après le démarrage du système d’exploitation, souvent en s’insérant dans les processus ou les pilotes du système. | Exécuter un code malveillant pendant la séquence de démarrage initiale, ce qui permet de prendre le contrôle avant le chargement du système d’exploitation. |

Mécanismes de persistance | Utilisent des techniques avancées pour rester cachés dans le système d’exploitation ; peuvent parfois être éliminés à l’aide d’outils de suppression de rootkits. | Plus difficiles à supprimer, car ils peuvent survivre aux redémarrages et aux réinstallations du système d’exploitation, en particulier s’ils sont intégrés dans le BIOS/UEFI. |

Complexité et détection | Peuvent souvent être détectés par les outils de sécurité qui analysent la mémoire et les fichiers système, bien qu’ils échappent à ces outils. | Plus difficile à détecter parce qu’il fonctionne en dehors de la portée de l’antivirus basé sur le système d’exploitation ; sa suppression peut nécessiter une analyse au niveau du démarrage. |

Quel que soit le point de vue, la détection des logiciels malveillants persistants est difficile, mais il existe quelques options.

Tout d’abord, examinez les performances de votre ordinateur. Si vous remarquez des problèmes de démarrage inhabituels ou une dégradation significative des performances, il se peut que vous ayez un logiciel malveillant. Il ne s’agit peut-être pas d’un logiciel malveillant persistant, mais si vous effectuez un balayage régulier des logiciels malveillants et que vous nettoyez votre système, mais que les logiciels malveillants reviennent toujours, cela pourrait indiquer un problème plus important.

Si c’est le cas, vous avez plusieurs options :

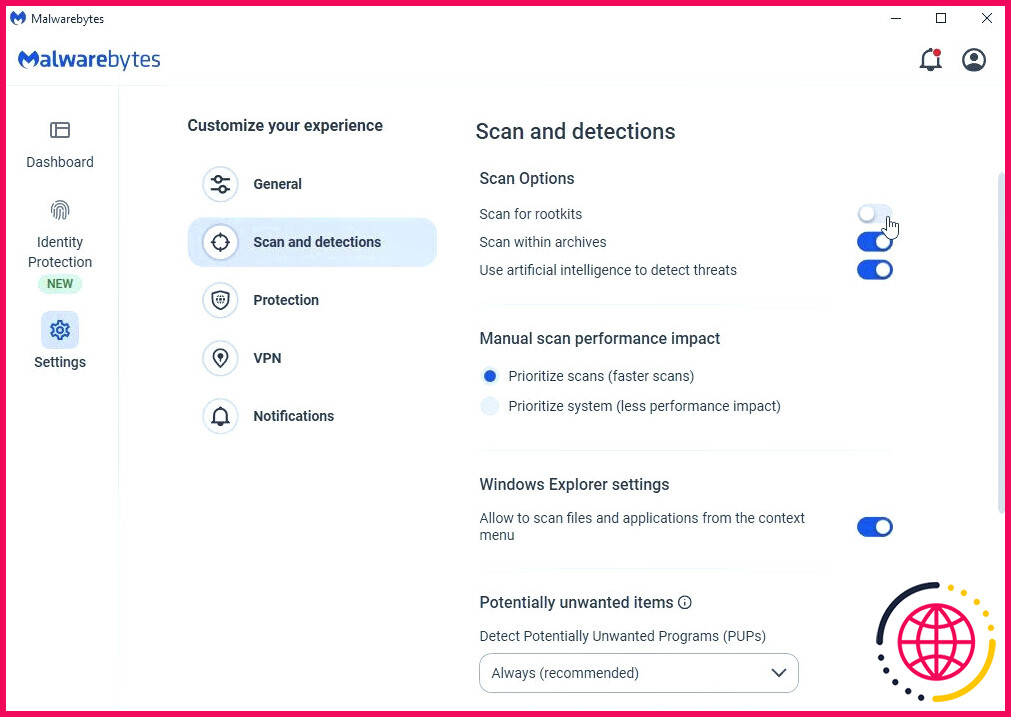

- Détection de Rootkit: Les scanners de rootkits spécialisés, tels que Malwarebytes Rootkit Scanner ou Kaspersky TDSSKiller sont conçus pour rechercher les processus, fichiers et crochets cachés utilisés par les rootkits.

- Détection des bootkits: Il existe également des scanners de bootkits spécialisés qui analysent les menaces en dehors de Windows. Il s’agit notamment de Bitdefender Rescue Environment et Kaspersky Rescue Disk.

- Analyses du micrologiciel BIOS/UEFI: ESET dispose d’un scanner de microprogrammes UEFI intégré qui peut détecter les logiciels malveillants au niveau du microprogramme.

Vous devriez également envisager de vérifier si le fabricant de votre carte mère a mis à jour son micrologiciel, car il peut avoir corrigé les vulnérabilités exploitées par les bootkits.

Les logiciels malveillants persistants sont une expérience terrible. Lorsque j’étais plus jeune, j’ai téléchargé ce que je pensais être un jeu et je me suis retrouvé avec un rootkit sur l’ordinateur familial. Il faut dire que j’étais loin d’être à la mode, mais après un peu de temps et d’expérimentation, j’ai réussi à le supprimer. Toutefois, la meilleure protection consiste à éviter l’infection dès le départ, ce qui signifie éviter les téléchargements douteux, les contenus piratés et autres, et s’assurer qu’un antivirus ou une suite antimalware digne de ce nom est installé dès le départ.