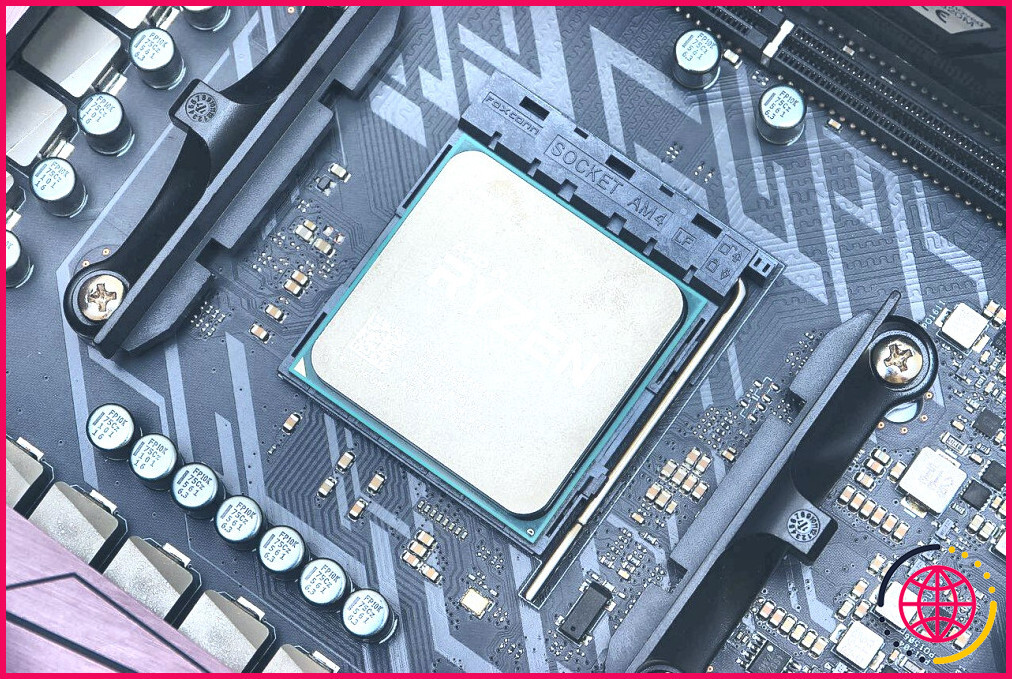

Si vous possédez un processeur AMD, vous devez installer cette mise à jour de sécurité vitale.

- La vulnérabilité AMD Sinkhole permet l’installation de logiciels malveillants quasi indétectables dans les processeurs.

- Le correctif est disponible pour la plupart des processeurs AMD modernes, mais certains processeurs plus anciens restent vulnérables.

- L’exploitation de la vulnérabilité nécessite un accès aux privilèges Ring 0, ce qui n’est pas facile à obtenir.

Si vous utilisez un processeur AMD, vous devez installer la dernière mise à jour de sécurité. Enfin, si vous le pouvez.

Une vulnérabilité vieille de près de vingt ans découverte dans le silicium d’AMD pourrait exposer des millions d’ordinateurs dans le monde à des logiciels malveillants quasiment indétectables, mais AMD publie des correctifs pour résoudre le problème.

Ce qui est très bien, si votre processeur est en mesure de recevoir le correctif de sécurité. Sinon, vous n’avez pas de chance.

Qu’est-ce que la vulnérabilité du processeur AMD Sinkhole ?

Premièrement révélée à Def Con 2024 par les chercheurs en sécurité Enrique Nissim et Krzysztof Okupski, la vulnérabilité AMD Sinkhole pourrait permettre aux attaquants de modifier les paramètres du mode de gestion du système (SMM), en contournant toutes les protections existantes.

S’il est exploité, le logiciel malveillant installé sera effectivement indétectable, car aucun outil antivirus ou antimalware ne peut détecter un code malveillant s’exécutant dans les profondeurs d’un processeur. Le SMM est l’un des modes de fonctionnement les plus profonds d’un processeur, utilisé par le BIOS/UEFI pour le contrôle de l’alimentation et du matériel. L’unité centrale étant au cœur de l’ordinateur, elle pourrait permettre d’accéder à d’autres composants et informations vitaux.

Cependant, il n’est pas facile de tirer parti de cette vulnérabilité. Il faut un accès au niveau du noyau de la machine, ce qui nécessite une attaque différente pour commencer, dans ce qui est connu sous le nom de « privilège Ring 0 ». Une fois établi sur l’appareil, l’attaquant peut tenter d’activer les « privilèges Ring -2 », prenant ainsi le contrôle presque total de l’appareil. C’est le niveau de privilège Ring -2 qui permet d’accéder aux paramètres SMM, qui sont normalement complètement isolés du système d’exploitation en raison de leur importance.

Installez le correctif de sécurité du BIOS d’AMD

Avis de sécurité d’AMD sur le contournement du verrouillage du SMM détaille les processeurs concernés :

- EPYC 1ère, 2ème, 3ème et 4ème générations

- EPYC Embedded 3000, 7002, 7003, et 9003, R1000, R2000, 5000, et 7000

- Ryzen Embedded V1000, V2000, et V3000 Ryzen 3000, 5000, 4000, 7000, et 8000 series

- Série Ryzen 3000 Mobile, 5000 Mobile, 4000 Mobile et 7000 Mobile

- Série Ryzen Threadripper 3000 et 7000

- AMD Threadripper PRO (Castle Peak WS SP3, Chagall WS)

- AMD Athlon 3000 series Mobile (Dali, Pollock)

- AMD Instinct MI300A

Il s’agit d’une liste assez longue, qui couvre presque tous les processeurs AMD de ces dix dernières années. Comme la vulnérabilité n’a pas été détectée pendant près de 20 ans, elle couvre également une vaste gamme de CPU AMD, des ordinateurs généraux aux serveurs, etc. Vous noterez également que les derniers processeurs d’AMD, comme ceux de la série 9000, ne figurent pas sur la liste. Bien que cela n’ait pas été confirmé, je suppose qu’ils ont été corrigés avant la publication.

AMD a déjà lancé un correctif BIOS/UEFI auprès des fabricants pour la plupart des processeurs modernes, mais il a été dit que le correctif n’était pas disponible pour la plupart des processeurs. Tom’s Hardware que certains « produits plus anciens sont en dehors de notre fenêtre d’assistance logicielle ». Cependant, AMD ne s’attend pas à des problèmes de performance pour les machines concernées, ce qui est un point positif.

Cela signifie que les processeurs AMD Ryzen des séries 1000, 2000 et 3000 ne recevront pas de correctif Sinkclose. C’est à vous de décider si vous souhaitez mettre à jour votre système ou quitter AMD, en fonction de votre niveau de risque. Étant donné qu’il est extrêmement difficile de tirer pleinement parti de cet exploit, vous n’aurez probablement pas besoin d’une mise à jour demain. Mais il pourrait être intéressant de l’envisager lors de la prochaine mise à niveau de votre PC.

Comment mettre à jour votre processeur AMD ?

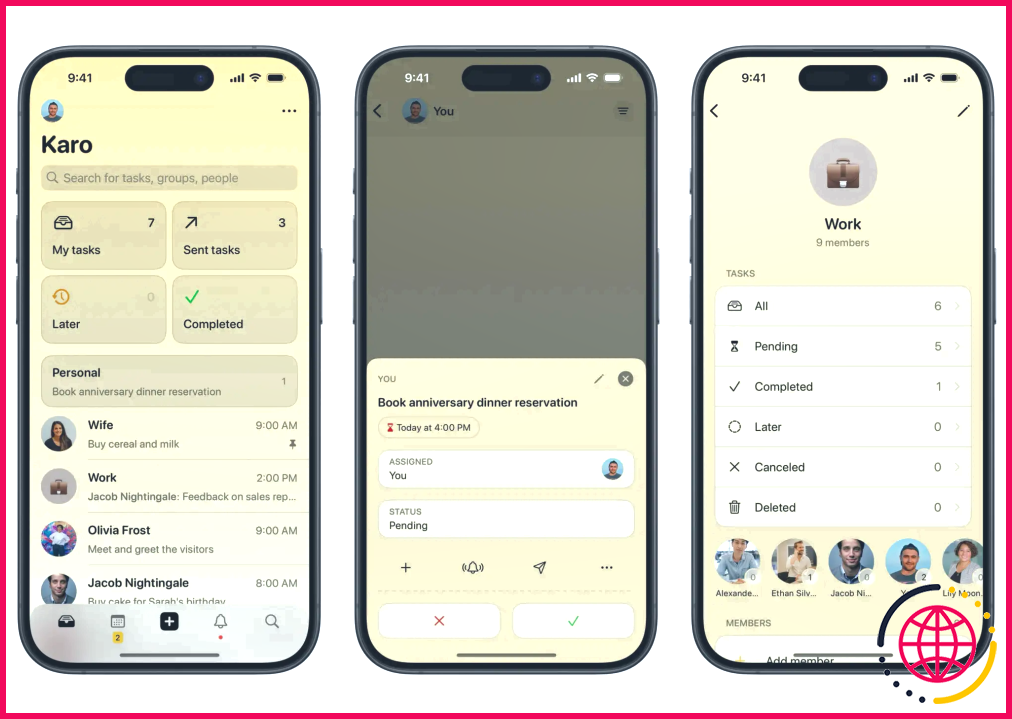

Si vous souhaitez mettre à jour vos pilotes AMD avec un minimum d’efforts, le mieux est d’utiliser le logiciel AMD qui détectera automatiquement votre matériel et vous proposera les pilotes correspondants. Ce logiciel peut être utilisé pour mettre à jour les pilotes de votre GPU et de votre chipset, ce qui en fait un outil polyvalent.

Comment mettre à jour mon processeur AMD ?

Nous voulons dévisser. Tous les points. Et je débrancherai tout ce qui gêne. Donc ce que je dois faire

Quelle est la faille de sécurité d’AMD Ryzen ?

La faille « Sinkclose » permet à un PC infecté d’exécuter du code non vérifié sur un processeur AMD Ryzen en mode de gestion du système, en contournant les vérifications de Windows et même la plupart des configurations BIOS et UEFI. Le problème a été découvert par des chercheurs de IOActive et présenté à Defcon.

Que fait le processeur de sécurité de la plateforme AMD ?

Ce processeur de sécurité dédié valide le code avant son exécution afin d’améliorer l’intégrité des données et des applications. Il aide à protéger votre système contre les logiciels non autorisés et l’architecture « Zen 4 » du processeur AMD Ryzen™2 donne la priorité aux fonctions de sécurité pour aider à réduire l’exposition aux attaques sophistiquées d’aujourd’hui.