Cryptage symétrique ou asymétrique : Quelles sont les différences ?

La protection des informations en ligne est actuellement un sujet crucial. Les informations sont fréquemment sécurisées avant d’être envoyées d’une source à une autre, et aussi beaucoup d’entreprises chiffrent même les informations avant de les stocker.

Le cryptage des informations et des renseignements est nécessaire pour éviter que les cyber-punks et aussi les délinquants de la recherche d’informations n’aient accès à des informations délicates, telles que les données personnelles d’une personne ou les informations sur sa carte de crédit.

Ainsi, nous discutons de deux types différents de sécurité, symétrique et asymétrique, y compris les différences entre les deux.

Qu’est-ce que le chiffrement symétrique ?

Dans sa forme la plus simple, le cryptage implique simplement de faire usage d’une clé pour sécuriser des informations. Ce secret est après cela appelé pour décrypter les détails également. Si le destinataire n’a pas le secret, il ne peut pas déchiffrer les données une fois qu’elles arrivent à destination. Si vous êtes tout nouveau dans le monde de la sécurité des données, vous devez également jeter un coup d’œil à ces termes de cryptage de base pour obtenir une bien meilleure compréhension.

Par exemple, si vous cryptez un courriel et que vous l’envoyez à une personne, celle-ci doit également obtenir le tour de cryptage du fichier, sinon elle ne pourra tout simplement pas voir les éléments du courriel. Le cryptage symétrique des fichiers est la forme la plus simple de cryptage, étant donné qu’il nécessite une astuce solitaire pour crypter ou décrypter les informations.

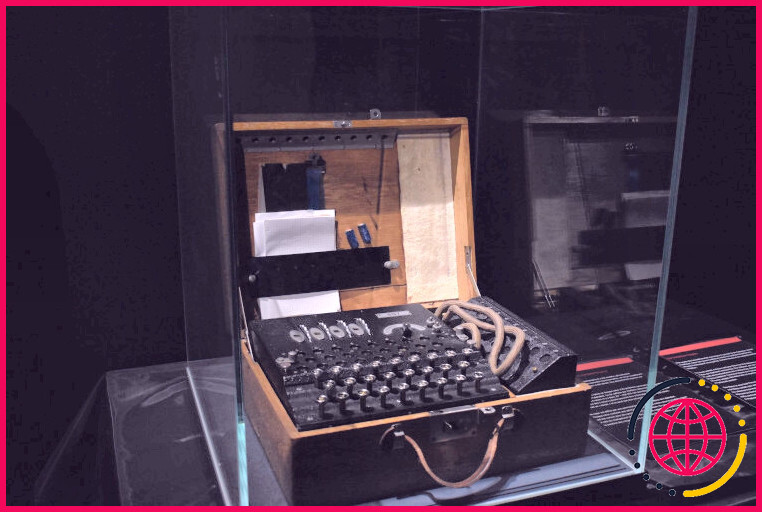

Comme vous pouvez probablement le deviner, l’équation symétrique est un type de cryptage assez ancien, utilisant une clé secrète qui peut être une chaîne alphanumérique, un nombre ou un mot. C’est en outre assez efficace, et peut également être utilisé pour le cryptage de disque complet.

Les ciphers les plus importants utilisés pour la sécurité symétrique comprennent :

- AES-128

- AES-192

- AES-256

- RC4

- DES

- RC6

.

Pourquoi utiliser le chiffrement symétrique ?

La raison pour laquelle la sécurité symétrique est proéminente est qu’elle est raisonnablement facile. Cela la rend facile ainsi que plus rapide à exécuter. Normalement, la sécurité symétrique est utilisée pour sécuriser de plus grandes quantités de données.

Dans la plupart des situations, la taille normale d’un secret de sécurité symétrique est de 128 ou 256 bits. Étant donné qu’un seul secret solitaire est utilisé, il n’est pas nécessaire d’avoir beaucoup de sources pour sécuriser les détails.

Le problème du chiffrement symétrique

Toutes les célébrations doivent partager l’astuce de cryptage pour permettre le transfert d’informations, révélant le cryptage symétrique des fichiers à des problèmes d’épuisement cruciaux. Si le tournage fiable n’est pas préservé, il y a un risque que l’astuce soit égouttée.

Il y a également un risque qu’un cyberpunk reçoive de petites informations qu’il peut utiliser pour construire lui-même la sécurité cruciale. Cela déclenche des problèmes de mise à l’échelle car vous ne pouvez pas partager l’astuce avec d’autres.

Qu’est-ce que le chiffrement asymétrique ?

Au lieu de s’appuyer sur une seule clé commune, la sécurité asymétrique fait appel à un certain nombre de secrets associés. Cela inclut un secret public ainsi qu’un secret exclusif, ce qui le rend immédiatement extra sûr et sécurisé que le cryptage symétrique des fichiers.

La clé publique est offerte à toutes les parties et est également utilisée pour décrypter le message en texte clair avant qu’il ne soit envoyé. Pourtant, pour décrypter le vrai message ainsi que pour le réviser, les célébrations doivent avoir accès à la clé personnelle.

Bien qu’il y ait une relation mathématique entre le secret public et le secret privé, les cyberpunks ne peuvent pas dériver le secret privé en utilisant les détails du secret public.

Par exemple, vous pouvez mettre une clé publique à la disposition de toute personne qui veut vous envoyer un message. Mais, le 2e secret est caché, donc vous êtes le seul à le connaître. Ainsi, lorsqu’un message est crypté et envoyé à l’aide de la clé publique générale, un secret privé doit en outre être requis pour le décrypter totalement.

Il est essentiel de comprendre que le secret exclusif est juste connu de l’individu qui le possède. Même l’expéditeur ne comprend pas le secret privé et ne peut pas décrypter les données une fois qu’elles sont envoyées. Chaque partie autorisée dans cet échange possède sa propre clé personnelle qu’elle peut utiliser pour décrypter les informations.

Les types les plus habituels de cryptage frauduleux sont les suivants :

- RSA

- Procédure SSL/TSL

- ECC

- DSS

Pourquoi le chiffrement asymétrique est-il considéré comme plus sûr ?

Le chiffrement asymétrique des fichiers peut être exécuté immédiatement ou à la main, en s’appuyant sur la longueur de la clé. Il est vital de comprendre que la sécurité de l’un ou l’autre existe surtout sur la taille de la ruse.

Cependant, une raison considérable pour laquelle le cryptage de fichiers croches est considéré comme encore plus sûr et fiable est qu’il n’implique pas l’échange de tours publics entre de nombreuses parties. Même si un cyberpunk a accès à un secret public, il n’y a aucun danger qu’il l’utilise pour décrypter les données (étant donné que le secret public général est utilisé pour le cryptage de fichiers uniquement), car il ne reconnaît pas les astuces exclusives.

De manière plus significative, la sécurité inégale supporte également les algorithmes de signature électronique et la vérification, contrairement à la sécurité symétrique. Cela permet aux clients d’autoriser numériquement des fichiers ou des messages en utilisant leurs clés privées, et aussi d’autres peuvent utiliser les astuces publiques équivalentes pour confirmer que les marques sont authentiques et proviennent également de l’expéditeur validé.

Le problème du chiffrement asymétrique

Puisque c’est évidemment le choix extra sûr, pourquoi le chiffrement asymétrique des fichiers n’est-il pas la seule norme dans le monde du chiffrement des fichiers aujourd’hui ? C’est parce que, par rapport à la sécurité symétrique, il est nettement plus lent.

Cela concerne les longueurs de clé beaucoup plus longues, et beaucoup plus notablement, les calculs mathématiques impliqués dans la sécurité asymétrique sont significativement beaucoup plus complexes, ce qui signifie qu’ils ont besoin de plus de sources de CPU pour le décryptage.

Même s’il existe un lien entre les clés publiques et personnelles, le cryptage asymétrique s’appuie principalement sur des tailles de clés plus longues pour renforcer la sécurité. Il s’agit essentiellement d’un compromis entre la vitesse et la protection.

Pour les circonstances, comme indiqué ci-dessus, la sécurité symétrique s’appuie sur des astuces de 128 ou 256 bits. En revanche, la dimension de la clé de chiffrement des fichiers RSA est généralement de 2048 petits bits ou plus. Et, avec les systèmes informatiques quantiques qui semblent se réaliser très bientôt, aussi cela pourrait ne pas suffire pour protéger les détails.

Cryptage symétrique vs. cryptage asymétrique : Les deux sont vitaux

Maintenant que vous comprenez les principes vitaux ainsi que les distinctions entre le cryptage symétrique et asymétrique, il est en outre essentiel de souligner que les deux jouent une fonction importante dans la sauvegarde des informations.

La sécurité symétrique est utilisée pour le cryptage et le transfert d’informations à faible impact qui ne nécessitent pas une sécurité élevée. Néanmoins, alors que le globe regarde en direction de la cryptographie post-quantique, même les formules de sécurité développées ne sont plus sûres.

Par exemple, le RSA, qui est utilisé pour le cryptage inégal, n’est plus considéré comme une sécurité post-quantique. Par conséquent, les normes de cryptage des fichiers évoluent régulièrement, en grande partie parce que la sécurité des données devient plus précieuse.