Qu’est-ce que le balayage des ports et comment fonctionne-t-il ?

Lorsque votre ordinateur est connecté à Internet, il utilise des ports pour accomplir sa tâche. Les administrateurs de réseau et les pirates informatiques ont tout intérêt à rechercher les faiblesses de ces ports. Cependant, qu’est-ce qu’un port et pourquoi les individus les analysent-ils ?

Voyons ce qu’est le balayage de ports et comment il vous affecte.

Qu’est-ce qu’un port ?

Dans le domaine des réseaux, les ports permettent à un ordinateur de démêler toutes les données provenant d’Internet et de s’assurer que les paquets de données sont envoyés au bon endroit. Les données doivent passer par le bon processus, sinon les choses vont mal se passer.

Imaginons que vous regardiez une émission sur Netflix tout en parlant à quelqu’un sur Skype. Les données de votre flux Netflix et celles de votre appel sur Skype passent par le même tuyau à large bande. Lorsqu’elles arrivent sur votre PC, elles se séparent et sont acheminées vers des processus distincts.

En attribuant à votre navigateur et à Skype des ports différents, un PC peut suivre l’évolution du trafic. Les données peuvent être envoyées et reçues simultanément par ces ports, ce qui évite toute confusion pour le PC.

Vous verrez souvent des numéros de port à la fin des adresses IP, après deux points. Par exemple, 192.168.1.180:53892 communiquera en utilisant le numéro de port 53892.

En règle générale, si un routeur ou votre PC n’utilise pas un port, il empêchera le trafic de l’utiliser afin de vous protéger des intrus. C’est parfois la raison pour laquelle vous devez procéder à une « redirection de port » pour permettre à un programme de se connecter à l’internet.

Le routeur soupçonne votre programme d’être mal intentionné et commence donc à bloquer le trafic qui passe par le port. En ouvrant le port, vous indiquez au routeur que vous faites confiance au programme.

Qu’est-ce que le balayage de port ?

Il est essentiel de comprendre que le fait de maintenir des ports ouverts sur votre routeur ou votre PC peut les rendre vulnérables aux attaques par balayage de port, qui sont des manœuvres souvent exécutées par les pirates informatiques.

Le balayage de ports est une tactique utilisée par les pirates pour comprendre le fonctionnement de l’appareil d’une cible. Un pirate effectue une attaque par balayage de port pour examiner tous les ports associés à un appareil, en faisant la distinction entre les ports filtrés qui sont effectivement fermés et ceux qui sont activement utilisés.

Cependant, il est essentiel de reconnaître que les connaissances acquises au cours de ce processus ne sont que la partie émergée de l’iceberg pour les pirates. Un port ouvert peut servir de point d’entrée à un pirate, lui fournissant un trésor d’informations sur le système ciblé.

Un pirate peut lancer une recherche de ports ouverts, puis s’engager dans un processus de rétro-ingénierie afin de dévoiler les activités précises de l’appareil.

Les informations obtenues ne révèlent pas seulement les services exécutés par l’appareil, elles mettent également en lumière l’objectif général de l’appareil. En analysant les ports accessibles et les services qui y sont liés, un pirate peut déduire le rôle de l’appareil et, en quelque sorte, créer une empreinte digitale unique qui pourrait servir d’élément exploitable lors d’une future attaque.

C’est pourquoi un administrateur de réseau vigilant peut jouer un rôle essentiel dans la protection de son système. En effectuant activement un balayage des ports sur leur réseau, les administrateurs peuvent identifier de manière proactive les faiblesses que les pirates pourraient potentiellement exploiter. Cette connaissance leur permet de fortifier leur réseau contre les attaques imminentes tout en renforçant efficacement la sécurité.

Qu’est-ce qu’un scanner de ports ?

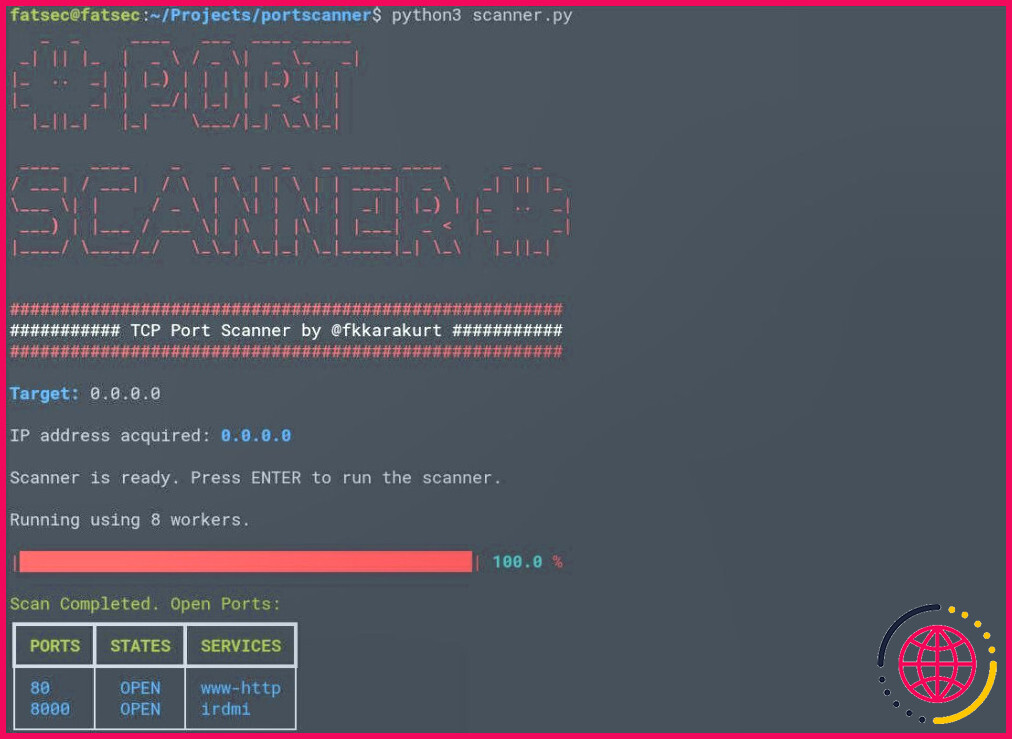

Un scanner de ports peut déterminer quels ports d’un système ou d’un réseau sont réceptifs aux requêtes entrantes. Pour l’essentiel, le scanner de ports envoie des requêtes à une série de numéros de ports et attend les réponses, classant chaque port en fonction de la réponse qu’il reçoit. Les ports ouverts accusent réception de la demande, les ports fermés la rejettent et un port filtré n’envoie aucune réponse. Lorsqu’il est exécuté avec des intentions malveillantes, ce processus devient une attaque par balayage de port.

Par exemple, lors du lancement d’un balayage de port réseau sur localhost, l’outil a mis en évidence les ports actifs, illustrant l’importance de la sécurité du réseau dans l’atténuation des risques d’attaques par balayage de port.

Balayage de port vs. balayage de réseau

Outre le balayage des ports, le balayage du réseau occupe également une place importante, et il existe des différences subtiles entre les deux. Essayons d’examiner ces différences sous un même tableau :

Définition | Processus consistant à sonder des ports spécifiques sur une machine cible afin de déterminer leur état (ouvert, fermé ou filtré). | Identification des dispositifs actifs au sein d’un réseau. |

Objectif | Identifier les vulnérabilités liées aux ports ouverts. | Cartographier les dispositifs actifs sur un réseau. |

Cible | Un appareil ou une adresse IP spécifique. | Plusieurs appareils ou une plage entière d’adresses IP. |

Résultat | Découverte des ports ouverts, fermés ou filtrés. | Vue d’ensemble des dispositifs actifs et de leurs adresses IP dans une plage de réseau. |

Pertinence pour les pirates informatiques | Pour trouver des points d’entrée potentiels dans un système. | Pour obtenir une vue d’ensemble du réseau et trouver des cibles potentielles. |

Alors que le scanner de ports recherche les ports ouverts, fermés ou filtrés pour une adresse spécifique, les scanners de réseaux visent à cartographier les appareils connectés à un réseau spécifique. Cela explique également pourquoi le balayage de ports est utile aux pirates informatiques. L’objectif premier du pirate est d’obtenir des informations sur le système cible. Le balayage de ports et le balayage de réseaux sont tous deux très utiles au pirate à cet égard.

Différents types d’analyse de ports

Tous les scanners de ports ne sont pas identiques et leurs variantes répondent à des besoins et des scénarios distincts.

Commençons par le SYN Scan. Conçu pour être furtif, le scan SYN, parfois appelé scan semi-ouvert, initie une connexion TCP, l’un des protocoles Internet les plus courants, mais ne la finalise pas. Cette méthode permet au scanner de déterminer l’état d’un port actif avec une empreinte minimale.

Pour les systèmes qui reposent sur UDP, un protocole qui, contrairement à TCP, ne nécessite pas de connexion de bout en bout, le scanner UDP est primordial. Il est différent de ses homologues TCP en raison de sa nature protocolaire et peut souvent être plus lent et moins fiable. Cependant, il est inestimable lors de l’examen de services tels que la VoIP ou le DNS qui utilisent principalement le protocole UDP.

En approfondissant les nuances du balayage des ports, on rencontre des méthodes telles que le balayage FIN. Cette approche tire parti de comportements particuliers de TCP, en envoyant des paquets pour vérifier si un port est ouvert, mais sans les drapeaux standard.

Comment se défendre contre le balayage de port

Si vous souhaitez défendre votre système personnel ou professionnel contre une attaque par balayage de ports, l’essentiel n’est pas d’empêcher quelqu’un de balayer vos ports – cela se produira quoi que vous fassiez. L’essentiel est d’empêcher le pirate d’obtenir des informations utiles à partir du balayage.

Maintenez votre pare-feu à jour et en état de marche

Votre pare-feu est votre première ligne de défense contre tout ce qui tente d’abuser des ports de votre système. C’est l’une des nombreuses raisons pour lesquelles vous devriez utiliser un pare-feu pour naviguer sur Internet.

C’est pourquoi votre pare-feu doit fonctionner en permanence et vous devez veiller à ce qu’il reçoive les mises à jour de sécurité afin d’être informé des menaces actuelles.

Réduisez le nombre d’appareils connectés à l’internet chez vous

Le 21e siècle a popularisé l’idée de connecter des appareils à l’internet. Cela a commencé avec les ordinateurs, les ordinateurs portables et les téléphones.mais pourquoi s’arrêter là ? Aujourd’hui, vos caméras de sécurité, vos disques durs externes et votre réfrigérateur sont tous connectés, jour après jour.

Le problème est que chaque appareil a besoin d’un port pour communiquer avec l’internet. Plus vous ouvrez de ports, plus le risque qu’un pirate informatique trouve une faille dans l’un d’entre eux est grand.

Il est probable qu’un pirate n’aura besoin que d’une seule faille pour lancer une attaque, et il n’est pas nécessaire qu’il s’agisse d’un appareil critique. Pensez-vous qu’un pirate puisse lancer une attaque à partir d’une ampoule intelligente ? Il s’avère que oui, et leur utilisation peut mettre votre réseau en danger.

La solution : réduire le nombre d’appareils connectés à Internet dans votre maison. Les appareils tels que votre PC et votre téléphone ne devraient pas poser de problème ; toutefois, si vous avez le choix entre acheter un gadget intelligent et un équivalent « muet », ce dernier sera toujours plus sûr.

Double vérification des ports transférés inutilisés

Parfois, un programme ne fonctionnera pas si vous ne transférez pas le port vers votre pare-feu et/ou votre routeur. Bien que le fait d’avoir un port transféré ne soit pas idéal pour la sécurité, c’est parfois un mal nécessaire pour que vous puissiez utiliser votre connexion Internet.

Cependant, que se passe-t-il une fois que vous avez fini d’utiliser ce jeu ou ce logiciel qui nécessitait un transfert de port ? Si vous oubliez de supprimer le transfert de port, il restera là à ne rien faire de productif et offrira aux pirates un point d’entrée potentiel dans votre réseau.

Il est donc conseillé de passer en revue les ports transférés et d’effacer ceux qui ne sont plus utilisés. Vérifiez auprès de vos colocataires ou des membres de votre famille avant de fermer un port transféré dont vous ne vous souvenez pas de la création ; il se peut qu’il soit encore important pour eux !

Protéger vos ports des intrus

Lorsqu’un pirate informatique effectue un balayage de port, il peut utiliser les informations pour trouver un port ouvert et se faufiler dans un système. Même s’il n’y parvient pas, la surveillance des ports actifs peut indiquer à un intrus potentiel ce que fait un appareil et la meilleure façon de l’attaquer. Maintenez vos pare-feu à jour et n’achetez pas trop d’appareils intelligents pour rester en sécurité.

Si vous vous inquiétez de la sécurité globale de votre routeur, vérifiez toutes les façons dont il n’est pas aussi sûr que vous le pensez. Il existe de nombreuses façons de renforcer la sécurité et d’arrêter les pirates informatiques.