Quelle est la différence entre le mode tunnel ipsec et le mode transport ?

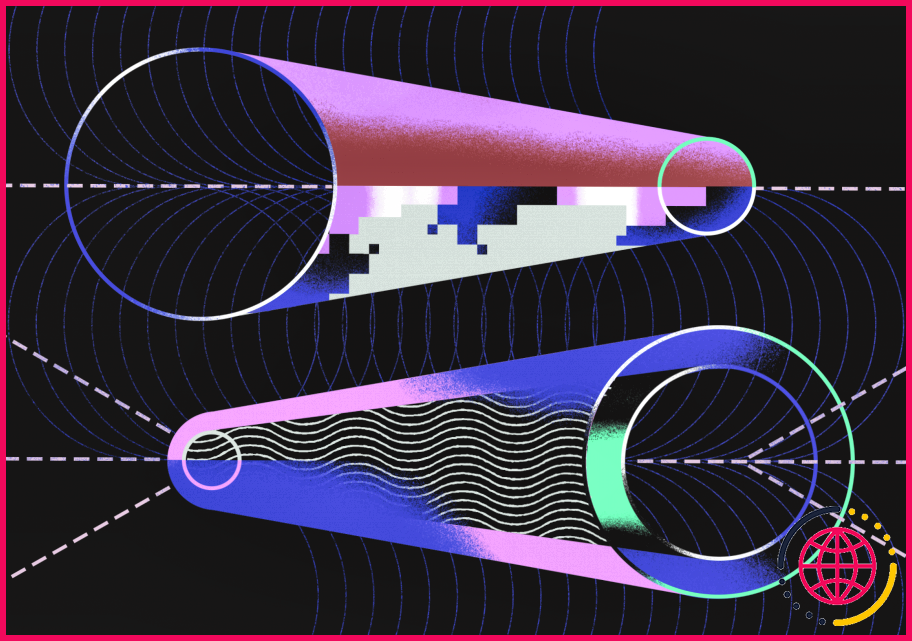

Les normes IPsec définissent deux modes distincts de fonctionnement de IPsec , le mode transport et le mode tunnel . La différence clé entre le mode transport et le mode tunnel est l’endroit où la politique est appliquée. En mode tunnel , le paquet d’origine est encapsulé dans un autre en-tête IP. Les adresses dans l’autre en-tête peuvent être différentes .

De même, vous pouvez vous demander ce que sont le mode tunnel et le mode transport IPsec ?

Le mode transport IPsec est mis en œuvre pour les scénarios VPN de client à site. Le mode transport est généralement utilisé lorsqu’un autre protocole de tunneling (tel que GRE, L2TP) est utilisé pour encapsuler d’abord le paquet de données IP, puis IPsec est utilisé pour protéger les paquets GRE/L2TP tunnel .

On peut également se demander quand il faut utiliser le mode de transport IPsec. Le mode transport IPsec est utilisé pour les communications de bout en bout, par exemple, pour les communications entre un client et un serveur ou entre une station de travail et une passerelle (si la passerelle est traitée comme un hôte). Un bon exemple serait une session Telnet ou Remote Desktop chiffrée entre une station de travail et un serveur.

A ce propos, qu’est-ce que le mode de transport dans IPsec ?

Mode de transport . Le mode transport , le mode par défaut pour IPSec , assure la sécurité de bout en bout. Il peut sécuriser les communications entre un client et un serveur. Lors de l’utilisation du mode de transport , seule la charge utile IP est chiffrée. AH ou ESP assure la protection de la charge utile IP.

Qu’est-ce que le mode tunnel dans la mise en réseau ?

La mise en tunnel est un protocole qui permet le déplacement sécurisé des données d’un réseau à un autre. Le Tunneling consiste à permettre aux communications privées du réseau d’être envoyées à travers un réseau public, tel qu’Internet, par un processus appelé encapsulation.

Quels sont les deux modes d’IPSec ?

Transport et tunnel Modes dans IPsec . Les normes IPsec définissent deux modes distincts de fonctionnement de l’IPsec, le transport mode et le tunnel mode . Les modes n’affectent pas le codage des paquets. Les paquets sont protégés par AH, ESP, ou les deux dans chaque mode .

IPSec utilise-t-il TCP ou UDP ?

Il utilise UDP pour passer à travers les stupides dispositifs NAT. Ce qui se passe ici est que le trafic IPSec réel est encapsulé dans UDP (protocole IP 17). Le paquet IPSec natif aurait une valeur d’en-tête de protocole IP de 50. Deuxièmement, puisque IPSec n’est ni TCP ni UDP , il n’a pas de numéro de port.

Quels sont les 3 protocoles utilisés dans IPSec ?

Les trois derniers sujets couvrent les trois principaux protocoles IPsec : IPsec Authentication Header (AH), IPsec Encapsulating Security Payload (ESP), et l’IPsec Internet Key Exchange (IKE). pour les réseaux IPv4 et IPv6, et le fonctionnement dans les deux versions est similaire.

Comment IPSec est-il mis en œuvre ?

Comment activer IPSec sur une machine ?

- Cliquez avec le bouton droit sur ‘Mes emplacements réseau’ et sélectionnez Propriétés.

- Cliquez avec le bouton droit sur ‘Connexion au réseau local’ et sélectionnez Propriétés.

- Sélectionnez ‘Protocole Internet (TCP/IP)’ et cliquez sur Propriétés.

- Cliquez sur le bouton Avancé.

- Sélectionnez l’onglet Options.

- Sélectionnez ‘Sécurité IP’ et cliquez sur Propriétés.

A quoi sert IPSec ?

IPsec utilise des services de sécurité cryptographique pour protéger les communications sur les réseaux IP (Internet Protocol). Il prend en charge l’authentification des pairs au niveau du réseau, l’authentification de l’origine des données, l’intégrité des données, la confidentialité des données (chiffrement) et la protection contre le rejeu.

Comment fonctionne le tunnel IPSec ?

Les VPN IPSec qui fonctionnent en mode tunnel chiffrent un paquet sortant entier, enveloppant l’ancien paquet dans un nouveau paquet sécurisé avec un nouvel en-tête de paquet et une bande de fin ESP. Le mode Tunnel IPsec VPN est généralement mis en œuvre sur une passerelle sécurisée, comme sur un pare-feu ou un port de routeur, qui agit comme un proxy pour les deux sites communicants.

Qu’est-ce que le mode de transport ESP ?

Lorsque vous utilisez ESP , vous pouvez spécifier l’un des deux modes , dans lesquels ESP fonctionne. Le mode de tunnel crypte l’ensemble du paquet. Le mode de tunnel est utilisé pour le VPN site à site, lors de la sécurisation de la communication entre les passerelles de sécurité, les concentrateurs, les pare-feu, etc. Le mode Transport protège la charge utile du paquet et les protocoles de la couche supérieure.

Quel port IPSec utilise-t-il ?

Le port UDP 500

Qu’est-ce que le protocole ESP ?

Une charge utile de sécurité encapsulante ( ESP ) est un …

protocole au sein de l’IPSec pour fournir l’authentification, l’intégrité et la confidentialité des paquets de réseau données/charge utile dans les réseaux IPv4 et IPv6. ESP fournit le chiffrement des messages/charges utiles et l’authentification d’une charge utile et de son origine dans la suite du protocole IPSec.

Quelle est la différence entre VPN et IPSec ?

La principale différence entre un VPN IPsec et un VPN SSL se résume aux couches réseau auxquelles le chiffrement et l’authentification sont effectués. IPsec fonctionne au niveau de la couche réseau et peut être utilisé pour crypter les données envoyées entre tous les systèmes qui peuvent être identifiés par des adresses IP.

Qu’est-ce que le VPN IPSec et comment fonctionne-t-il ?

Comment le protocole IPSec fonctionne ? IPSec VPN utilise le tunneling pour établir une connexion privée pour le trafic réseau. Contrairement aux autres protocoles qui fonctionnent au niveau de la couche application, il fonctionne au niveau de la couche réseau. Il permet au protocole de crypter l’ensemble du paquet.

Quels sont les principaux modes de transport ?

Les différents modes de transport sont l’air, l’eau et le transport terrestre, qui comprend les Rails ou chemins de fer, la route et le transport hors route. D’autres modes existent également, notamment les pipelines, le transport par câble et le transport spatial.

Comment configurer un tunnel IPSec ?

Étape 2. Créer le tunnel IPsec sur le site 1

- Connectez-vous au pare-feu X-Series sur le site 1.

- Allez à la page VPN > ; VPN site à site.

- Dans la section Tunnels IPSec site à site, cliquez sur Ajouter.

- Entrez un nom pour le tunnel VPN.

- Configurez les paramètres de la phase 1 et de la phase 2.

- Spécifiez les paramètres du réseau :

Qu’est-ce que les protocoles ESP et AH ?

Les protocoles

AH et ESP . IPSec utilise deux protocoles distincts, l’en-tête d’authentification ( AH ) et la charge utile de sécurité encapsulante ( ESP ), qui sont définis par l’IETF. Le protocole ESP assure la confidentialité des données (chiffrement) et l’authentification (intégrité des données, authentification de l’origine des données et protection contre le rejeu).

Quelle couche IPSec opère-t-elle dans le modèle OSI ?

IPSec est une suite de protocoles qui fournissent des services de sécurité au niveau de la couche IP de la pile TCP /IP c’est-à-dire la couche réseau dans le modèle OSI. AH fournit des services d’authentification, d’intégrité et d’anti-rejeu au niveau de la Couche réseau et au-dessus.

Qu’est-ce que Ike dans IPSec ?

L’échange de clés Internet ( IKE ) est un protocole standard IPsec (Internet Protocol Security) utilisé pour assurer la sécurité de la négociation des réseaux privés virtuels (VPN) et de l’accès aux hôtes ou aux réseaux distants.

Quelle est la différence entre AH et ESP utilisés avec IPSec ?

Le protocole AH fournit un mécanisme d’authentification uniquement. Le protocole ESP fournit la confidentialité des données (chiffrement) et l’authentification (intégrité des données, authentification de l’origine des données et protection contre le rejeu). ESP peut être utilisé avec la confidentialité uniquement, l’authentification uniquement, ou à la fois la confidentialité et l’authentification.