Comment effectuer des audits de sécurité sur Linux avec Lynis

Que vous soyez un gestionnaire Linux ou un particulier, disposer d’un serveur Web ou d’un PC protégé doit être une préoccupation majeure. Bien que Linux soit un système d’exploitation sécurisé, il est en outre vulnérable aux grèves ou aux atteintes à la sécurité similaires à d’autres systèmes d’exploitation.

Dans cette présentation, vous découvrirez exactement comment enquêter et également vérifier les failles de sécurité et les problèmes techniques sur votre appareil Linux à l’aide de Lynis. Lynis est un outil open source et est proposé sur la plupart des systèmes d’exploitation basés sur Unix tels que Linux, macOS, Solaris, FreeBSD, etc.

Comment fonctionne Lynis ?

Lynis effectue des analyses de santé et de sécurité sur votre ordinateur ou serveur pour améliorer le renforcement de la sécurité et les tests de conformité.

Lynis est modulaire et n’examine que les éléments de votre ordinateur qu’il peut trouver ; à titre d’exemple, les outils systèmes ainsi que leurs collections équivalentes.

L’un des principaux avantages de Lynis est qu’il n’a pas besoin que vous l’installiez pour exécuter un audit. Vous pouvez simplement l’exécuter à partir d’un dossier d’installation si vous le souhaitez, afin que votre système continue d’être dans un état très propre.

Tous les audits Lynis sont personnalisés, c’est-à-dire que chaque audit est spécial en fonction de la configuration de votre système, de la configuration du logiciel, ainsi que d’autres facteurs. Plus les éléments disponibles sur votre système sont nombreux, plus le dossier d’audit sera important.

En plus d’afficher les détails de l’audit sur votre écran, Lynis stocke également des informations techniques dans le lynis. Journal Les données. Un autre fichier appelé lynis- report.dat magasins recommandé des activités et aussi des avertissements. Ces deux données de journal se trouvent dans le /var/log/ site d’annuaire.

Les enregistrements d’audit Lynis vous fournissent de nombreuses informations ainsi qu’une compréhension des jauges de protection que vous devez prendre pour vous assurer que votre système reste sécurisé, robuste et protégé contre les attaques de protection potentielles.

Installer Lynis sur Linux

Il existe de nombreuses méthodes par lesquelles vous pouvez exécuter ou monter Lynis sur Linux, mais pour simplifier les choses, nous allons examiner deux des approches les plus préférées.

1. Configuration de Lynis à l’aide d’un gestionnaire de packages

Vous pouvez facilement configurer Lynis en utilisant le gestionnaire de plan par défaut sur votre système, en fonction de votre distribution Linux.

Sur les distributions Linux basées sur Debian telles que Ubuntu, exécutez simplement :

Sur les distributions Linux basées sur RHEL telles que Fedora et CentOS :

Sur les distributions Linux basées sur Arch :

Vous pouvez inspecter la variante de Lynis installée à l’aide de la commande suivante :

Noter : vous avez besoin de privilèges élevés en utilisant sudo ou su pour exécuter les commandes Lynis.

2. Exécuter Lynis directement à partir de la source

Pour l’impact le plus marginal sur votre ordinateur, vous pouvez exécuter Lynis à partir du fichier tarball sans le monter.

Téléchargez simplement les données tarball de Lynis et récupérez-les également à l’aide de la commande tar. Après cela, allez dans le dossier étiré et exécutez également un audit Lynis comme adhère à :

Télécharger : Lynis

Audit d’une machine Linux avec Lynis

L’audit n’est que l’une des instances d’utilisation les plus courantes de Lynis parmi les gestionnaires de système, les auditeurs de système et d’autres professionnels de la sécurité.

Vous pouvez lancer un audit de votre système en exécutant la commande adhérant à :

Lynis comptabilise d’abord votre système informatique, c’est-à-dire qu’il examine le système en cours d’exécution que vous utilisez, le noyau, l’équipement, ainsi que d’autres paramètres essentiels pour effectuer l’audit.

Comment examiner les rapports d’audit Lynis

Les audits Lynis sont classés en sections pour vous permettre de reconnaître facilement le résultat de l’audit.

Par exemple, quelques-uns des groupes essentiels comprennent :

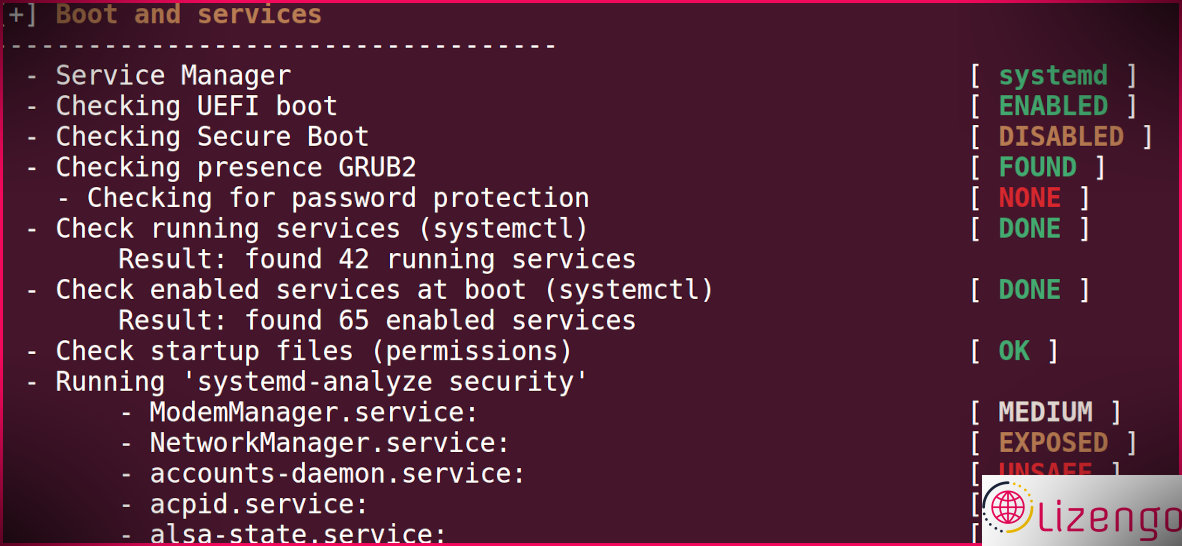

- Boot et aussi Services : Dans ce groupe, Lynis vous fournit un aperçu de la procédure de démarrage ainsi que du gestionnaire de solutions en fonctionnement sur votre système, par exemple systemd, OpenRC, etc. Lynis vous montrera également combien de services sont actuellement en cours d’exécution ainsi que ceux qui sont autorisé au démarrage. En fin de compte, vous verrez quels services représentent un danger pour la protection de votre système car ils sont nuisibles ou soumis.

- Utilisateurs, groupes et aussi authentification : Lynis analyse vos comptes de gestionnaire individuels, vérifie la solidité et l’expiration du mot de passe, et examine également si les documents essentiels tels que/etc/passwd et la configuration PAM ont les consentements appropriés et sont également sûrs.

- Périphériques USB : Vérifie les périphériques USB ainsi que les approches de consentement en mesure de protéger votre système.

- Ports ainsi que des packages : Ici, Lynis vous présentera les ports dangereux et ouverts que les infiltrés peuvent utiliser pour manipuler votre système sur le réseau. Il vous informera également des packages obsolètes pouvant constituer une menace pour la sécurité.

- Journalisation et aussi Fichiers : Lynis vérifie si le démon de journalisation est opérationnel. En plus de cela, il examine le calendrier ainsi que la protection des données de journal vitales sur votre système.

En dehors de ces groupes, Lynis vérifie également votre réseau, vos systèmes de documents, vos couvertures, votre mémoire ainsi que vos procédures et d’autres composants critiques de votre système.

Code de couleurs

En plus de la catégorisation, Lynis utilise 3 codes de teinte principaux pour montrer la gravité d’une technicité de sûreté et de sécurité ou d’un risque potentiel pour la sécurité.

Le vert indique que le module ou le logiciel scanné est considéré comme correct et que vous n’avez rien à faire. Les codes de couleur restants nécessitent généralement votre attention immédiate pour remédier à la technicité de la sécurité ou à quelques autres formes d’action. Par exemple, pour mettre à niveau ou mettre à jour une application logicielle.

Orange révèle qu’il y a une suggestion que vous devriez vérifier. Par exemple, un module ou une solution de logiciel est endommagé, par conséquent Lynis n’a pas pu effectuer d’audit. Ou il se peut que le composant logiciel n’ait pas été localisé par Lynis.

Le dernier code couleur est le rouge. Vous devriez vous concentrer davantage sur les résultats indiqués en rouge. Cela suggère que vous devez réparer de toute urgence le produit marqué car il présente un risque important pour la sécurité de votre système.

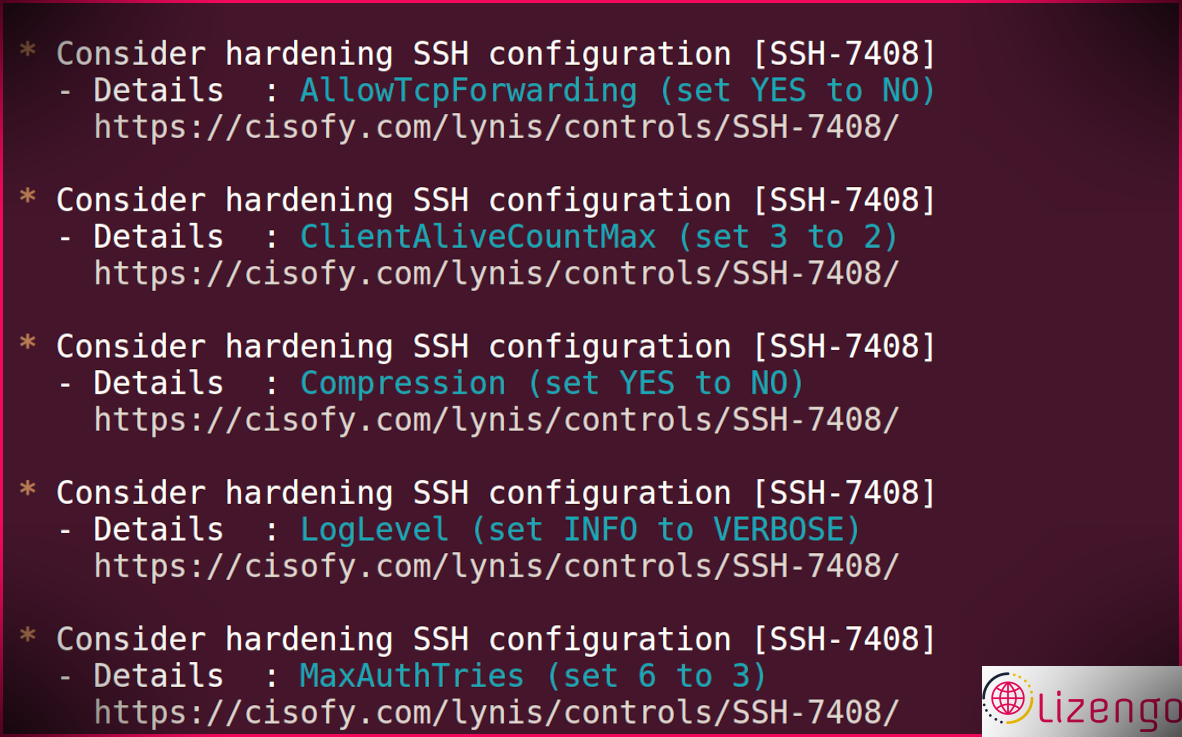

Suggestions d’audit Lynis

Vers le plus bas record, Lynis vous propose des suggestions avec des liens Web. Ouvrez les liens Web dans votre navigateur pour des actions ou des conseils sur la manière exacte de satisfaire les remèdes suggérés.

Obtenir de l’aide sur les commandes Lynis

Vous pouvez en savoir plus sur Lynis et les choix qu’il propose à l’aide de la commande conforme :

Vous pouvez également consulter les pages de gars pour des informations plus détaillées.

Premiers pas avec le piratage éthique sous Linux

Cet aperçu a en fait vérifié exactement comment enquêter et évaluer la sûreté et la sécurité de votre système Linux en utilisant Lynis. Ne faites aucun compromis sur la sécurité de votre PC Linux ou de votre serveur Web. Ayez toujours un logiciel à jour et examinez fréquemment votre système.

L’un des meilleurs moyens d’en savoir plus sur la sécurité et la sûreté des systèmes est de devenir un pirate informatique éthique utilisant Kali Linux ainsi que Raspberry Pi.