Les 9 meilleures distributions Linux pour les utilisateurs soucieux de la confidentialité

La prolifération des cyberattaques et l’augmentation des violations de la sécurité suscitent une grande inquiétude dans la communauté open source. Cependant, il existe toujours un souhait de surmonter ces violations, compte tenu du stress et de l’anxiété continus liés aux distributions Linux axées sur la confidentialité.

Ces systèmes d’exploitation Linux open source intègrent les meilleurs dispositifs, techniques de chiffrement et de virtualisation pour répondre aux menaces. Si la confidentialité des informations personnelles est une priorité pour votre emploi du temps et que vous devez également passer à un système d’exploitation Linux haut de gamme axé sur la sécurité, vous devez ensuite consulter les neuf distributions Linux répertoriées ici.

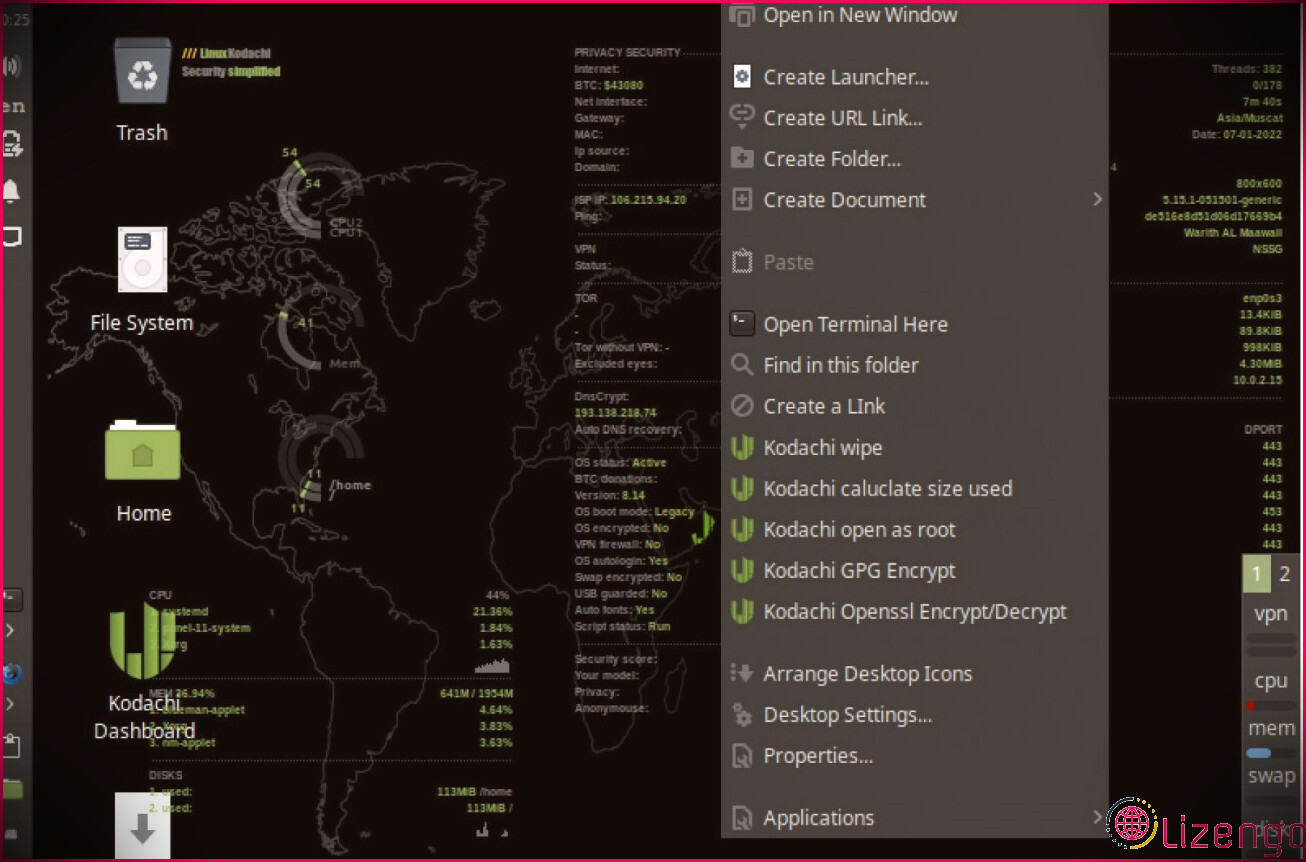

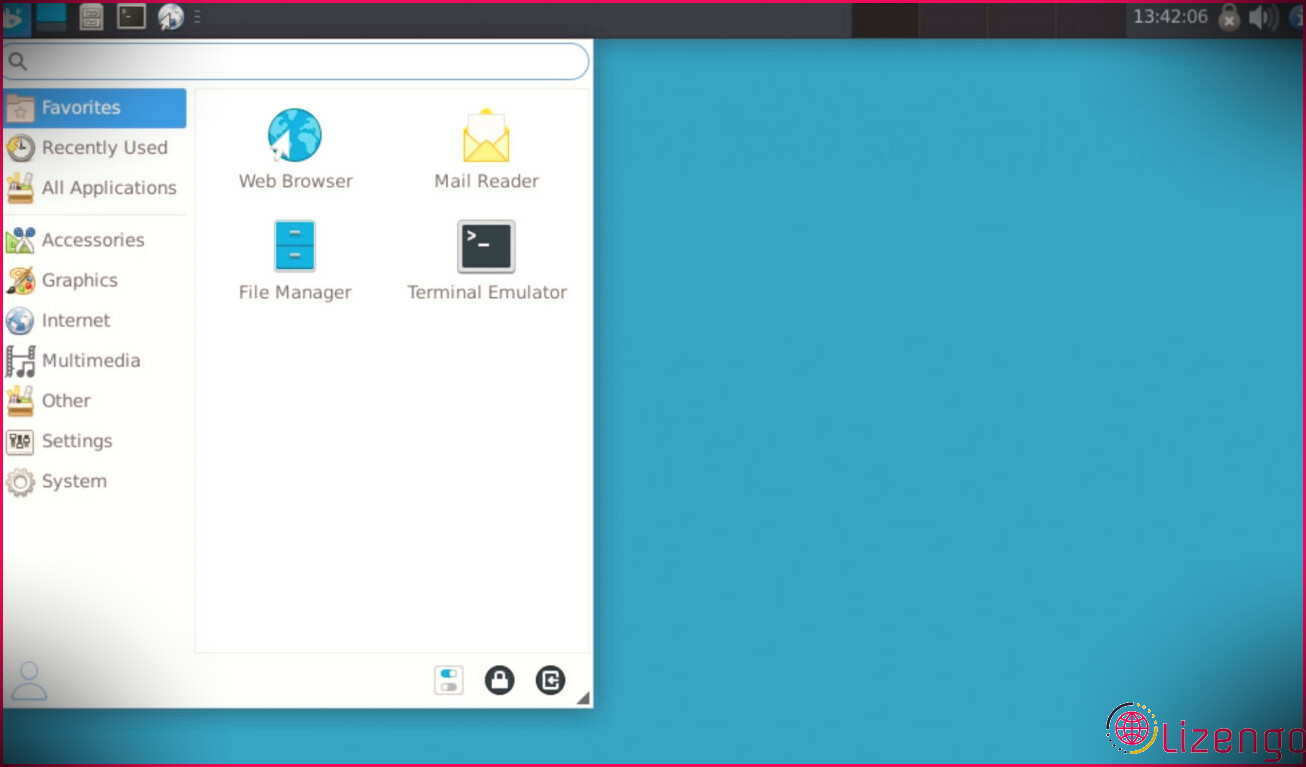

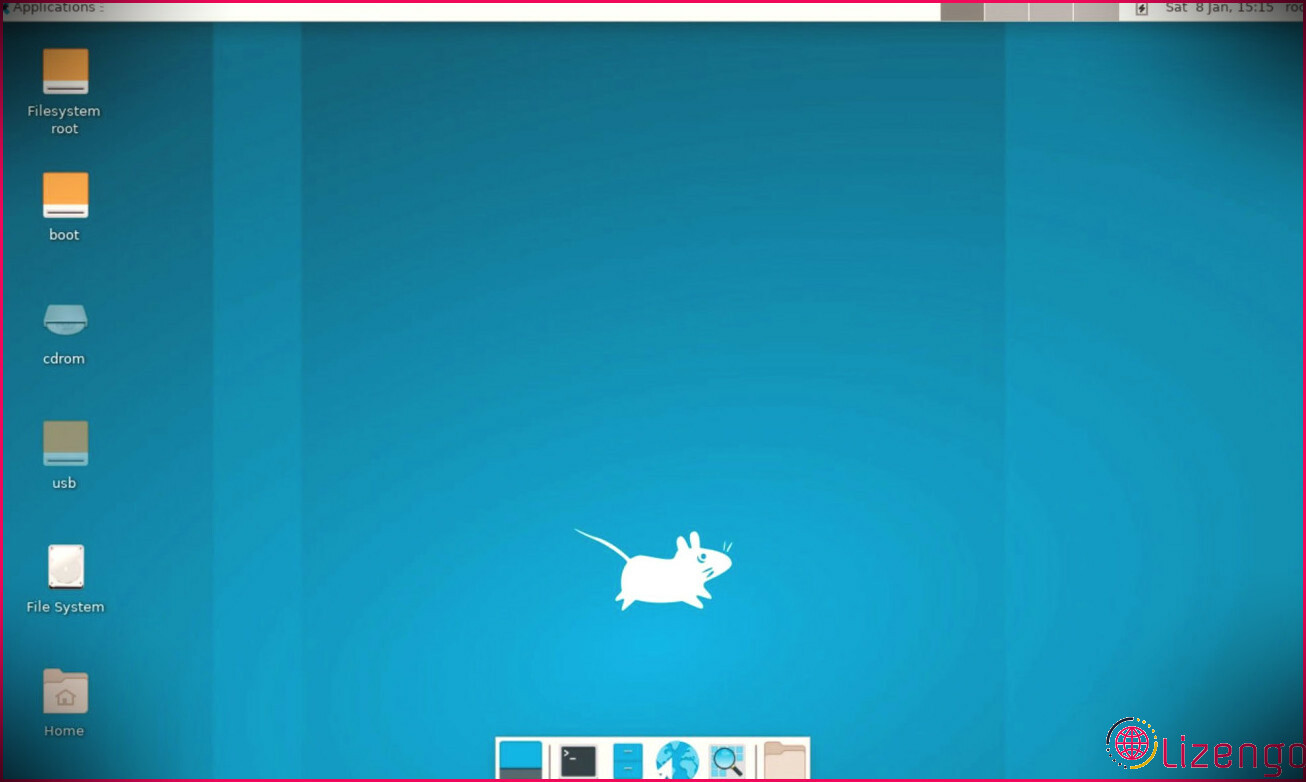

1. Linux Kodachi

Kodachi est une distribution Linux sur mesure basée sur Debian avec un environnement XFCE qui fonctionne parfaitement à partir d’un DVD, d’une clé USB portable, ainsi que d’une carte SD. Il est livré avec des services VPN préinstallés ainsi que des services de navigation compatibles Tor pour améliorer la confidentialité personnelle en ligne et offrir une expérience de navigation sans risque aux utilisateurs finaux.

La distribution charge DNSCrypt pour dissimuler les dispositions de la méthode TCP/IP afin de garantir que toutes les activités en ligne sont des filtres de confidentialité infiltrés. En outre, les utilisateurs peuvent crypter leurs répertoires de données, leurs e-mails, ainsi que leurs messages instantanés avec des outils cryptographiques de haute qualité facilement disponibles dans la distribution.

Les sessions en temps réel de Kodachi sont difficiles à découvrir car le système d’exploitation nettoie ses traces du système hôte. Vos activités de bureau continuent d’être exclusives, et l’accessibilité de la distribution aux données de votre système n’est jamais sans autorisation.

Télécharger : Linux Kodachi

2. Système d’exploitation Qubes

Qubes OS est une distribution Linux basée sur Fedora, qui exécute un paramètre virtualisé basé sur Xen pour garantir que vous pouvez exécuter vos applications et également les périphériques liés en tant que parties séparées.

Ses fonctionnalités de compartimentation sont utiles pour la pile réseau côté serveur ainsi que pour l’administration des logiciels de pare-feu, ainsi que pour l’informatique de bureau axée sur la sécurité. De plus, l’assimilation de Whonix avec Qubes permet l’accessibilité de Tor à l’échelle du système pour les particuliers.

Qubes OS aide à utiliser les Split GPG pour renforcer la sécurité, permettant aux utilisateurs de conserver leurs secrets exclusifs en toute sécurité. Comme étape supplémentaire, la distribution renforce ses capacités de cryptage en utilisant l’isolement des gadgets et la configuration du proxy U2F, ce qui en fait un succès immédiat auprès des clients soucieux de leur confidentialité.

Télécharger : Système d’exploitation Qubes

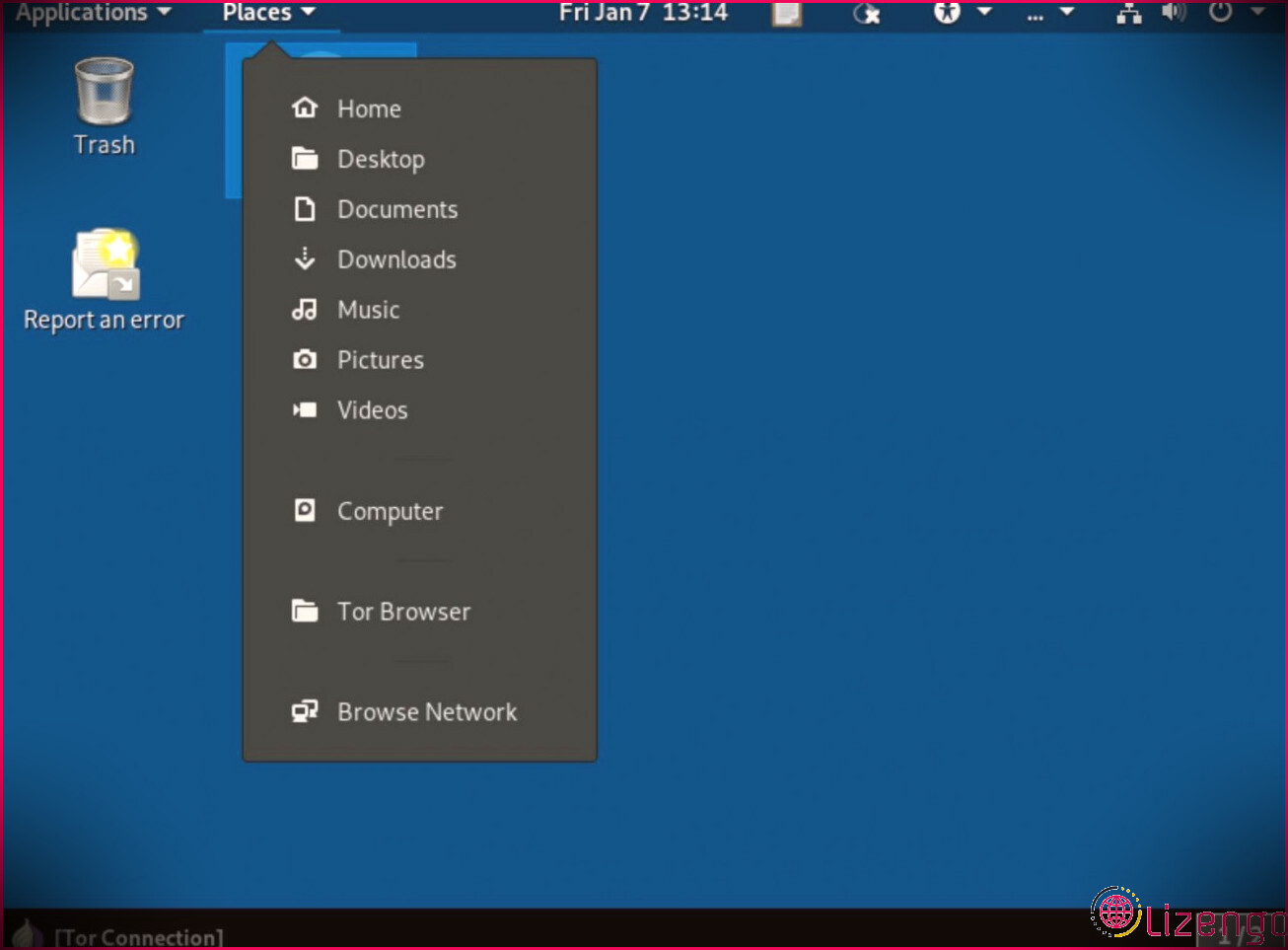

3. Queues

Tails est un autre exécutable Linux en ligne très recherché à partir de nombreux outils d’espace de stockage, y compris les cartes HDD, USB et SD.

En tant que distribution Linux, Tails s’appuie fortement sur sa capacité à préserver et également à étendre les éléments de confidentialité de ses utilisateurs. Imaginez avoir un système d’exploitation qui supprime toutes vos données stockées ainsi que les données, chaque fois que vous éteignez votre système. Pour éviter de perdre vos informations personnelles, vous devez enregistrer vos documents dans un dossier crypté.

Tails est une distribution Linux centrée sur la confidentialité qui s’est en fait bien adaptée aux nuances de Tor. Par la suite, il utilise l’avantage supplémentaire d’effacer vos informations pour permettre un ordinateur à l’épreuve des pannes et axé sur la confidentialité après chaque instance.

Tails peut fonctionner comme un système d’exploitation immuable avec des couches de cryptage incluses pour protéger vos informations. Son soutien communautaire très actif et ses nombreux documents d’utilisateur en font un système d’exploitation Linux bien connu et influencé par la confidentialité.

Télécharger : Queues

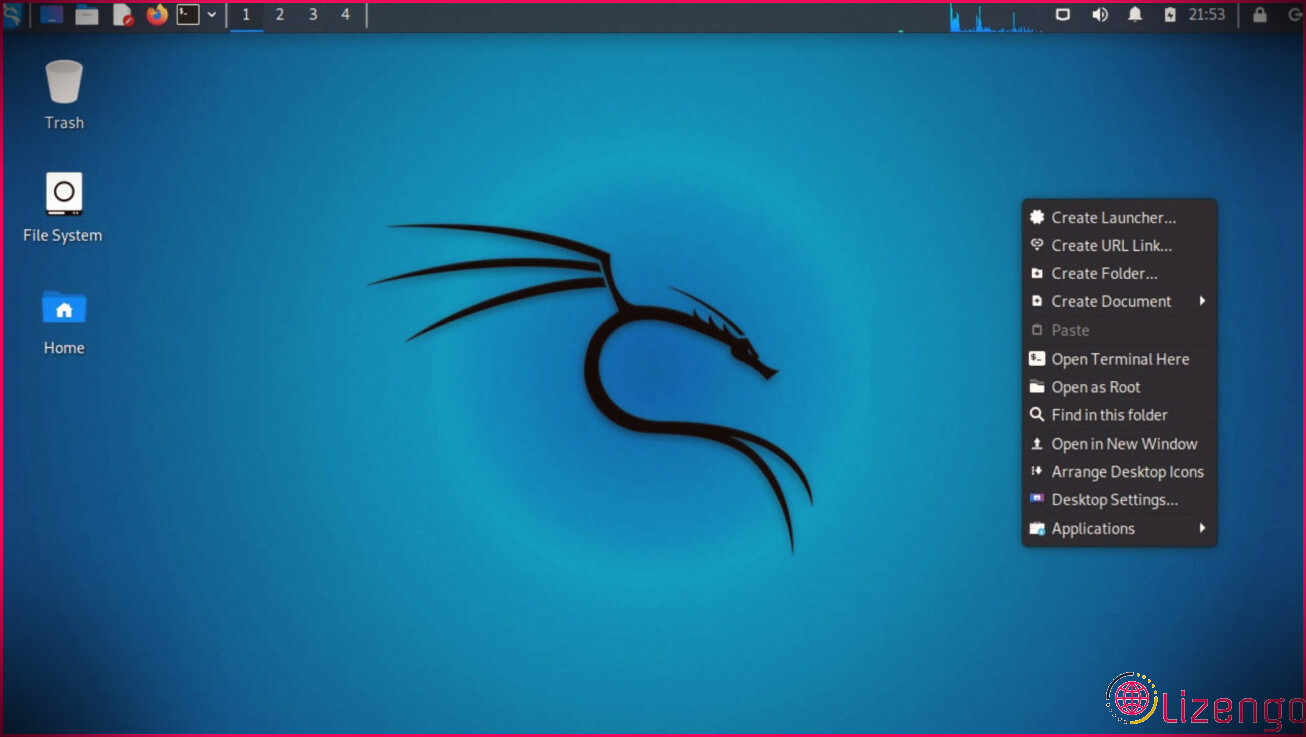

4. Kali Linux

Kali Linux fait partie des distributions les plus populaires pour une ingénierie de sécurité sophistiquée. Cette distribution basée sur Debian propose une suite substantielle d’outils de filtrage de pénétration ainsi que des applications.

L’opérabilité prête à l’emploi de Kali en fait une distribution facile à utiliser pour les nouveaux arrivants. Le système d’exploitation bénéficie d’une bonne quantité de croissance et d’assistance de zone qui ouvre la voie à des documents importants. Cela couvre également tout type de support dont vous pourriez avoir besoin pour les personnalisations (y compris les personnalisations ISO) ainsi que les méta-paquets.

Kali fait venir des particuliers avec son environnement d’infiltration et la suite Kali NetHunter pour le filtrage de protection mobile.

Télécharger : Kali Linux

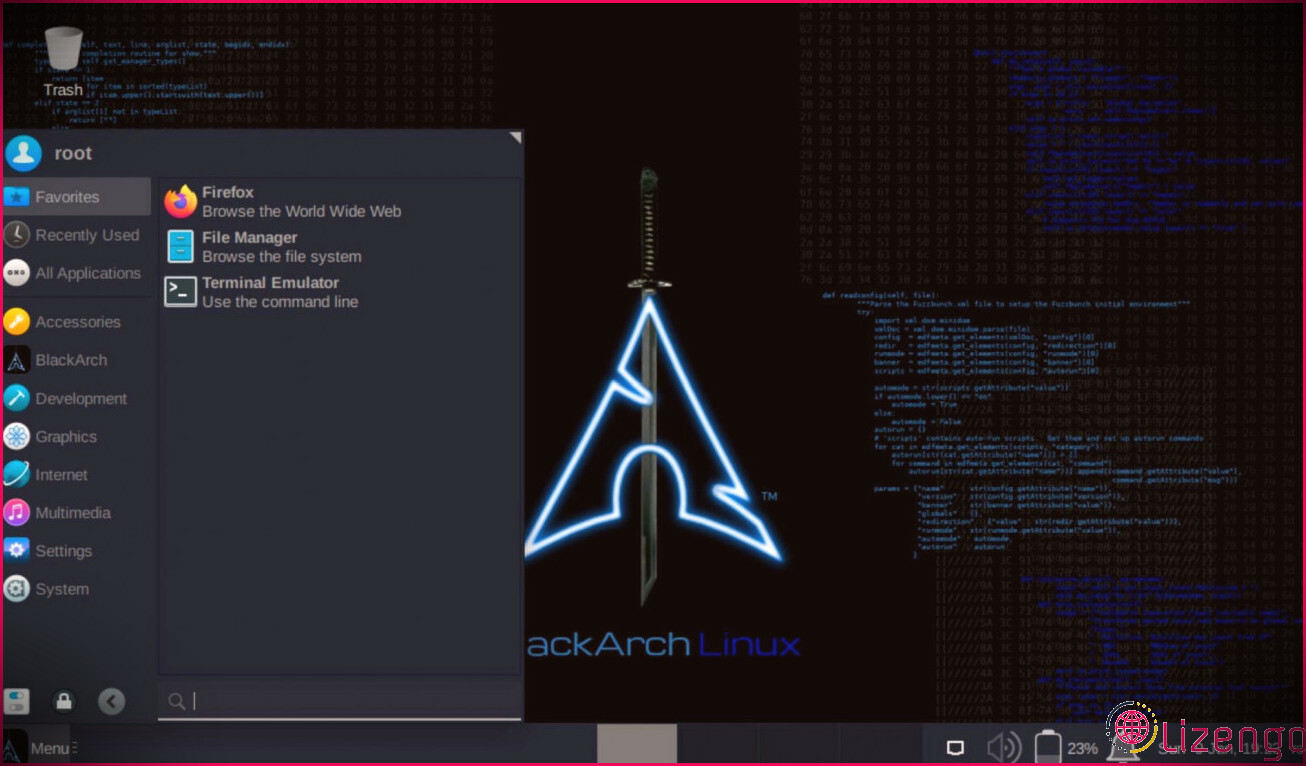

5. BlackArch

BlackArch est une opposition astucieuse aux capacités de test spécialisées de Kali basées sur Linux. Basé sur Arch Linux, il dispose d’une collection de tests comprenant près de 3000 appareils.

Ses capacités d’empaquetage modulaires vous permettent d’empaqueter des options de test pour une exécution portable sur n’importe quel système cible.

BlackArch propose une documentation considérable, et son environnement d’ordinateur de bureau XFCE offre également une navigation très facile pour les novices. Ce qui est remarquable, c’est que l’atmosphère de l’ordinateur de bureau utilise simplement des superviseurs de fenêtre d’accueil préconfigurés, ce qui en fait un plaisir absolu de collaborer avec.

BlackArch est facilement disponible dans Complet et aussi Svelte versions, en fonction de la manière dont vous souhaitez utiliser la distribution. Il a également une communauté encourageante qui rend la réparation pratique.

Télécharger : BlackArch

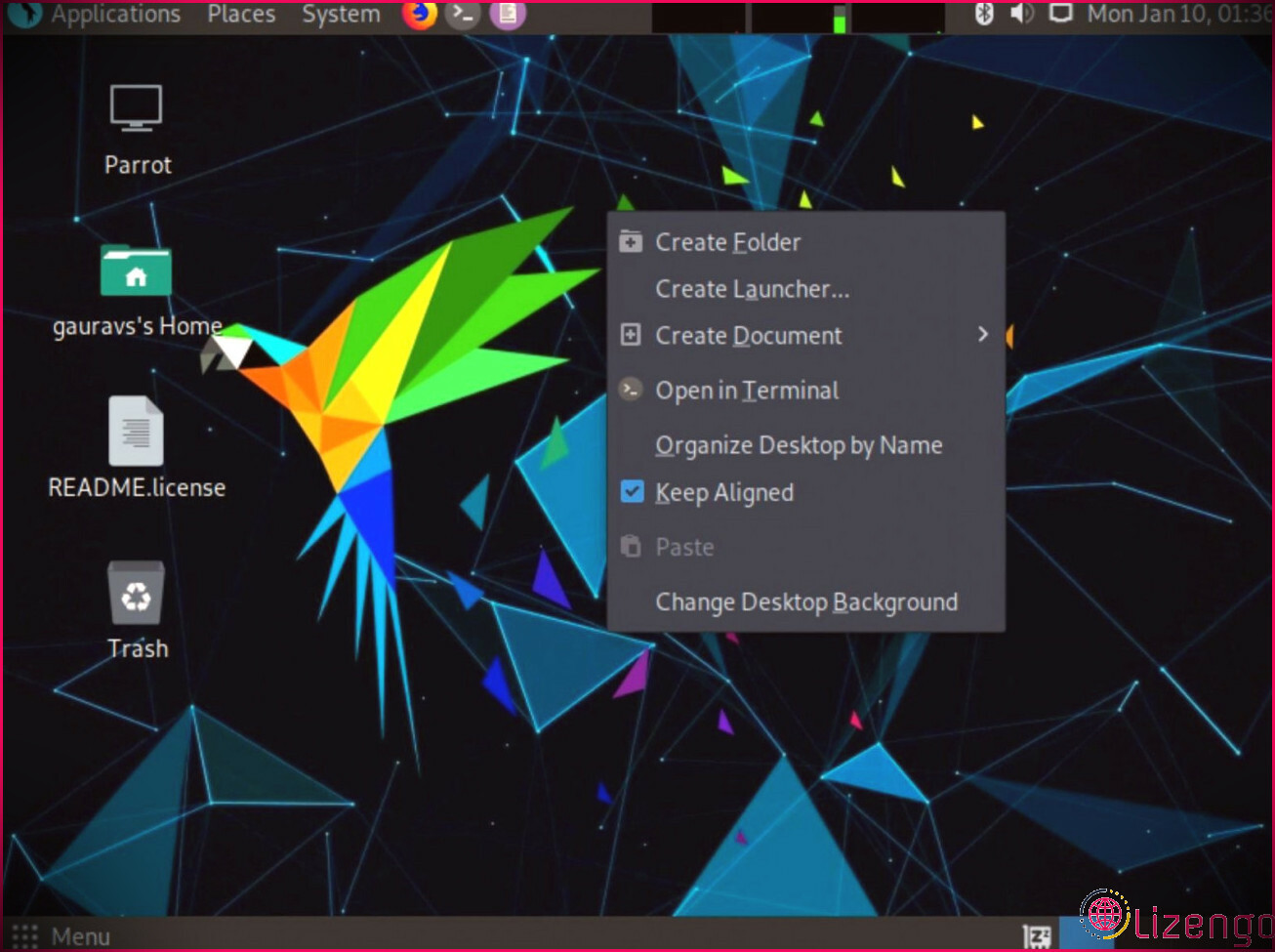

6. Parrot OS

Parrot OS est une incorporation incontournable dans tout type de liste de distribution Linux axée sur la sécurité. Parrot OS, basé sur Debian, satisfait différentes applications informatiques de cybersécurité, tout comme certains de ses homologues.

Le cadre de programme logiciel fourni par le système de Parrot OS aide ses utilisateurs dans la conception inverse et les tâches médico-légales électroniques. Cette distribution prend la sécurité plus au sérieux que ses contemporains avec sa base de données d’applications centrée sur le cryptage. Il limite toute votre activité Linux au moyen de son paramètre de bac à sable virtuel.

Ces fonctionnalités font de Parrot OS l’un des systèmes open source les plus fiables pour l’administration de la protection de tout hôte de données discret. Parrot utilise un mélange d’Anonsurf, d’I2P et de Tor, pour n’en nommer que quelques-uns, pour fournir le paramètre de sécurité le plus efficace aux utilisateurs finaux.

Télécharger : Parrot OS

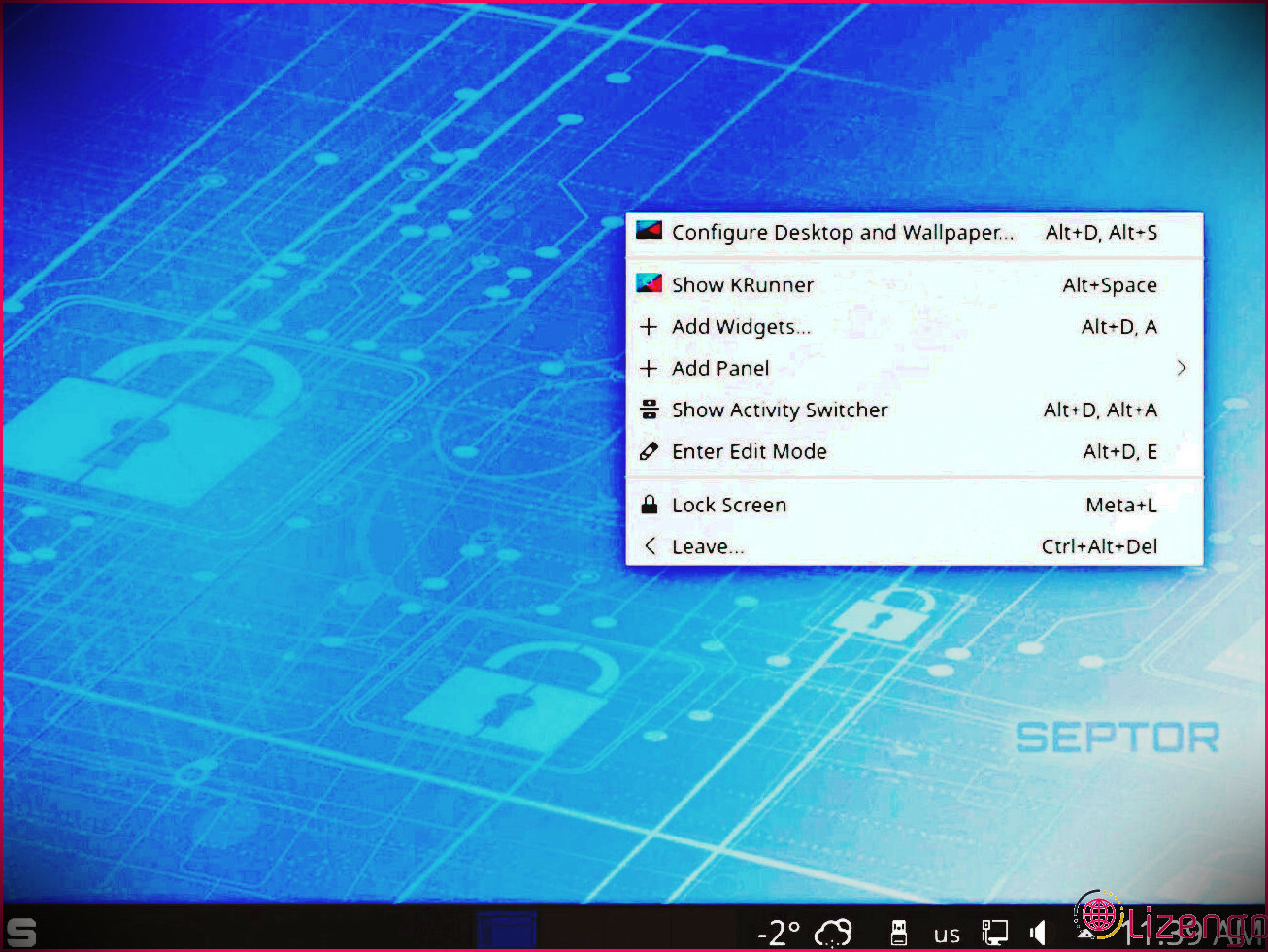

sept. septor

Septor tire ses racines de Debian et boit l’environnement de bureau KDE. Cette distribution est équipée d’un environnement logiciel accompli, fournissant par conséquent un service informatique de bureau open source protégé et discret.

Les utilisateurs découvriront certainement des applications groupées hébergeant des services Web cryptés basés sur Tor. Certaines applications Tor régulières incluent le navigateur Tor, OnionShare, QuiteRSS, HexChat et Thunderbird, entre autres.

Septor, en tant que distribution basée sur la confidentialité, est assez similaire à Tails, mais elle a ses facteurs de différenciation en termes d’interface utilisateur de bureau et de supports de configuration.

Télécharger : septor

8. Whonix

Whonix est une distribution basée sur Debian qui utilise Kicksecure Security pour permettre à votre système de fonctionner à l’intérieur de plusieurs appareils en ligne afin de s’assurer que vous travaillez constamment à l’intérieur d’une limite protégée.

Les qualités de Whonix s’appliquent à son atmosphère de calcul « Torified » qui aide les utilisateurs à dissimuler leur identité ainsi que leurs informations d’identification aux cyberattaquants.

L’arrangement de démarrage en direct de la distribution est simple pour les débutants et les personnes avancées, en particulier en termes d’installation et de fonctionnement. L’incroyable randomisation de l’horloge de démarrage et l’anonymisation des frappes de Whonix sécurisent les utilisateurs qui ne connaissent pas les méthodes de cybersécurité et de sécurité.

Télécharger : Whonix

9. Linux alpin

Alpine Linux est une distribution en direct à usage général développée pour la recherche Web anonyme et une protection de pointe contre les logiciels malveillants avancés.

Alpine Linux est basé sur le musc libc collection et aussi BusyBox; il s’agit d’un système d’exploitation open source économe en ressources avec une empreinte étonnamment faible.

Au contraire, ne laissez pas de telles caractéristiques vous tromper en négligeant son superviseur de plan exceptionnel, APK, ainsi que ses capacités de script.

Les utilisateurs peuvent utiliser GNOME ou XFCE comme environnement de bureau recommandé. Alpine gère mieux la virtualisation sécurisée du système d’exploitation en fonctionnant en harmonie avec Docker.

Télécharger : Linux alpin

Utilisation des distributions Linux pour renforcer la confidentialité et la sécurité

Dans le monde d’aujourd’hui, de nombreuses atteintes à la sécurité et à la sécurité et des cyberattaques font le tour du marché. Alors que de plus en plus de personnes et d’entreprises abandonnent la cible de ces attaques, il devient d’autant plus essentiel de rester vigilant et d’utiliser des circuits sécurisés pour effectuer votre processus d’appel d’offres.

La liste susmentionnée est simplement la suggestion de l’iceberg ; il existe de nombreuses autres distributions protégées proposées aux testeurs d’intrusion, chacune garantissant d’être meilleure que les autres. Lequel choisiriez-vous vous-même ?