Les 8 meilleures distributions Linux pour les tests d’intrusion

Les utilisateurs de Linux disposent d’une variété de systèmes d’exploitation gratuits lorsqu’il s’agit de dépistage d’infiltration ainsi que de criminalistique électronique. Le monde du piratage honnête est en fait resté à se développer, ce qui est peut-être l’une des raisons pour lesquelles de nombreuses personnes se retrouvent amenées dans ces domaines de l’audit.

Pour atteindre cet objectif, plusieurs distributions Linux ainsi que des logiciels sont facilement disponibles pour l’examen médico-légal, le piratage moral et également les tests d’infiltration. Si vous êtes un utilisateur avancé de Linux et que vous souhaitez plier les muscles de votre cerveau et faire rouler la sphère, il est temps pour vous d’inspecter quelques-unes de ces distributions Linux liées à la cybersécurité.

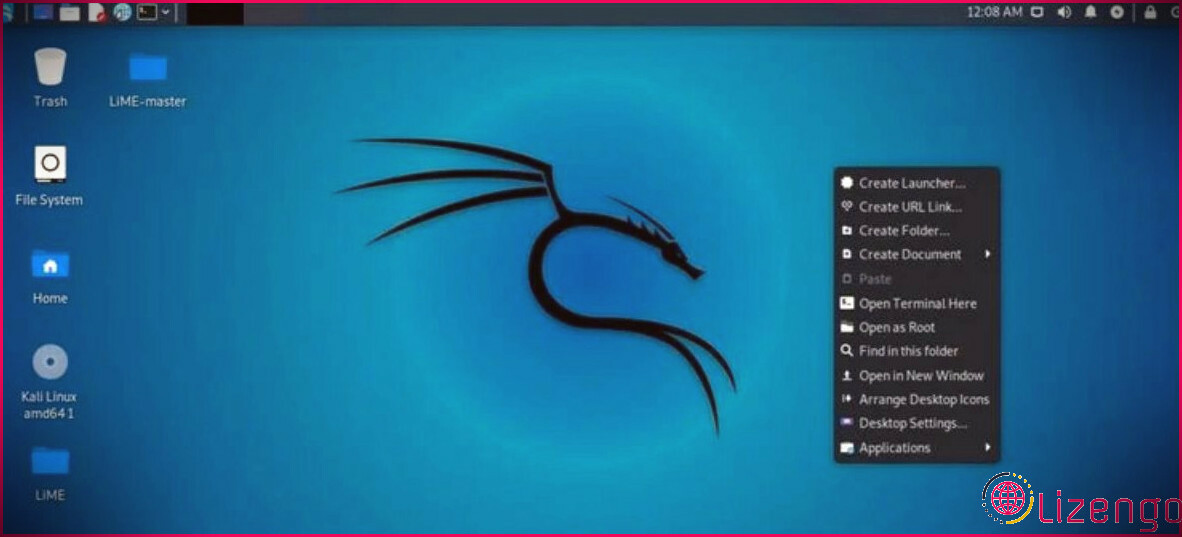

1. Kali Linux

Kali Linux acquiert sa racine de Debian et est également l’une des circulations Linux de filtrage de pénétration les plus populaires et les plus avancées. Le système d’exploitation est disponible en 32 bits ainsi qu’en 64 bits. Les utilisateurs qui souhaitent essayer le système d’exploitation peuvent télécharger et installer des fichiers ISO ainsi que des images numériques pour Kali Linux.

Kali est un système d’exploitation open-source conservé par Offensive Security. Le système d’exploitation utilise plus de 350 appareils dans les classifications suivantes :

- Ingénierie inverse

- Agressions sans fil et matérielles

- Analyse de vulnérabilité

- La collecte d’informations

- Reniflage et usurpation d’identité

- Dépistage du stress et signalement

2. ArchStrike

ArchStrike, une distribution Linux liée à la sécurité basée sur Arch Linux, est largement utilisée par les spécialistes de la cybersécurité.

Tirant ses racines d’Arch Linux, il fournit un large éventail d’options en matière d’administration de packages. La facilité d’installation et de suppression des packages proposés rend ce système d’exploitation fluide pour les utilisateurs finaux.

Il existe plus de 5000 outils facilement disponibles sur ce système concernant l’exploitation, la conception sociale, l’usurpation d’identité, les logiciels malveillants, la force brute, la mise en réseau, la criminalistique, les DDoS et également l’énumération.

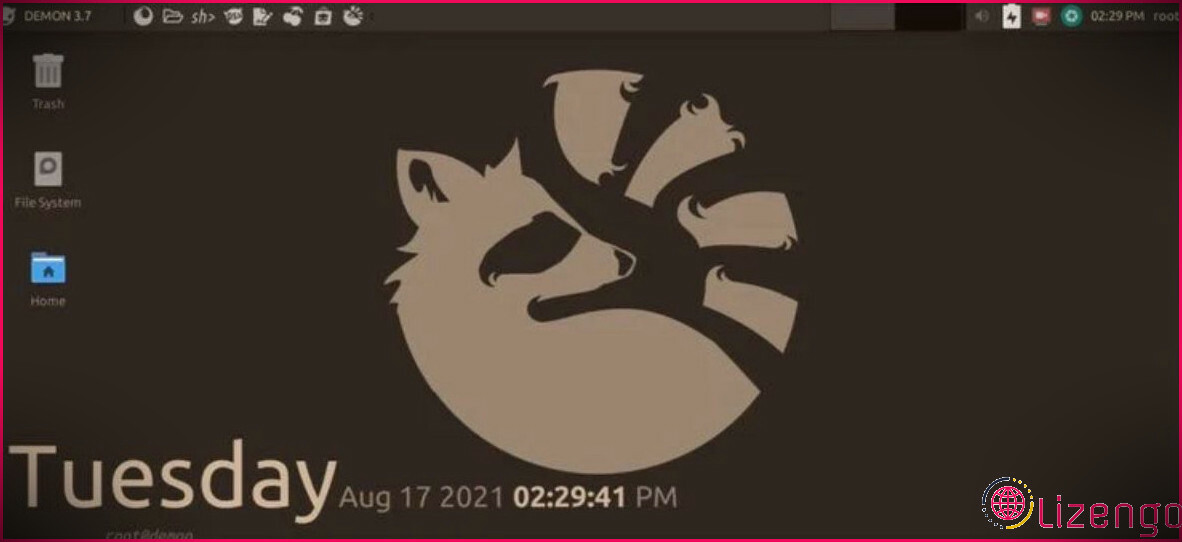

3. Démon Linux

Demon Linux, comme son nom l’indique, est un système d’exploitation basé sur Linux généralement utilisé pour le piratage éthique. Indépendamment de son thème sombre, il reste une distribution légère et facile à utiliser pour les experts en sécurité. Sa véritable simplicité est mise en avant, car vous pouvez ouvrir n’importe quelle application avec une seule clé.

De plus, Demon Linux inclut un style de dock de base qui fonctionne sans effort. Les individus peuvent filmer leur bureau et prendre facilement des captures d’écran à partir de l’accès rapide à la barre de menus.

4. Cyborg Faucon

Cyborg Hawk est une distribution basée sur Ubuntu qui héberge plus de 750 outils open source. Si vous êtes un connaisseur d’Ubuntu, ce système d’exploitation va vous plaire.

Cyborg Hawk affiche des taux assez élevés sur la liste de la sécurité du réseau ainsi que sur les systèmes d’analyse. Soyez confiant, vous pouvez également exécuter une protection mobile précise ainsi qu’un filtrage du cadre sans fil dans ce système d’exploitation.

Au contraire, ce n’est peut-être pas comme Kali ; cependant, il remplit plutôt bien sa tâche.

Certaines fonctions incluent :

- Accès à plus de 750 appareils de test d’intrusion.

- Puisqu’il s’agit d’une distribution Linux open source, son utilisation est gratuite et vous pouvez également l’utiliser comme système d’exploitation en direct.

- Certaines solutions incluent des tests d’anxiété, une boîte à outils d’exploitation, une conception inversée, la sécurité mobile et sans fil, etc.

- Cyborg Hawk est un système d’exploitation fiable, stable et digne de confiance, qui est livré avec son propre référentiel de logiciels.

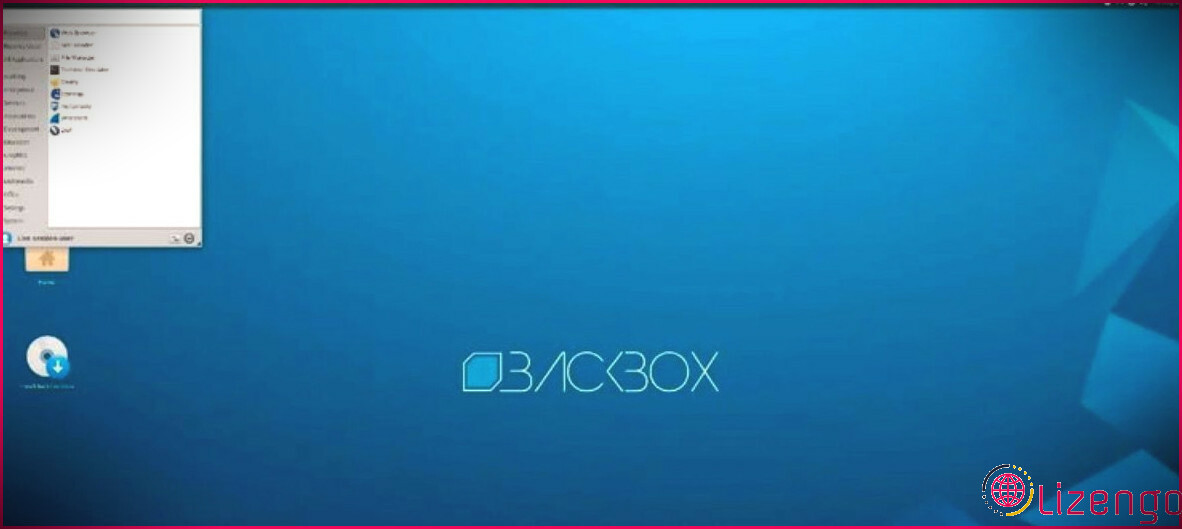

5. Boîte arrière

BackBox est un système d’exploitation open source basé sur Ubuntu, qui est rapidement devenu l’un des noms les plus appréciés sur la planète du piratage éthique.

De plus, il fournit aux utilisateurs une boîte à outils d’évaluation du réseau, ce qui est plutôt pratique sur la planète des tests d’intrusion. BackBox est livré avec 70 outils ; Cependant, avant d’exécuter tout type d’outil, assurez-vous d’avoir une compréhension mutuelle de l’outil que vous avez l’intention d’utiliser. Ou bien, vous pourriez vous retrouver perdu dans le labyrinthe des commandes.

Certains outils préinstallés habituels incluent Metasploit, SQLmap, Aircrack-ng, Nmap, Scapy, w3af, ainsi que Wireshark, parmi de nombreux autres.

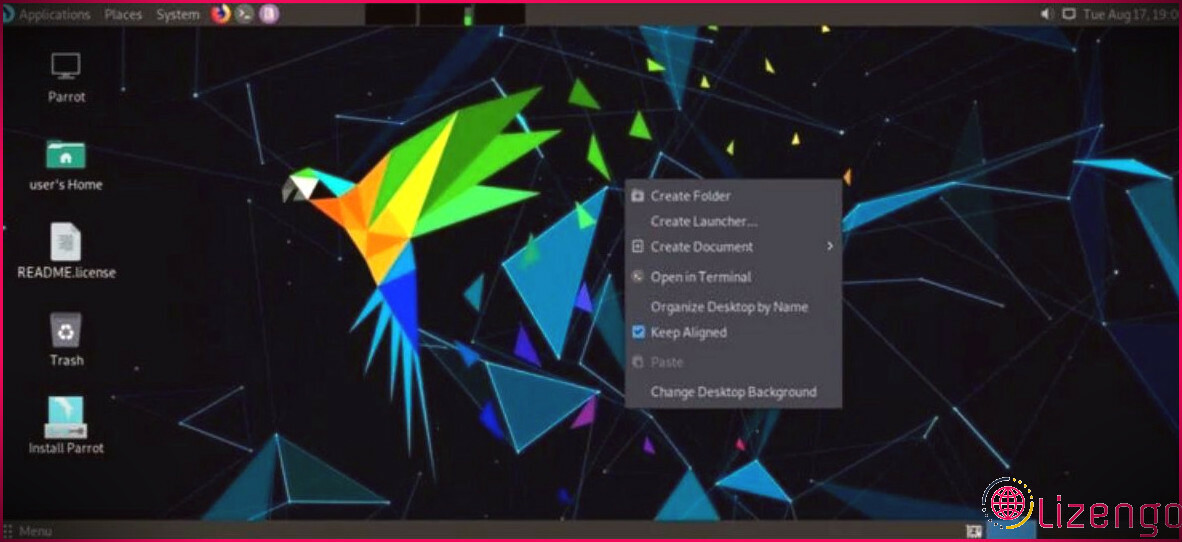

6. Système d’exploitation perroquet

Parrot Security, basé sur Debian, est conçu sur mesure pour les experts en sécurité, les personnes soucieuses de la confidentialité et les développeurs. Il hérite ses bases de données de code de Debian et est établi en partenariat avec CAINE. Il prend en charge les navigateurs Internet de confidentialité ainsi que les applications logicielles cryptographiques telles que I2P et Tor.

Parrot Security, en tant que système d’exploitation, est équipé d’une boîte à outils complète d’outils de protection informatique et d’investigation numérique. Vous pouvez également développer vos propres programmes et préserver votre vie privée tout en surfant sur Internet. Parrot est livré avec l’ordinateur de bureau MATE (par défaut) et propose également diverses versions à ses utilisateurs finaux.

Parrot est fréquemment mis à jour, est assez protégé et est totalement en bac à sable. Puisqu’il est open-source, vous pouvez facilement consulter le code source et l’adapter en fonction de vos demandes.

sept. CAIN

Computer Aided Investigative Environment, plus communément appelé CAINE, est une distribution Linux distinguée et populaire qui offre un menu visuel et une interface faciles à utiliser. CAINE Linux tire ses origines d’Ubuntu et est également un grand joueur mondial de l’investigation système.

L’interface utilisateur visuelle de CAINE fournit un environnement médico-légal complet, que vous pouvez intégrer aux dispositifs logiciels existants. Si vous recherchez un dossier utile et bien structuré pour vous aider à effectuer un examen bien meilleur et favoriser la communication avec votre équipe, CAINE doit être votre premier choix.

Certains dispositifs médico-légaux habituels dans ce système d’exploitation incluent Autopsy, The Sleuth Kit, Wireshark, PhotoRec, fsstat, RegRipper et également tinfoleak.

8. Pentoo

Pentoo est un système d’exploitation open source basé sur Linux, facilement disponible dans les architectures 32 bits et 64 bits. Si vous avez déjà utilisé Gentoo Linux dans le passé, vous trouverez Pentoo assez simple à installer et à utiliser.

Pentoo est disponible avec un UEFI complet et est bien équipé avec UNetbootin, un logiciel de support de démarrage sûr et sécurisé. Grâce à la fonction d’exécution en temps réel de l’os, vous pouvez l’exécuter directement à partir d’une clé USB.

Cette distribution est livrée avec Xfce comme environnement d’ordinateur de bureau par défaut. Xfce est un ordinateur de bureau léger et fiable, et offre une tonne de choix personnalisés. Certains groupes de périphériques supplémentaires comprennent l’exploitation, les fuzzers MitM, la criminalistique, les craquelins et également la base de données. Il fournit également une collection d’applications essentielles qui incluent la similitude GPGPU, OpenCL, CUDA, John the Ripper et Hashcat.

Apprenez les tests d’intrusion avec les meilleures distributions Linux

Il existe une tonne de systèmes d’exploitation de test d’intrusion open source proposés pour le dépistage médico-légal. Chaque système en cours d’exécution peut être téléchargé et installé gratuitement et fournit également une myriade de modifications aux utilisateurs finaux.

Bien que ces systèmes d’exploitation puissent sembler faciles au début, ils offrent néanmoins une vue d’ensemble des différentes sections requises dans le cadre du dépistage médico-légal. Si vous êtes un débutant dans le domaine des tests médico-légaux dans le monde entier, il est ensuite temps de faire des recherches avant de vous attaquer à des outils difficiles.