8 façons de repérer une attaque à la bombe logique

Il est nécessaire d’être prudent en ligne et de comprendre les dangers auxquels vous pouvez être confronté. Alors que certaines cyberattaques sont apparentes, les bombes logiques sont sournoises, pour s’assurer que vous ne les découvriez que lorsqu’il est bien trop tard… voire jamais.

Si votre ordinateur tombe en panne, voici les indicateurs essentiels à surveiller qui laissent présager une attaque par bombe logique. Ils ne sont pas faciles à repérer, mais la prudence et un bon logiciel anti-virus peuvent les contrer.

Que sont les bombes logiques ?

En gros, une agression par bombe logique comprend un virus qui s’appose sur le code de votre ordinateur et qui se déclenche également dans des situations particulières, qu’il s’agisse du calendrier qui arrive à une certaine date, d’une personne qui saisit sur le clavier ou de l’élaboration d’une nouvelle feuille de calcul.

Le but de ces logiciels malveillants de type bombe logique pourrait être de recueillir des informations délicates, de bricoler des informations, d’effacer des documents ou de bloquer complètement l’accès.

Le composant délicat est que les bombes logiques n’explosent pas toujours quand ainsi que d’une manière accrocheuse. Elles peuvent s’activer un certain nombre de fois, faire leur travail, et aussi redevenir inactives sans que vous ou votre cybersécurité ne le remarquent.

Comment repérer une attaque à la bombe logique

Le moyen idéal pour déterminer une bombe logique est de se concentrer sur les habitudes de votre ordinateur, de découvrir son système à l’envers et de vérifier tout ce qui vous semble bizarre.

Commencez par les idées suivantes qui se rapportent à votre tâche en ligne aussi bien qu’à des problèmes inhabituels sur votre PC. Si vous cochez plusieurs de ces cases, profitez des meilleurs outils de suppression des logiciels malveillants du marché, mais contactez également un professionnel.

1. Il y a un code étrange sur votre ordinateur

Un virus de type bombe logique nécessite de s’intégrer à votre ordinateur pour fonctionner. Ainsi, une façon d’identifier une telle frappe est d’examiner systématiquement tout votre codage.

Que vous le fassiez vous-même ou que vous travailliez avec un spécialiste, inspectez votre os et aussi votre application logicielle, en particulier tout ce qui est crucial et que vous utilisez souvent ou qui comprend des informations délicates.

Si vous identifiez du code qui ne devrait pas être là, comme les exemples de bombes de raisonnement de GitHub , vous pourriez gérer une cyberattaque.

Avant de vous débarrasser des programmes malveillants de votre système, ils peuvent aussi vous dire ce pour quoi ils ont été développés.

2. Les fichiers disparaissent ou changent

Même si vous ne détectez pas le code immédiatement, il y a beaucoup d’actions que votre ordinateur peut afficher qui indiquent une frappe de bombe logique. Tout dépend de l’objectif de l’infection.

Si le développeur du malware désire des enregistrements, par exemple, vous pouvez découvrir des modifications dans ces derniers que vous ne pouvez pas clarifier. Ils peuvent disparaître entièrement ou obtenir des documents supplémentaires dans leur dossier. Toute anomalie similaire à cela pourrait être la tentative de quelqu’un de trafiquer les informations.

3. Les informations personnelles changent sans votre contribution

Un signe encore plus clair d’une cyberattaque faisant usage d’une bombe raisonnante est que vos informations sensibles sont modifiées mais pas par vous.

Un type que vous avez rempli pourrait avoir quelque chose de différent le concernant – un numéro de téléphone, une référence, un revenu, et ainsi de suite. Votre mot de passe pour un compte en ligne pourrait soudainement être incorrect, vous obligeant à en produire un tout nouveau.

C’est une excellente raison pour laquelle vous devez constamment garder à l’esprit ce que vous faites sur votre système informatique. Si vous avez tendance à oublier les jours très actifs, vous pourriez utiliser des dispositifs de surveillance du journal des événements ou simplement noter vos activités de manière théorique.

4. Vos données sensibles se retrouvent en ligne

Malgré tous vos efforts, il se peut que quelqu’un utilise vos qualifications, des informations qui se trouvaient sur votre système informatique, sur un disque dur externe ou à un autre endroit précis auquel vous n’avez pas eu accès rapidement.

Si vous présumez d’un travail de piratage, mais qu’il n’y a aucune preuve d’autres infections ou d’une quelconque sonnerie d’alarme, vérifiez les bombes logiques. Elles peuvent être très furtives et efficaces ne déclenchant pas votre cybersécurité tout en glissant des données individuelles.

5. Votre ordinateur « explose » avec des problèmes inexplicables.

D’autre part, il y a des bombes de raisonnement mises en place pour créer le chaos, un outil habituel dans les assauts de ransomware, leur effet clair dans les données de cybersécurité aux États-Unis.

Lorsque le problème d’une telle bombe est satisfait, elle explose et peut créer n’importe quel type de dommage, de la sécurisation ou de la destruction de fichiers importants au partage de détails de consommateurs en ligne.

Même si vous ne recevez pas de demande d’argent pour une rançon, le fait que votre ordinateur se comporte soudainement sans problème évident, également après qu’un spécialiste l’ait examiné, suggère qu’une bombe de raisonnement peut en être à l’origine.

6. Votre accès est restreint sans raison

Comme mentionné actuellement, ce type d’attaque de logiciels malveillants peut vous sécuriser hors de votre ordinateur, de votre programme logiciel ou de vos comptes sur Internet.

Si quelque chose comme cela se produit et que vous êtes certain que vous ou un collègue n’avez vraiment pas modifié votre mot de passe, il est temps d’essayer de trouver une bombe de raisonnement et aussi d’alerter toute autre personne qui pourrait être impactée.

7. Vous avez utilisé un fichier ou un site web suspect

Une excellente préoccupation qui se présente est juste comment le malware s’est impliqué dans votre système en premier lieu. La réponse peut être aussi simple que le fait de voir un domaine nuisible ou de cliquer sur un lien web que vous n’auriez pas dû.

À en juger par les types de vers autour, à titre d’exemple, les opposants peuvent aller avec votre e-mail, site web, téléphone, et plus, la croissance d’une bombe logique tranquille plutôt qu’une infection de Troie.

Donc, si votre ordinateur se comporte de l’une des manières ci-dessus et que vous avez l’intention d’accéder ou de télécharger et d’installer quelque chose d’inhabituel, vous êtes peut-être sur la piste d’un assaut de bombes logiques.

8. L’activité d’un membre du personnel est suspecte

Il est également fréquent que les bombes logiques trouvent leur moyen sur les connexions d’entreprise avec l’aide d’un expert. Peut-être un travailleur mécontent ou une personne ayant l’intention de manipuler ainsi que de profiter d’une entreprise.

Il leur suffirait de télécharger le virus sur un ordinateur ou de le transférer via une clé USB. Quel que soit l’objectif de la bombe, elle peut facilement atteindre la fonction à partir de là.

Il est possible de contrer un tel assaut avec un bon logiciel anti-malware à jour et en surveillant de près les membres du personnel, en particulier ceux qui quittent l’entreprise ainsi que les partenaires extérieurs, cependant vous allez forcément baisser votre garde à un moment donné.

Si vous pensez avoir trouvé les effets d’une bombe de raisonnement, réfléchissez à toute sorte d’individus qui auraient pu avoir un comportement suspect ou profiter de l’attaque. C’est plus un travail d’investigation que d’informatique, cependant cela peut vous orienter dans la direction idéale et aussi souligner les moyens de renforcer votre sécurité.

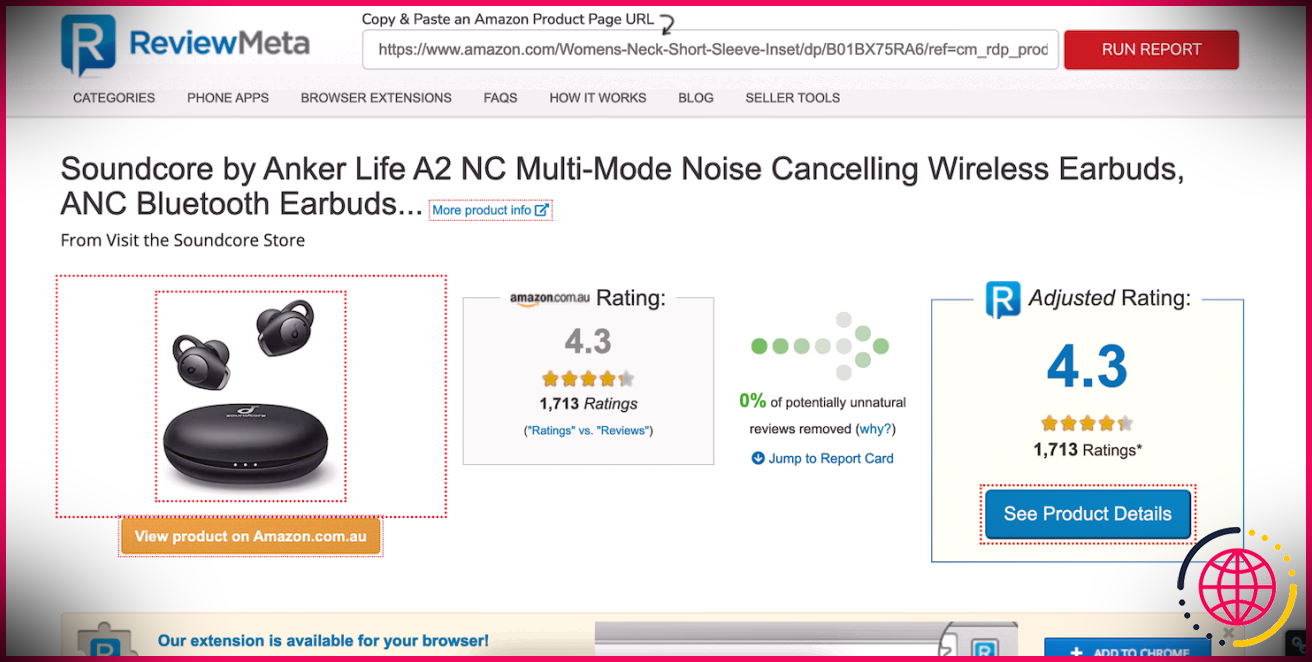

Perfectionner votre cybersécurité et aussi repérer plus facilement les attaques de type bombe logique.

Si vous avez la détermination ainsi que les fonds nécessaires pour acheter la sécurité de votre service, faites tout ce qui est en votre pouvoir pour donner à vos technologies modernes les défenses les plus efficaces possibles. Cela améliorera certainement votre capacité à attraper les attaques de bombes logiques avant qu’elles ne puissent agir, sans parler de pénétrer dans votre réseau informatique.

En plus de profiter des solutions anti-virus et de garder le personnel affûté, vous pouvez compter sur des actions supplémentaires comme le logiciel de suivi des appareils internes que les employés utilisent et même le piratage éthique. Et surtout, ne cessez pas de découvrir les risques en ligne et la manière exacte de les contrer.