Qu’est-ce que le craquage de logiciels, et quels sont les risques liés à l’utilisation de logiciels craqués ?

D’innombrables individus dans le monde utilisent des logiciels cassés pour accéder à des programmes qu’ils auraient sinon acquis. Les effets de cette technique illégale peuvent être importants et ont également des effets majeurs tant pour les programmeurs d’applications logicielles que pour les individus de l’application logicielle fracturée. Cependant, qu’est-ce que le fracturage de logiciel exactement, et aussi qu’est-ce qui est si mauvais à son sujet ?

Qu’est-ce que la fracturation de logiciels ?

Les gens utilisent la fracturation de logiciels pour contourner les mesures établies pour éviter la copie et la circulation non autorisée des applications logicielles. L’acte peut impliquer la modification ou l’ajout de code logiciel pour contourner les limitations de licence, les clés de cryptage des fichiers, ainsi que d’autres mécanismes de défense du droit d’auteur.

L’unique objectif des biscuits est de rendre le programme logiciel offert absolument libre pour leur usage individuel ou la copie sans licence ainsi que la distribution. De même, ils essaient d’accéder à la version premium d’une application logicielle sans aucun remboursement à ses fabricants.

Histoire du craquage de logiciels

Dans les années 1950, il n’y avait pas de droits d’auteur, l’application logicielle n’étant pas reconnue comme une propriété intellectuelle. Après des années, les États-Unis ont commencé à libérer des licences aux développeurs de programmes logiciels, ainsi que les licences de droits d’auteur sont apparues. Le logiciel est devenu le nouvel or, et le lancement des ordinateurs dans les années 70 a amplifié cette situation. En 1977, le bureau américain des droits d’auteur avait déjà signé plus de 1 200 programmes informatiques. Les entreprises de logiciels ont commencé à inclure des DRM (gestion des droits numériques) ainsi que des types de permis dans leurs produits en tant que restrictions.

Les premiers craqueurs étaient appelés des « geeks » du système informatique. N’étant pas prêts à payer pour des logiciels qu’ils obtenaient gratuitement, ils ont commencé à concevoir des méthodes pour contourner les clés d’autorisation et les restrictions. Être le premier à publier une variation « split » d’un logiciel préféré est devenu un badge d’honneur parmi les groupes de biscuits ainsi que les hackers à être.

Au tout début des années 2000, la production de logiciels a connu un boom, et avec l’avènement des réseaux de transfert de données P2P (peer-to-peer), la distribution de logiciels piratés a atteint des sommets incroyables par rapport au siècle précédent. Cela a entraîné une course entre les biscuits et le secteur des logiciels, une équipe cherchant de nouvelles méthodes pour empêcher la violation de ses droits d’auteur, tandis que l’autre invente de nouveaux moyens de contourner ces restrictions.

Types de craquage de logiciels

Les craqueurs utilisent diverses approches pour surpasser les secrets de licence et aussi les actions de sécurité des programmes logiciels.

1. Craquage de keygen

Le craquage de keygen consiste à utiliser un programme de génération crucial pour générer des clés de licence valides pour une application logicielle. Ce type de programme, communément appelé » keygen « , évalue l’algorithme que le programme logiciel sous-jacent utilise pour générer des clés de permis légitimes pour les personnes qui acquièrent un certificat d’application logicielle.

Les craqueurs utilisent le keygen lorsqu’ils veulent contourner les demandes d’activation d’une application logicielle et également avoir accès à des solutions coûteuses fournies uniquement aux clients payants. Le programme keygen est généralement distribué avec la version fractionnée du logiciel afin de s’assurer qu’il peut être utilisé sur de nombreux systèmes informatiques. Les personnes qui utilisent des programmes keygen ont de fortes chances d’être contaminées par le malware préféré HackTool : Win32/Keygen.

2. Craquage ponctuel

Avec cette approche, les biscuits évaluent le code du logiciel et produisent également un programme (appelé « spot ») qui modifie le code.

Tout d’abord, les biscuits analysent le code du logiciel et identifient également les algorithmes chargés d’imposer les procédures de sécurité du logiciel. Ensuite, le cracker modifie le code, se débarrassant totalement de ces déterminations de protection. Après l’altération, les craqueurs développent le spot, un petit programme qui effectue les ajustements lorsqu’ils sont liés à l’application logicielle.

Ce patch est dispersé avec l’application logicielle fractionnée, ce qui permet de l’utiliser avec plusieurs duplicatas du même logiciel et aussi de se débarrasser de l’obligation d’acheter le permis du logiciel.

3. Craquage basé sur le serveur

Dans le craquage basé sur le serveur, les biscuits mettent en place une équipe de serveurs web pour contourner les procédures de défense de l’application logicielle. Depuis ces serveurs, l’application logicielle fractionnée est mise à disposition pour le téléchargement.

Les serveurs web sont configurés pour contourner les déterminations de sécurité utilisées par les développeurs de programmes logiciels. Les pirates y parviennent en utilisant un générateur crucial pour générer des astuces de licence pour le programme logiciel, en modifiant directement le code de l’application logicielle ou en boostant une variation déjà fractionnée du programme logiciel.

Lorsque cela est terminé, les biscuits fournissent généralement un lien web de téléchargement pour accéder au logiciel fracturé via une plateforme web.

4. Craquage par ingénierie inverse

Avec le concept d’ingénierie inverse, le code de l’application logicielle est évalué pour détecter d’éventuelles vulnérabilités. Ces susceptabilités sont exploitées par le craqueur et également utilisées pour créer des secrets de certificats valides ou créer un patch pour le programme logiciel.

La rétro-ingénierie consiste à reconstruire le code source d’un logiciel pour que celui-ci se comporte comme le pirate le rêve. Elle comprend le démantèlement du code source, de l’algorithme de l’application logicielle, ainsi que des structures d’information. Cette méthode peut également être utilisée pour le débogage, qui consiste à trouver et à réparer les erreurs dans un programme informatique. Néanmoins, si les biscuits peuvent être amenés à traiter les erreurs du programme, ce n’est pas leur but ultime.

La première étape du découpage du design en amont est la collecte d’informations. Les détails sur le programme logiciel cible sont obtenus sur Internet à partir de nombreuses sources et même via le fabricant. L’action suivante est le désassemblage et aussi l’étude de l’application logicielle. Les biscuits endommagent la formule, les structures d’information, et la circulation de l’information et aussi les évaluer pour les bugs et aussi les erreurs.

Les modifications suivent. Le code est transformé, et le raisonnement est modifié pour contourner les procédures du fabricant. Après l’altération, l’application logicielle est finalement remise en place comme une variation fractionnée.

Conséquences de l’utilisation d’un logiciel piraté

Aux États-Unis, l’utilisation de logiciels fracturés est illégale, car elle va à l’encontre de la loi sur le droit d’auteur des applications logicielles. Les contrevenants peuvent devoir payer des pénalités allant jusqu’à 150 000 dollars et passer 5 ans en prison. Vous trouverez ci-dessous d’autres raisons pour lesquelles vous ne devriez pas utiliser d’application logicielle fissurée.

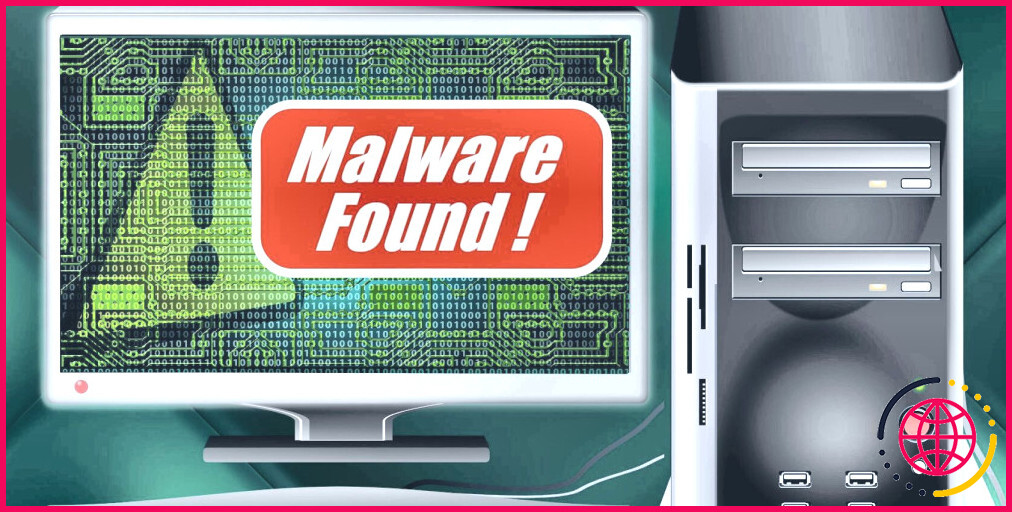

Risques liés aux logiciels malveillants et à la sécurité

Lorsque le logiciel a été démantelé ainsi que son code modifié, il peut finir par être sensible aux logiciels malveillants et à de nombreuses autres menaces de sécurité. Les craqueurs pourraient également produire la vulnérabilité pour inclure des logiciels malveillants au programme. Ces stars du risque peuvent utiliser différents types de programmes malveillants pour subtiliser des informations financières sensibles de votre système informatique si vous téléchargez et installez le logiciel fracturé.

Aucun support technique et également des mises à jour

Les logiciels piratés ne sont pas mis à jour régulièrement, ce qui les expose à des risques de sécurité. En outre, la variation craquée devient caduque au fur et à mesure que les fournisseurs de logiciels améliorent le programme et incluent également diverses fonctionnalités.

Si vous utilisez la version craquée d’un programme de système informatique et qu’il y a des parasites, vous devrez certainement les résoudre par vous-même. Cela est dû au fait que les craqueurs qui ont établi le logiciel personnalisé ne disposent généralement pas d’un groupe de soutien à la clientèle.

Perte de revenus pour les développeurs de logiciels

Plus vous utilisez une application logicielle cassée, plus vous rémunérez les craqueurs qui détruisent des programmes de systèmes informatiques créés légalement. Les logiciels piratés entraînent une perte de revenus pour les développeurs de logiciels, et les investissements financiers dans le marché des logiciels pourraient progressivement diminuer.

La bataille sans fin entre les crackers et les développeurs

L’utilisation de logiciels piratés a de graves conséquences. Plusieurs biscuits dissimulent différents logiciels malveillants sur leur programme fracturé et le distribuent également, dans l’intention de recueillir des informations sensibles auprès des utilisateurs.

Et comme les concepteurs de programmes logiciels créent de nouvelles actions de sécurité pour arrêter la violation du droit d’auteur, les crackers semblent généralement à la hauteur de la tâche, produisant de toutes nouvelles méthodes pour contourner ces étapes et aussi violer les droits légaux de permis des propriétaires d’applications logicielles.

S’abonner à notre e-newsletter

Quels sont les risques liés aux logiciels piratés ?

Quelques points à considérer avant d’oser télécharger un logiciel cracké :. Le site web sur lequel vous le téléchargez pourrait être lui-même dangereux. Le crack pourrait contenir un logiciel malveillant. Il n’y a pas de support client. Vous ne recevrez pas de mises à jour. Le crack pourrait ne pas fonctionner.

- Le site web sur lequel vous le téléchargez pourrait être lui-même dangereux.

- Le crack pourrait contenir un logiciel malveillant.

- Il n’y a pas de support client.

- Vous ne recevrez pas de mises à jour.

- Le crack pourrait ne pas fonctionner.

Qu’est-ce que cela signifie lorsqu’un logiciel est craqué ?

Le cracking est une technique utilisée pour violer un logiciel informatique ou un système de sécurité informatique entier, et ce avec une intention malveillante. Bien que fonctionnellement identique au piratage, le cracking est strictement utilisé dans un sens criminel.

Quels sont les logiciels utilisés pour le craquage ?

Comparaison des 5 meilleurs outils de craquage de mots de passe.

Quels sont les inconvénients de l’utilisation d’un logiciel craqué ou piraté ?

Il peut provoquer des infections par des logiciels malveillants Une fois qu’un utilisateur a téléchargé et installé un logiciel craqué, le logiciel malveillant caché à l’intérieur peut voler des informations sur son ordinateur. Et il peut même continuer à télécharger d’autres logiciels malveillants, ce qui aggrave considérablement le problème. Les logiciels malveillants décrits dans le rapport peuvent faire toutes sortes de choses invasives.