Cette pratique cachée du réseau peut compromettre votre vie privée : Comment y remédier

Liens rapides

- Qu’est-ce que l’inspection approfondie des paquets ?

- Quel est l’impact du DPI sur votre vie privée sur Internet ?

- Comment se protéger de l’inspection approfondie des paquets ?

Principaux enseignements

- L’inspection approfondie des paquets (IAP) protège les réseaux contre les attaques malveillantes, mais soulève des problèmes de protection de la vie privée en raison de la surveillance.

- L’inspection approfondie des paquets se distingue de l’inspection standard des paquets par l’examen du contenu des paquets et la possibilité de localiser l’expéditeur et le destinataire.

- Vous pouvez vous protéger contre le DPI à l’aide de DNS Over HTTPS ou d’outils tels que GoodByeDPI et Spoof-DPI.

Chaque fois que vous chargez une page web, il se passe beaucoup de choses dans les coulisses du réseau. Cependant, si la plupart de ces tours de magie permettent de servir les pages web et d’assurer votre sécurité, certaines pratiques de réseau qui passent inaperçues vous rendent vulnérable aux attaquants.

L’inspection approfondie des paquets (DPI) n’est pas un sujet dont l’internaute moyen parle tous les jours (ou jamais). Pourtant, elle peut avoir un impact considérable sur votre vie privée.

Qu’est-ce que l’inspection approfondie des paquets ?

L’inspection approfondie des paquets (DPI), également connue sous le nom de reniflage de paquets, est une méthode qui consiste à examiner le contenu des paquets de données lorsqu’ils arrivent à un certain point de contrôle dans un réseau. C’est un peu comme le contrôle de sécurité à l’aéroport avant d’embarquer dans un avion, sauf que le DPI le fait pour les paquets de données, garantissant qu’aucun paquet malveillant n’entre ou ne sort du réseau.

L’IAP fonctionne à l’aide de règles spécifiques prédéterminées par l’administrateur du réseau ou un fournisseur d’accès à Internet. Elle permet non seulement de détecter les paquets de données malveillants ou enfreignant les règles, mais aussi d’identifier l’application ou le service d’où provient le paquet, à l’instar de l’outil Traceroute. En outre, l’IAP peut également fonctionner avec des filtres, ce qui lui permet d’identifier et de réacheminer le trafic réseau provenant d’un service en ligne ou d’une adresse IP spécifique.

L’IAP est un outil très efficace pour protéger votre réseau. Les administrateurs de réseau l’utilisent souvent comme système de détection des intrusions ou même comme système de prévention des intrusions, grâce à ses capacités de suivi des paquets de données. Il est également utilisé par les organisations qui autorisent leurs employés à apporter leurs propres PC au travail et à se connecter aux serveurs de l’entreprise à l’aide d’un VPN afin d’empêcher la propagation accidentelle de logiciels espions, de logiciels malveillants, de vers ou de virus.

Comme il peut également fonctionner avec des filtres, il permet aux administrateurs de réseau de contrôler quelles applications peuvent envoyer des données via leur réseau. En outre, il peut également aider à mieux gérer le trafic réseau, en préférant les paquets de données provenant d’applications hautement prioritaires aux autres, afin de garantir une communication sans faille.

Enfin, les FAI utilisent souvent l’IAP pour empêcher les attaquants d’envoyer des requêtes malveillantes sur leurs réseaux, protégeant ainsi les appareils les plus vulnérables, tels que les appareils compatibles avec l’Internet des objets, qui ne disposent pas nécessairement des meilleures mesures de sécurité. Cela peut également aider les FAI à bloquer les tentatives de DDoS sur les appareils IoT et à réguler le contenu web en fonction des règles de données de la région concernée.

En quoi l’IAP diffère-t-elle du filtrage de paquets classique ?

Les techniques normales de filtrage ou d’inspection des paquets ne vérifient que les informations de l’en-tête d’un paquet de données, y compris des informations telles que l’adresse IP de destination, l’adresse IP source et le numéro de port.

L’IAP, en revanche, lit un éventail beaucoup plus large de métadonnées en plus des données liées à chaque paquet avec lequel l’appareil s’interface. Cela signifie que l’IAP examine à la fois l’en-tête du paquet de données et les données qu’il transporte. En outre, l’IAP peut également identifier l’expéditeur et le destinataire de chaque paquet de données, y compris l’application d’où il provient, ce que les techniques habituelles de filtrage des paquets ne peuvent pas faire.

L’IAP est donc une méthode de filtrage des paquets de données beaucoup plus efficace. L’IAP peut également détecter les menaces cachées dans le flux de données du réseau, en signalant toute tentative d’extraction de données, d’intrusion de logiciels malveillants ou de violation des politiques de contenu du réseau.

Quel est l’impact de l’IAP sur votre vie privée sur Internet ?

Si l’IAP a été créé pour protéger les utilisateurs contre les menaces du réseau, il le fait d’une manière assez invasive. Les FAI ou les entreprises utilisent souvent cette méthode de filtrage pour bloquer des sites web ou des contenus spécifiques sur leurs réseaux.

Cependant, si l’on considère que l’IAP passe en revue chaque paquet de données quittant votre ordinateur, cette méthode devient immédiatement un cauchemar en matière de protection de la vie privée. Il existe de nombreux cas documentés d’utilisation de l’IAP à des fins peu recommandables, notamment la censure d’informations sur l’internet par les gouvernements et dans le domaine du marketing ou de la publicité, où les entreprises peuvent surveiller le comportement des utilisateurs et vendre des données de navigation ou autres à des sociétés de marketing ou de publicité.

Le principal problème est que l’IAP peut identifier le destinataire ou l’expéditeur d’un paquet de données particulier. Cela signifie que si votre réseau est compromis, ou si vous êtes connecté à un réseau malveillant qui utilise l’IAP sur les paquets de données qui transitent par l’ensemble de votre activité Internet, il est très facile de les retracer.

C’est une raison de plus pour éviter les réseaux Wi-Fi publics, sauf si vous vous trouvez dans un endroit de confiance. Notre liste de conseils en matière de sécurité des réseaux est également utile pour sécuriser votre réseau domestique.

Comment se protéger de l’inspection approfondie des paquets (Deep Packet Inspection)

La bonne nouvelle, c’est qu’il existe plusieurs façons de protéger vos précieux paquets de données contre l’espionnage du DPI. Bien qu’ils requièrent certaines connaissances techniques, la plupart des outils de protection contre le DPI sont accompagnés d’une documentation détaillée et d’explications sur le fonctionnement de l’outil. Ainsi, si vous avez un peu de temps devant vous, vous pouvez vous protéger assez bien contre le DPI.

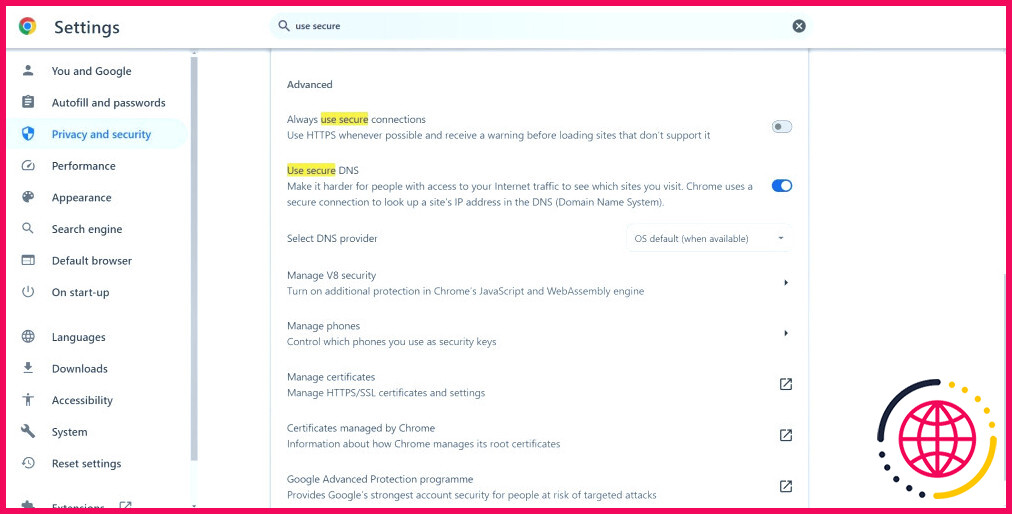

DNS sur HTTPS

DNS Over HTTPS ou DoH est une mesure de sécurité conçue pour empêcher les FAI d’utiliser l’IAP pour surveiller leurs clients et vendre ces données à des sociétés de marketing, de publicité ou à toute autre société intéressée par vos données d’utilisation de l’internet.

Avec DoH, les requêtes et les réponses DNS sont chiffrées avant d’être envoyées via les protocoles HTTP ou HTTP/2. Ce chiffrement garantit que les attaquants ne peuvent pas falsifier ou modifier le trafic DNS, l’une des principales fonctionnalités de l’IAP. En outre, comme DoH masque les demandes de résolution de noms, votre fournisseur d’accès à Internet ou toute personne écoutant votre réseau ne peut pas voir votre activité sur Internet.

Il est également facile à utiliser sur la plupart des navigateurs web populaires, notamment Chrome, Edge, Firefox et pratiquement tout autre navigateur compatible avec Chromium, en activant l’option Secure DNS. Vous pouvez également l’activer sous Windows, Linux ou macOS en modifiant simplement l’adresse DNS utilisée par votre ordinateur. Si vous êtes à la recherche d’options, nous vous invitons à consulter notre liste de serveurs DNS pour une meilleure sécurité internet.

Cependant, Secure DNS et les autres options DNS Over HTTPS ne protègent que les requêtes DNS. Elles ne protègent pas et ne peuvent pas protéger contre d’autres formes d’inspection approfondie des paquets.

GoodByeDPI

GoodByeDPI est un utilitaire libre et gratuit de contournement de l’inspection approfondie des paquets (DPI) pour Windows. Il peut fonctionner avec Windows 7, 8, 8.1, 10 ou 11, à condition que vous lui donniez un accès administratif sur votre PC. Il gère les connexions DPI à l’aide de séparateurs optiques ou de la mise en miroir des ports, qui ne bloquent aucune donnée en répondant plus rapidement que la destination demandée.

Il bloque à la fois l’IAP passive et active et devrait fonctionner sur la plupart des FAI sans configuration supplémentaire. Toutefois, si la configuration par défaut de l’outil ne permet pas de contourner l’IAP de votre fournisseur d’accès, l’option GoodByeDPI page GitHub fournit des instructions utiles sur la manière de contourner le problème.

Spoof-DPI

Si vous utilisez Linux ou macOS, vous pouvez utiliser Spoof-DPI à la place. Similaire à GoodByeDPI, Spoof-DPI est un utilitaire de prévention DPI simple et léger qui est open-source et gratuit à utiliser/télécharger.

Selon que vous utilisez Linux ou macOS, il existe plusieurs façons d’installer l’outil, comme indiqué sur le site Web de Spoof-DPI’s GitHub page. Gardez également à l’esprit que Spoof-DPI ne contourne pas le DPI pour les requêtes HTTP, mais sert toujours de connexion proxy pour toutes les requêtes HTTP. Il ne décrypte pas non plus les requêtes HTTPS et ne nécessite donc pas de certificat SSL.

Améliorez votre QI technologique grâce à nos lettres d’information gratuites

En vous abonnant, vous acceptez notre politique de confidentialité et pouvez recevoir des communications occasionnelles ; vous pouvez vous désabonner à tout moment.

Articles recommandés

Connexions d’aujourd’hui – Conseils et réponses (dimanche 9 juin 2024)

Connections est un jeu de lettres quotidien auquel des millions de personnes jouent. Nous avons la solution et quelques indices pour tous ceux qui ont du mal à battre Connections #364.

Voici comment j’ai su qu’il était temps de faire une pause dans les médias sociaux

Ces choses m’ont fait comprendre que j’avais besoin de faire une pause dans les médias sociaux.

Comment repérer et contrer la culture de l’engagement sur les médias sociaux

Des personnes tentent de gagner de l’argent ou de devenir virales en recourant à l’engagement farming. Voici comment les repérer et les éviter.

Les 7 meilleurs services de stockage en nuage pour sauvegarder et partager vos fichiers

Vous êtes à court d’espace de stockage ? Vous voulez un moyen simple de partager vos fichiers ? Le stockage dans le nuage fait tout cela.

7 erreurs à éviter dans les médias sociaux pour protéger votre vie privée

Ces erreurs courantes compromettent la protection de votre vie privée sur les médias sociaux.

Vous devriez rendre votre profil Steam privé : voici comment faire

Il est important de protéger votre vie privée sur Steam. Voici quelques fonctionnalités à utiliser pour améliorer votre confidentialité sur la plateforme.

Comment résoudre le problème du réseau caché ?

Comment résoudre le problème du réseau Wifi caché ?

- Connectez-vous manuellement au réseau SSID caché.

- Désactivez votre Bluetooth.

- Activez temporairement la diffusion SSID.

- Vérifiez vos options de gestion de l’énergie.

- Oubliez le réseau sans fil.

- Sélectionnez le réseau caché dans la liste des réseaux.

- Vérifiez si des réseaux cachés sont disponibles.

Comment empêcher mon réseau d’être caché ?

Comment se débarrasser d’un réseau caché ? Pour vous débarrasser d’un réseau caché, vous devez vous connecter au panneau d’administration de votre routeur et aller dans les paramètres WiFi. Cherchez l’option Réseau caché et désactivez-la. N’oubliez pas que vous devrez redémarrer votre routeur pour que la modification prenne effet.

Comment faire passer mon réseau de caché à public ?

Pour changer un réseau Wi-Fi en réseau public ou privé Sélectionnez Paramètres > Réseau et Internet > Wi-Fi. Sur l’écran des paramètres Wi-Fi, sélectionnez Gérer les réseaux connus, puis sélectionnez le réseau auquel vous êtes connecté. Sur l’écran du réseau Wi-Fi, sous Type de profil réseau, sélectionnez Public (recommandé) ou Privé.

Pourquoi un réseau caché apparaît-il sur mon Wi-Fi ?

Configuration intentionnelle – Quelqu’un à proximité a configuré son réseau WiFi de manière à ne pas diffuser son SSID. Il s’agit d’une mesure de sécurité courante qui vise à réduire la visibilité du réseau. Même si vous ne pouvez pas voir l’identifiant du réseau, de nombreux appareils le détecteront et le qualifieront de « réseau caché ».