10 mythes sur la cybersécurité démystifiés pour l’homme ordinaire

Les mythes et les pratiques en matière de cybersécurité médiocres sont deux des plus grands défenseurs des violations de données de service contemporaines.

Le manque de reconnaissance joue un rôle important dans la stimulation de ces mythes. Si vous ou votre entreprise prétendez adhérer à de fausses impressions concernant la sécurité électronique, il est temps de les mettre à niveau et de les corriger.

La cybersécurité est un élément essentiel de la collection de chaque personnel de sécurité, ainsi que de telles idées fausses sur la cybersécurité et aussi des faits peuvent fausser les croyances des gens. Voici donc les 10 principales idées fausses sur la cybersécurité exposées.

1. Encore plus d’outils de cybersécurité signifie plus de protection

Le plus grand mythe de la cybersécurité des services est qu’une pile de cybersécurité prolongée équivaut à une bien meilleure cybersécurité. Ne vous concentrez pas sur l’obtention de nouveaux outils ; au lieu de cela, vous devez d’abord vous concentrer sur vos exigences en matière de cybersécurité, puis vous concentrer sur les appareils qui peuvent répondre à ces exigences.

Évitez de dépenser sans cesse dans des gadgets qui ne sécurisent pas votre existence numérique de manière adéquate. L’élaboration de stratégies et l’application d’une chaîne d’outils restreinte mais infaillible sont bien plus cruciales que l’accumulation de nouveaux appareils. Ces techniques aident les organisations à s’adapter à l’âge progressif des cyber-risques posés avec une conformité stratégique.

2. Cyber assurance pour atténuer les risques

L’assurance couvre les dommages causés aux sources de votre entreprise ; cependant, il ne peut pas réduire les dommages à la confidentialité des données divulguées.

Cela ne minimise pas les problèmes que vous devez payer aux consommateurs dont les données individuelles distinctes sont glissées ; si vous subissez une attaque acquise, les frais de responsabilité sont plus élevés.

La police d’assurance cyber ne peut vous protéger de tout type de dommages à la réputation. De nombreux régimes d’assurance contre la cybercriminalité comportent des dispositions conditionnelles qui peuvent ou non être payantes en fonction de la nature et de l’étendue des cyberattaques.

3. L’enregistrement des instances ne signifie pas la conformité

Si vous enregistrez tous les accès réseau aux circonstances, votre réseau est à l’abri des grèves : cette déclaration ne peut pas être en outre du fait. La conservation d’un journal d’accessibilité du réseau ne sera certainement pas suffisante ; en outre, vous devez consulter les enregistrements pour détecter les anomalies de sécurité et vérifier les ressources suspectes.

Le nombre de cyberattaques a explosé depuis le début de la pandémie de COVID-19 en 2020. Cela a en fait obligé les entreprises à rester efficaces à distance avec de nombreux points d’accès non contrôlés. Votre stratégie de cybersécurité doit veiller à la sécurité de ces circonstances.

Un rapport d’événement suspect vaut mieux que des heures de journaux de tâches courantes au sein de votre entreprise.

4. Le cloud garantit la sécurité des données

Vous n’êtes pas limité à la protection des informations de service interne et des connaissances en tant que service. En outre, vous devez également protéger les informations des clients ainsi que les données du marché. La sécurité des données dans le cloud devient critique lorsque des données discrètes sont dispersées sur un périmètre de réseau étendu.

Le stockage d’informations sur le cloud ne fait pas du fournisseur le seul responsable de la sécurité de vos informations. L’ensemble de votre entreprise doit respecter les diktats d’hygiène en matière de cybersécurité, chacun étant recommandé par votre division de cybersécurité.

Votre service est en charge des sauvegardes et des sauvegardes de réduction des violations pour protéger les informations stockées sur le cloud.

5. Les impositions de protection sont limitées au service de sécurité uniquement

La sécurité informatique est généralement interprétée à tort comme l’unique obligation du groupe informatique. Néanmoins, votre équipe de cybersécurité ne peut pas faire face aux actes d’employés ou aux cyberattaques du facteur d’accès à distance.

Toute personne qui gère vos données commerciales est responsable de leur protection. La sûreté et la sécurité ne sont pas basées sur le niveau de gestion ; c’est un problème pour chaque employé de l’entreprise de garantir que tous les processus respectent les exigences de protection définies par le groupe informatique/cybersécurité.

Les employeurs doivent acheter une formation de bout en bout pour les membres du personnel et dispenser une éducation et un apprentissage relatifs au respect de la cybersécurité. Vous devez garantir que vos amis, tels que les spécialistes et également les fournisseurs, suivent les besoins en matière de cybersécurité.

6. Booster la main-d’œuvre résout les problèmes de cybersécurité

Vous pourriez penser qu’un grand groupe de cybersécurité est un guichet unique pour les problèmes de cybersécurité. Néanmoins, il est beaucoup plus judicieux d’acheter un ensemble minimal de personnel compétent et consommé plutôt qu’une grande équipe.

Un CISO dédié peut vous aider à établir un plan de dépenses approprié ainsi qu’à utiliser les dispositifs de sécurité appropriés, plutôt qu’une énorme équipe de novices qui n’ont aucune expérience pertinente dans l’évaluation des risques ou le paysage changeant des cyber-risques.

Les économies réalisées peuvent être achetées une application Web de qualité supérieure, un logiciel de pare-feu et également des systèmes de sécurité des applications Web ouvertes.

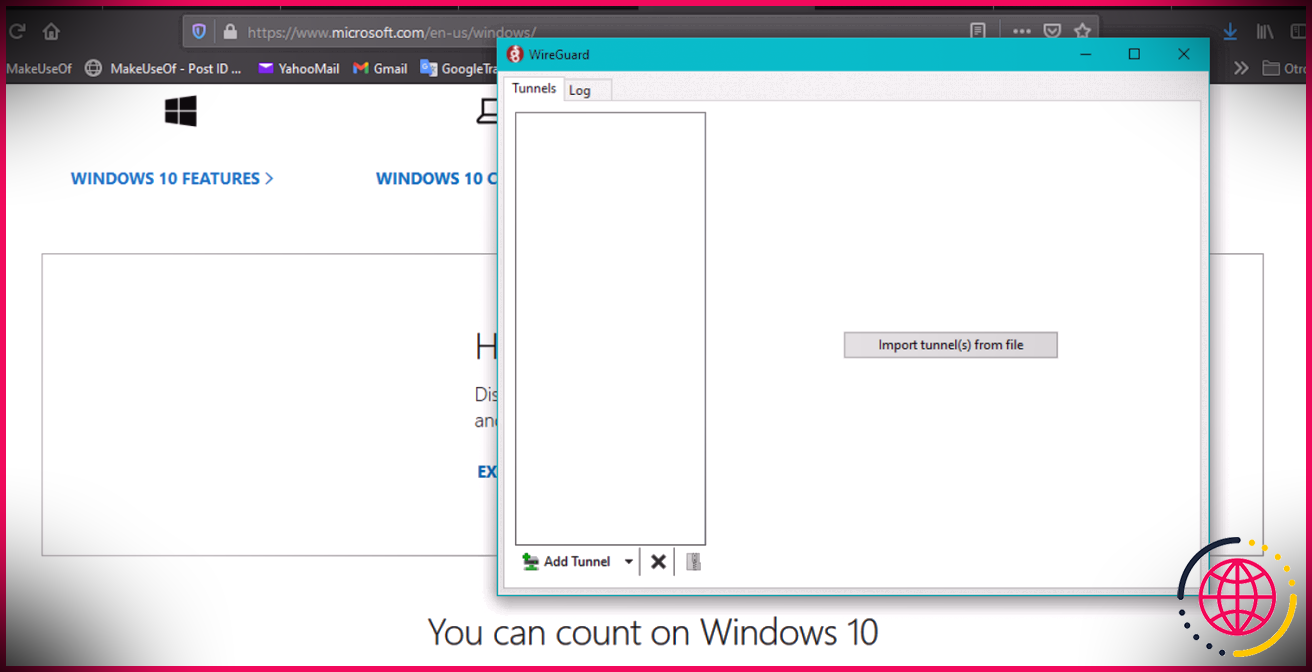

7. Il est possible de tout automatiser

Les notifications de cybersécurité automatisées suggèrent des signaux instantanés pour les violations. Cependant, ce n’est plus le cas car les pirates ont avancé de nouvelles approches d’exploitation des vulnérabilités de sécurité.

L’automatisation ne peut pas faire face à l’absence de capacités de réduction, de financement, de pénalités de placement et de ternissement de l’image de marque. De plus, vous pouvez améliorer la cybersécurité en utilisant un système expert.

Un groupe de cybersécurité engagé est nécessaire pour lutter contre ce que l’automatisation ne peut suffire. En outre, les dispositifs de cybersécurité à usage stratégique, la conformité à l’échelle du système, les audits réguliers et l’évaluation des dangers par des tiers peuvent grandement contribuer à l’automatisation.

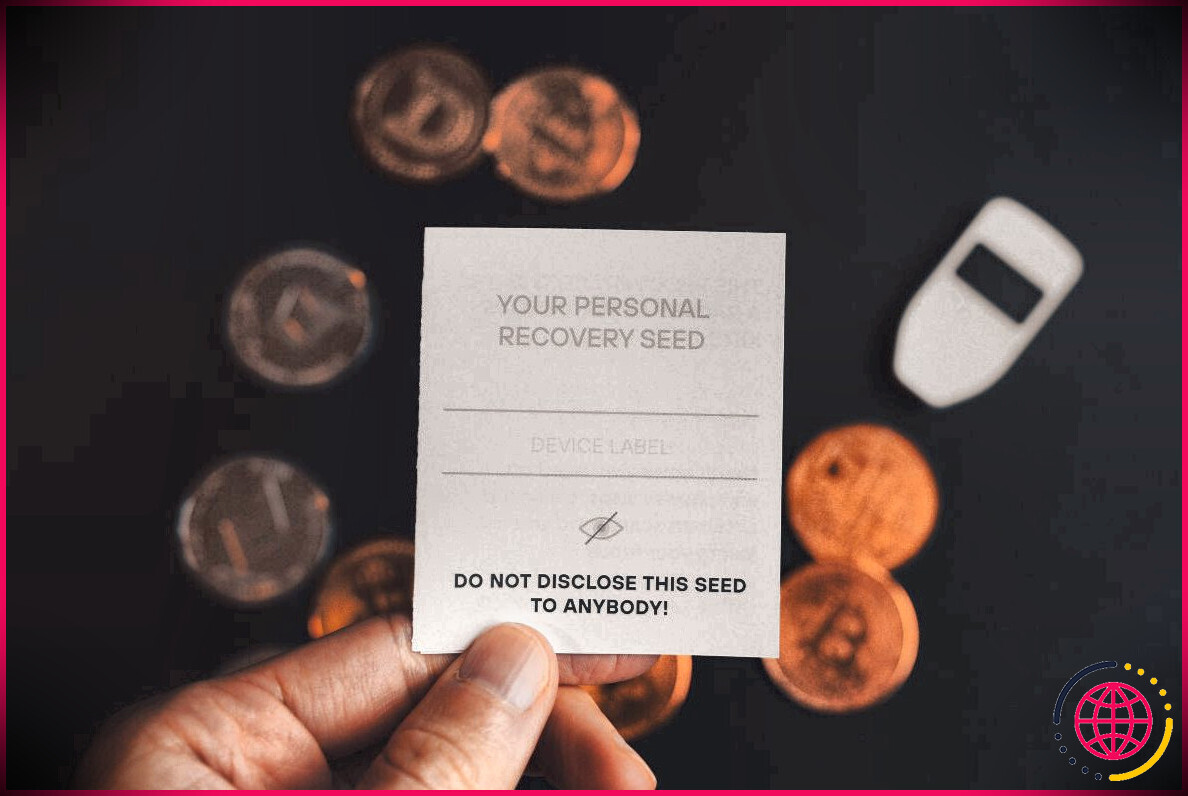

8. Les mots de passe sont limités dans le temps

Une stratégie vigilante d’intervention en cas de catastrophe est ce dont votre entreprise a besoin. Plus votre stratégie de cybersécurité est bâclée, plus il faut de temps pour contenir la calamité. Indépendamment d’être un service contemporain, vous ne pouvez pas rivaliser avec la conception sociale, l’action, ainsi que les exploits de piratage par force brute.

Alternativement, un système d’authentification à deux ou plusieurs facteurs est beaucoup plus efficace. Dans une situation où plus de 40 % de toutes les entreprises disposent de plus de 1 000 données délicates facilement accessibles dans leur organisation, votre organisation doit investir dans une vérification en plusieurs étapes plutôt que dans un ensemble de mots de passe distincts.

Si votre entreprise peut subir une violation en moins de 30 jours, statistiquement, vous pouvez vous épargner plus d’un million de dollars de dommages et intérêts.

9. Sécurisez les données sensibles pour éviter les violations

Vous pouvez traiter simultanément les PHI et les PII en fonction de votre secteur industriel. Vous pensez peut-être que la cyber-assurance suffit à elle seule à atténuer les menaces de cyberattaques.

Cela montrera probablement à quel point la cybersécurité laxiste et les routines de sécurité des données impures de tous les types d’employés se sont soldées par des millions de dommages et de poursuites, en plus des fuites de données et des renseignements de l’organisation.

Le chiffrement de fichiers de bout en bout est beaucoup plus efficace que la sécurité via la logistique de l’information ; cela aidera à garder l’exclusivité du besoin de savoir des données confidentielles.

10. Des tests logiciels considérables empêchent les cyberattaques

Les tests de sécurité réduisent les menaces ainsi que les vulnérabilités de vos systèmes. Cependant, aucun contrôle de sûreté et de sécurité ne peut identifier chaque insecte. Il s’agit souvent d’un oubli dû à la quantité d’informations ou au manque de capacité.

Bien sûr, les tests de sûreté et de sécurité peuvent éclairer votre équipe pour imiter des scénarios de cyberattaques en temps réel afin de se préparer aux dangers. Cependant, une vulnérabilité mineure peut avoir une cause et un effet sur votre cyberprotection, rendant tout filtrage dénué de sens.

Ne croyez pas tout en ligne

Comprendre la signification et le début de ces mythes est la toute première étape pour s’attaquer aux problèmes de cybersécurité au sein des entreprises et des entreprises. En plus de cela, vous devez vous abstenir de participer à des discussions sur la vigne, qui peuvent compromettre les systèmes de sûreté et de sécurité et donner un terrain de jeu ouvert aux cyberpunks lorsqu’elles sont associées à de telles idées fausses.

La prochaine fois que vous passerez en revue quelque chose concernant la cybersécurité sur le net, assurez-vous de vérifier les détails avec plusieurs ressources plutôt que de le penser directement.