Qu’est-ce qu’une attaque par usurpation de MAC et comment la prévenir ?

Chaque jour, de nouvelles cyberattaques et brèches apparaissent sur nos fils d’actualité. Les cyberattaquants ne ciblent pas seulement les industries et les entreprises, mais aussi les particuliers comme vous et moi. L’usurpation d’adresse MAC est l’une des innombrables attaques que les cyberpunks utilisent pour exploiter des cibles imprudentes. Il est de votre devoir d’empêcher que cela ne se produise.

Alors, qu’est-ce que la frappe par usurpation d’adresse MAC, et comment exactement empêcher que cela ne vous arrive ?

Qu’est-ce qu’une adresse MAC ?

Pour reconnaître complètement l’usurpation d’adresse MAC, il est essentiel que vous reconnaissiez ce qu’est une adresse MAC. Beaucoup d’individus connaissent avec le terme « adresse IP », cependant l’adresse MAC semble être sa contrepartie moins connue. Le MAC représente Media Access Control.

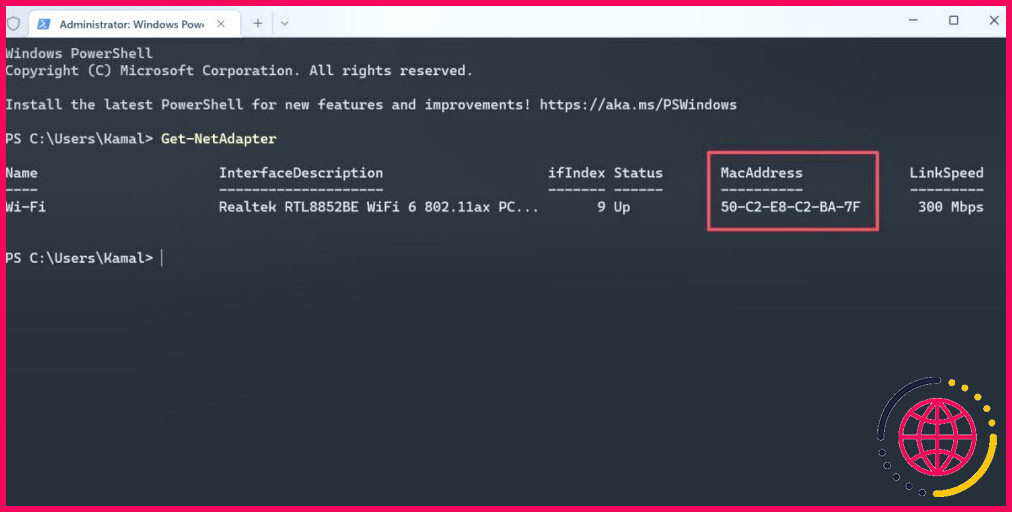

L’adresse MAC est un identifiant hexadécimal à 12 chiffres propre à chaque gadget électronique et qui peut être utilisé pour le déterminer sur un réseau. L’adresse MAC distincte de chaque gadget est désignée par le fabricant. Il existe deux sortes d’adresses MAC : les adresses MAC fixes et les adresses MAC dynamiques.

Les adresses MAC ressemblent généralement à ceci : 3C:64:91:88 : D9 : E3 ou 3c-64-91-88-d9-e3.

Qu’est-ce qu’une attaque par usurpation de MAC ?

En termes simples, usurper votre adresse MAC signifie la modifier. Bien que vous ne puissiez pas transformer l’adresse physique sur votre appareil, il existe des applications qui peuvent rendre cela possible sur un réseau. L’usurpation d’adresse MAC a ses avantages, et peut également être utilisée pour accéder à des réseaux limités à certaines adresses MAC, pour dissimuler l’identité de l’outil d’origine, ou pour éviter d’être suivi ou tracé.

Mais l’usurpation d’adresse MAC peut également être utilisée à des fins destructives. Un attaquant peut ressembler à votre adresse MAC et également réacheminer les informations envoyées à votre gadget vers un autre et accéder à vos données.

On parle d’attaque par usurpation d’adresse MAC lorsqu’un cyberpunk modifie l’adresse MAC de son appareil pour qu’elle corresponde à celle d’un autre sur un réseau afin d’obtenir un accès non autorisé ou de lancer une attaque de type Man-in-the-Middle. Il peut être utilisé pour contourner les procédures de protection du réseau qui sont basées sur l’adresse MAC, comme le filtrage MAC, et peut de même être utilisé pour dissimuler l’identité de l’outil de l’attaquant.

Comment fonctionne le MAC Spoofing ?

Pensez à l’usurpation d’adresse MAC de la manière suivante . Vous résidez au 13, rue Macklemore. Signifie qu’un attaquant qui survit initialement au 4, Macklemore Street tente d’exécuter un assaut de spoofing sur vous. Il ne peut pas transformer son adresse dans les registres de la ville, mais il peut confortablement changer le numéro d’adresse sur sa porte pour le vôtre temporairement. En faisant cela, lorsque vous êtes censé obtenir du courrier du bureau de l’article, l’assaillant reçoit votre courrier à votre place.

C’est de la même manière que le MAC spoofing fonctionne. Si l’adresse MAC de votre appareil est « 11 : AA:33 : BB:55 : CC » et que l’adresse MAC de l’agresseur est « 22 : BB:33 : DD:44 : FF » et que l’ennemi veut accéder aux ressources du réseau limitées à votre appareil, il peut changer l’adresse MAC de son outil en « 11 : AA:33 : BB:55 : CC » et poser votre gadget. Le réseau traitera alors l’appareil de l’adversaire comme si c’était le vôtre, lui accordant exactement les mêmes accès ainsi que les mêmes privilèges.

Pour exécuter le MAC Spoofing, l’ennemi doit d’abord localiser l’adresse MAC de l’appareil cible qu’il a l’intention d’usurper. Pour ce faire, il peut scanner le réseau à la recherche d’adresses MAC qualifiées.

Une fois que l’agresseur a l’adresse MAC de la cible, il peut modifier l’adresse MAC de son gadget pour qu’elle corresponde à l’adresse MAC de la cible. Cette opération peut être effectuée dans les configurations réseau de l’appareil, où l’adresse MAC peut être saisie ou transformée manuellement.

Comme le gadget de l’agresseur a la même adresse MAC que le gadget cible, le réseau le traitera certainement comme s’il s’agissait de l’outil cible. Il permettra certainement à l’agresseur d’avoir accès à des sources limitées à l’outil cible, et le réseau n’aura pas la capacité de distinguer les deux outils.

Une frappe de MAC spoofing peut entraîner d’autres attaques consistant à :

- Détournement de session : Prise en charge d’une session réseau énergique en simulant l’adresse MAC de l’outil actuellement utilisé.

- Agression par usurpation ARP : Corruption du cache ARP des outils sur le réseau afin de réacheminer le trafic web vers l’appareil de l’assaillant.

- Écoute du réseau : En imitant l’adresse MAC d’un appareil auquel on se fie, les pirates peuvent vérifier le trafic web du réseau à la recherche d’informations sensibles.

- Contournement de l’authentification : En usurpant l’adresse MAC d’un appareil auquel on se fie, un pirate peut obtenir une accessibilité non autorisée à un réseau.

- Frappe de l’homme du milieu (Man-in-the-Middle) : En interceptant l’interaction entre deux gadgets, un cyberpunk peut personnaliser ou voler des informations.

Comment prévenir le MAC Spoofing

Heureusement, vous pouvez faire quelque chose pour empêcher une attaque par usurpation d’adresse MAC.

Le cryptage du trafic réseau peut empêcher un assaillant de pouvoir vérifier et aussi de modifier les données transmises sur le réseau, ce qui rend plus difficile l’exécution d’une attaque de MAC spoofing. De plus, l’utilisation du cryptage garantit qu’en cas d’attaque, les informations interceptées par l’assaillant sont maintenues exclusives.

Les administrateurs de réseau peuvent configurer des listes de contrôle d’accès (ACL) pour n’autoriser que certaines adresses MAC à accéder également aux sources du réseau. Cela évitera qu’un agresseur puisse poser un outil avec une adresse MAC différente. De même, la segmentation du réseau en sous-réseaux plus petits peut aider à éviter ces attaques en limitant la portée à un endroit plus petit.

Il est important que vous vous concentriez également sur la sécurité des ports. La sécurité des ports peut être configurée sur les commutateurs de réseau afin de n’autoriser que certaines adresses MAC à accéder au réseau via un port spécifique. Cela peut protéger contre un adversaire d’avoir la capacité de s’attacher au réseau ainsi que d’effectuer une frappe de MAC spoofing.

L’inspection ARP dynamique (DAI) est une fonction de sûreté et de sécurité qui peut confirmer les demandes ARP (c’est-à-dire le protocole de résolution d’adresse) ainsi que les retours d’information sur un réseau. ARP est utilisé pour mapper une adresse IP à une adresse MAC, et DAI peut empêcher les agresseurs d’usurper les retours ARP.

Améliorer la posture de sécurité de votre organisation

La position de sûreté et de sécurité de votre organisation est sa capacité à prévenir ainsi qu’à réagir aux cyberattaques. Pour stopper les attaques telles que les attaques par usurpation d’adresse MAC, il est essentiel que vous preniez la mesure de précaution essentielle et que vous réalisiez également des pratiques idéales de protection. Il s’agit notamment de maintenir vos outils et services à jour, de garantir une confidentialité efficace des informations personnelles, ainsi que d’utiliser des antivirus et des pare-feu.

S’abonner à notre newsletter

Peut-on empêcher l’usurpation d’adresse MAC ?

Le MAC spoofing est généralement mis en œuvre pour tromper les listes de contrôle d’accès, le filtrage des paquets et les processus d’authentification. Ainsi, les mesures de sécurité simples ne permettront pas d’empêcher ce type d’attaque.

Qu’est-ce que l’attaque par usurpation d’adresse MAC ?

Une attaque par usurpation d’adresse MAC consiste à modifier l’adresse MAC d’un périphérique réseau (carte réseau). Par conséquent, un attaquant peut rediriger les données envoyées à un périphérique vers un autre périphérique et accéder à ces données. Par défaut, Kaspersky Endpoint Security ne surveille pas les attaques par usurpation d’adresse MAC.

Comment peut-on prévenir l’attaque par usurpation d’adresse ?

Cachez votre adresse IP : Prenez l’habitude de masquer votre adresse IP lorsque vous surfez sur le web afin d’éviter l’usurpation d’IP. Changez régulièrement vos mots de passe : Si un spoofer parvient à obtenir vos identifiants de connexion, il ne pourra pas faire grand-chose si vous avez déjà un nouveau mot de passe.

Qu’est-ce que l’usurpation d’adresse MAC en termes simples ?

En termes simples, on parle de MAC spoofing lorsque quelqu’un ou quelque chose intercepte, manipule ou altère de toute autre manière les messages de contrôle échangés entre un appareil en réseau et son adresse MAC unique.