Qu’est-ce qu’une attaque multisectorielle et comment la prévenir ?

La sécurisation de vos actifs numériques s’apparente à un marathon. Alors que vous pensez avoir distancé les cybercriminels, vous les retrouvez juste derrière vous, essayant de vous devancer jusqu’à la ligne d’arrivée qui, dans ce cas, est constituée de vos précieuses données.

Les intrus savent désormais qu’il ne faut pas essayer d’empiéter sur votre système avec une seule stratégie ; ils déploient donc plusieurs méthodes dans le cadre d’une attaque multi-vectorielle. Lorsqu’ils tirent sur votre système sous tous les angles, vous devez agir très vite pour le maintenir en vie. Comprendre les attaques multi-vectorielles, comment elles fonctionnent et comment les prévenir est un bon début.

Qu’est-ce qu’une attaque multivectorielle ?

Une attaque multi-vectorielle est une forme de cyberattaque dans laquelle un pirate informatique cible votre système informatique ou votre réseau en utilisant plusieurs stratégies et techniques. Un bon scénario est celui d’un voleur qui tente de s’introduire dans votre propriété en passant par plusieurs endroits parce qu’il sait que la propriété est sécurisée. Il essaiera de forcer la porte d’entrée, la porte arrière, les fenêtres et même le toit en même temps. La raison de cette action est d’augmenter ses chances d’entrer avec succès.

Dans le même ordre d’idées, les cybercriminels utilisent plusieurs méthodes d’attaque dans le cadre d’une attaque multi-vectorielle. S’ils ne lancent pas d’attaque par hameçonnage pour vous piéger, ils peuvent utiliser la force brute pour s’introduire dans votre compte, ou même se tourner vers un ransomware. Cette méthode leur offre plusieurs options d’attaque à mettre en œuvre à un moment donné.

Les attaques multi-vectorielles vous permettent de recevoir différentes menaces de la part des pirates sans savoir que le cerveau de l’acte est la même source. En effet, les pirates les lancent indépendamment les uns des autres, mais les gèrent ensemble de leur côté. Si vous réussissez à éviter l’une de leurs manigances et que vous tombez dans le piège de la suivante, vous êtes exactement là où ils veulent que vous soyez. Votre objectif devrait être d’éviter tous leurs stratagèmes.

Comment fonctionne une attaque multisectorielle ?

Les cybercriminels sont très calculateurs lorsqu’ils mettent en œuvre une attaque multi-vectorielle, car ils veulent utiliser toutes les possibilités qui s’offrent à eux. C’est un jeu de chiffres. Voici comment cela fonctionne.

Recueillir des informations sur la cible

L’étude de la cible est une règle essentielle dans le lancement de cyberattaques. Quel que soit leur motif, les pirates prennent le temps de vous observer et de recueillir des informations à votre sujet avant de frapper. Grâce à cela, ils prennent conscience de certains points faibles et de certaines failles de sécurité. Ils utilisent divers moyens pour enquêter passivement sur vos comportements en ligne, suivre vos interactions, chercher des failles dans les mots de passe, etc.

Choisissez des vecteurs d’attaque appropriés

Les techniques de cyberattaque ne sont pas universelles. Une stratégie peut convenir à un domaine particulier et ne pas convenir à un autre. Sur la base des informations que les intrus obtiennent de vous, ils sélectionnent une variété de tactiques d’attaque adaptées à la tâche à accomplir. Il peut s’agir de courriels d’hameçonnage, de logiciels malveillants, d’attaques DDoS, etc. Il y a une raison valable pour chaque élément de la liste. L’idée est de créer une combinaison solide de techniques qui se complètent les unes les autres.

Synchroniser les techniques d’attaque

Après avoir décidé des techniques d’attaque à déployer, les acteurs de la menace élaborent un plan, en les organisant dans une séquence en vue de leur déploiement. Ils veillent à lancer ces attaques de manière à vous déstabiliser et à vous déséquilibrer.

Lorsque vous êtes occupé à répondre à une tentative de ransomware, il se peut que vous ne puissiez pas vous concentrer suffisamment pour détecter une tentative d’hameçonnage. Le risque de tomber dans le piège de l’une ou l’autre de ces attaques, voire des deux, est élevé.

Renforcer l’exploitation d’autres domaines

Les pirates n’abandonnent pas facilement. Si vos défenses sont suffisamment solides pour résister à leurs premières tentatives, ils redéfinissent leurs stratégies pour vous atteindre. Ils peuvent choisir de déployer des stratégies d’attaque par écoute qui leur permettront de récupérer vos données sans avoir de contact direct avec votre système. Par exemple, ils peuvent utiliser une attaque de type Man-in-the-Middle pour intercepter discrètement vos communications en arrière-plan.

Dans certains cas, les pirates peuvent tirer parti de l’accès d’un tiers en plaçant des applications autorisées sur votre système. De cette manière, ils sont presque invisibles, ce qui rend difficile leur détection pendant qu’ils écoutent ou récupèrent vos données.

Comment prévenir les attaques multisectorielles ?

Après avoir compris ce qu’impliquent les attaques multi-vectorielles et comment elles fonctionnent, il est nécessaire d’adopter une stratégie de cybersécurité complète et multicouche pour les prévenir. Voici quelques tactiques pour protéger votre réseau contre ces menaces sophistiquées.

Mettez régulièrement votre système à jour

Les mises à jour ne servent pas seulement à améliorer l’expérience de l’utilisateur. Elles vous permettent également de bénéficier des améliorations apportées par les développeurs ou les fournisseurs de services en matière de sécurité. En général, ils corrigent les failles de sécurité de temps en temps. Si vous ne mettez pas votre système à jour, vous ratez ces opportunités.

Lorsque vous utilisez des fonctionnalités obsolètes pour faire fonctionner votre réseau, vous risquez de subir des failles de sécurité. Il est essentiel d’équiper vos logiciels, votre système d’exploitation et vos applications des composants de sécurité les plus récents, car ils sont plus efficaces que les composants obsolètes.

Utilisez des systèmes de pare-feu et d’antivirus crédibles

L’utilisation de pare-feu et de systèmes antivirus efficaces facilite la résistance aux attaques multi-vectorielles, car ils bloquent les points d’entrée possibles. Il est tentant d’adopter les systèmes gratuits disponibles sur le marché, puisque vous ne payez pas un centime, mais vous ne pouvez pas être sûr qu’ils offrent une sécurité solide. Il est préférable d’investir dans un logiciel antivirus fiable pour identifier et supprimer les logiciels malveillants et d’installer un pare-feu robuste pour bloquer le trafic indésirable.

En outre, veillez à utiliser les mises à jour et les fonctionnalités les plus récentes qui s’appliquent à ces outils de sécurité.

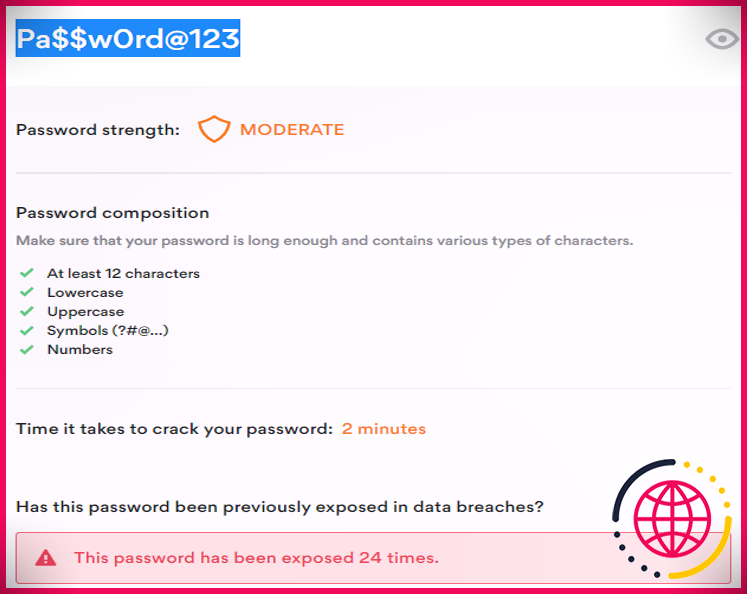

Adoptez une stratégie saine en matière de mots de passe

L’identification des mots de passe faibles est la première tentative des pirates informatiques lorsqu’ils recherchent des vulnérabilités dans votre système. Cultivez une culture du mot de passe saine qui vous incite à créer des mots de passe difficiles à deviner. Utilisez des mots de passe complexes pour vos comptes et vos identifiants. N’utilisez pas de noms, de dates de naissance ou de lieux ; ils sont toujours faciles à deviner. Il est même préférable d’utiliser des phrases de passe plutôt que des mots de passe simples. Les phrases étant composées de deux mots ou plus, il est difficile pour les acteurs de la menace de les assembler.

Activez l’authentification multifactorielle (MFA) pour ajouter plusieurs couches de sécurité lors des connexions. Toute personne essayant d’accéder à votre compte devra vérifier son identité de plusieurs façons avant d’obtenir l’accès. Il s’agit notamment de vérifier son empreinte digitale, de fournir un code à usage unique délivré à un numéro de téléphone mobile ou à un courriel autorisé, ou encore de s’authentifier.

Cryptez vos données

Laisser vos données ouvertes est risqué car les intrus peuvent y accéder même lorsque vous pensez qu’elles sont sécurisées. Et ce, parce qu’ils utilisent toutes sortes d’applications de piratage pour récupérer les données les plus cachées. Veillez à ce que vos données soient illisibles pour eux en les chiffrant.

Le cryptage des données consiste à remplacer les données planes par des codes aléatoires. Ces codes n’ont aucune signification et sont inutiles pour quiconque les visualise dans ce format. Les données cryptées ont une clé de décryptage qui n’est accessible qu’aux parties autorisées. Les cybercriminels auront affaire à des données inutiles s’ils ne parviennent pas à trouver la clé de décryptage d’une manière ou d’une autre.

Tirer parti des attaques multisectorielles pour créer une cybersécurité solide

Si les cybercriminels utilisent plusieurs techniques d’attaque sur votre système, vous ne pouvez pas leur résister avec une seule approche de sécurité. Pour rivaliser avec leur énergie, vous devez adopter une approche multicouche qui fait appel à plusieurs stratégies. Ainsi, vous disposerez d’une défense pour chaque carte jouée par les intrus.

Les attaques multi-vectorielles peuvent sembler pénibles, mais elles peuvent tourner à votre avantage. Si vous pouvez renforcer votre sécurité pour y résister, cela signifie que votre sécurité est suffisamment forte pour empêcher à peu près n’importe quelle attaque.

S’abonner à notre lettre d’information

Quels types d’attaques l’authentification multifactorielle permet-elle de prévenir ?

L’authentification multifactorielle (AMF) est un mécanisme central et largement utilisé pour renforcer la sécurité des comptes d’utilisateurs et l’accès à un système. En effet, il s’agit d’une méthode d’authentification qui permet de prévenir de nombreuses attaques malveillantes et exploits visant à compromettre les données : force brute, détournement de session, escalade des privilèges, etc.

Quels sont les 4 moyens de se protéger des cyberattaques ?

4 moyens de vous protéger contre les cyberattaques. Activez l’authentification multifactorielle. Mettez en œuvre l’authentification multifactorielle sur vos comptes et réduisez considérablement les risques de piratage.Mettez à jour vos logiciels. Mettez à jour vos logiciels. Réfléchissez avant de cliquer. Réfléchissez avant de cliquer. Utilisez des mots de passe forts.

- Activez l’authentification multifactorielle. Mettez en œuvre l’authentification multifactorielle sur vos comptes et réduisez considérablement les risques de piratage.

- Mettez à jour vos logiciels. Mettez à jour vos logiciels.

- Réfléchissez avant de cliquer. Réfléchissez avant de cliquer.

- Utilisez des mots de passe forts.

Quels sont les moyens de prévenir et d’atténuer la menace des ransomwares ?

Réinitialisez les informations d’identification, y compris les mots de passe (en particulier pour les comptes d’administrateur et les autres comptes système), mais vérifiez que vous ne vous interdisez pas l’accès aux systèmes nécessaires à la récupération. Effacez en toute sécurité les appareils infectés et réinstallez le système d’exploitation. Avant de restaurer à partir d’une sauvegarde, vérifiez qu’elle est exempte de tout logiciel malveillant.