Qu’est-ce que le logiciel malveillant Fork Bomb et comment fonctionne-t-il ?

Les cybercriminels organisent des attaques à l’aide d’extraits de code. Ils peuvent essayer d’extraire des informations individuelles d’un ordinateur ou de corrompre un système entier. Pour ce faire, ils n’ont pas besoin d’une application logicielle très innovante ni d’une expertise en matière de codage. Saviez-vous qu’un agresseur peut entièrement planter un ordinateur avec une seule ligne de code ? Le nom de la technique utilisée par les stars du risque pour de tels assauts est la bombe à fourche, alias une infection de lapin.

Qu’est-ce qu’une bombe à fourche ? Comment fonctionnent-elles exactement ? Et comment pouvez-vous vous en prémunir ?

Qu’est-ce qu’un virus Fork Bomb ?

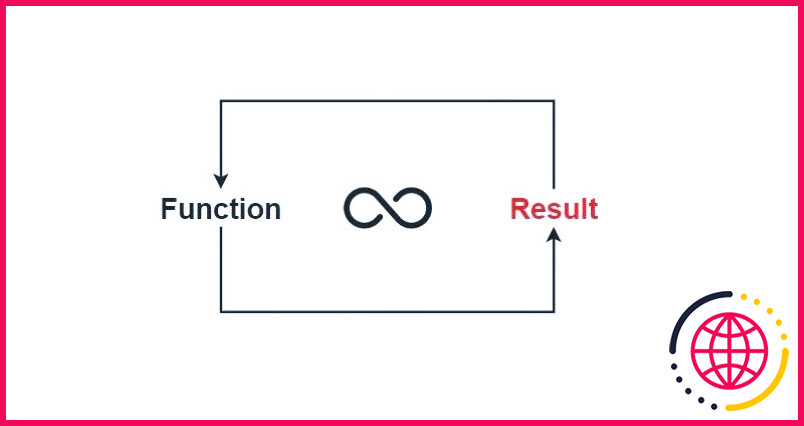

Les langages de programmation produisent généralement certains résultats. Vous écrivez du code, et lorsque vous exécutez ce code, vous obtenez certains résultats. Mais qu’en est-il si ces résultats fournissent à votre programme des règles qui peuvent être exécutées de manière répétée ? Dans de telles situations, le programme continuera certainement à fonctionner indéfiniment. De ce fait, votre équipement, c’est-à-dire votre machine réelle, ne pourra certainement pas exécuter exactement la même chose à plusieurs reprises ; il deviendra certainement inutilisable. Vous ne pourrez pas non plus utiliser votre machine. Au mieux, vous devrez certainement la réactiver.

Et cela n’arrêtera pas une bombe à fourche.

Une bombe à fourche est une attaque par déni de service (DOS), ce qui signifie qu’elle utilise votre mémoire vive de sorte qu’aucun processus authentique ne peut avoir lieu. C’est exactement ce qui est écrit sur la boîte : il rejette votre solution en réacheminant les sources ailleurs.

Cet assaut peut être réalisé sur tous les systèmes en cours d’exécution. Si vous pouvez créer du code dans un fichier texte simple et nommer ce document texte avec une extension exécutable par l’ordinateur, votre bombe à fourche se prépare. N’essayez pas de le faire. Si vous souhaitez voir les impacts par vous-même, essayez un cadre dans lequel vous pouvez être isolé et mis hors circuit ; vous pouvez utiliser des dispositifs numériques. Cependant, nous vous recommandons de ne pas l’essayer également.

Comment fonctionnent les scripts Fork Bomb ?

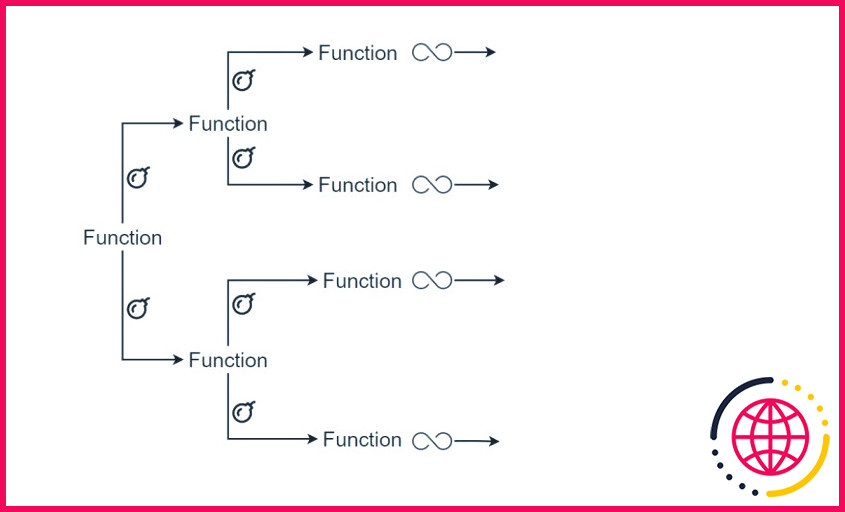

Les bombes à fourche consistent principalement en des fonctions qui se déclenchent les unes les autres. Imaginez que des micro-organismes commencent à se reproduire dans un récipient. Les micro-organismes sont souvent séparés et reproduits si les problèmes et les conditions essentiels sont réunis. Alors qu’il n’y avait qu’un seul microbe dans le récipient, des dizaines d’innombrables microbes ont pu se former après quelques heures. De la même manière, la bombe à fourche produit de nombreuses nouvelles bombes à fourche en son sein et, au bout d’un certain temps, elle commence à s’attaquer à l’unité centrale du système informatique. Lorsque l’unité centrale ne peut plus y faire face, l’ordinateur s’effondre.

Pour que la bombe à fourche fonctionne, l’individu ciblé doit exécuter ces fichiers d’une manière ou d’une autre – BAT pour Windows, SH pour Linux, qui peuvent tous deux maintenir un simple double-clic. C’est pourquoi les assaillants préparent leurs bombes à fourche dans ces extensions de fichiers.

Si l’adversaire cible Windows, il enregistre le code de la bombe à fourche dans un fichier texte appelé fichier BAT. Lorsque l’utilisateur cible double-clique sur ce fichier BAT, la bombe à fourche commence à fonctionner. Le programme en cours d’exécution renvoie continuellement de nouveaux résultats et les recycle. Si l’on considère que cette procédure se poursuit à vie, les exigences du système de l’ordinateur finiront par ne plus être en mesure de la gérer. En fait, l’ordinateur est tellement accaparé par la bombe à fourche que le client ne peut même pas lancer une nouvelle commande pour la fermer. La seule solution consiste à redémarrer l’ordinateur.

Si l’agresseur a choisi Linux comme outil cible, il utilisera certainement les données SH plutôt que les données BAT, car Linux peut fermer les fichiers BAT. Le code de la bombe à fourche que l’agresseur préparera sera certainement différent pour Windows et pour Linux ; néanmoins, le raisonnement des codes est exactement le même. Lorsque le client cible double-clique sur les données SH, il se produit la même chose que sous Windows : les exigences du système ne sont plus suffisantes et l’attaque réussit.

Si tout redevient comme avant lorsque l’on redémarre le système informatique, quel est alors l’objectif de cette attaque ? Les pirates qui ont conçu les bombes à fourche savent que vous allez redémarrer votre machine. C’est pourquoi la bombe à fourche redémarre également, c’est-à-dire qu’elle se duplique, chaque fois que vous réactivez votre PC.

En cliquant sur ces données, vous rendez votre système informatique inutilisable et vous ouvrez une porte dérobée aux assaillants nuisibles. Pendant que vous essayez de réparer votre fabricant, un attaquant peut s’emparer de toutes vos informations personnelles.

Comment éviter les attaques de type « Fork Bomb » (bombe à fourche)

Si vous comptez sur un logiciel antivirus pour protéger votre réseau, vous pouvez toujours être victime d’une attaque à la bombe à fourche. Ces fragments de code peuvent être de minuscules scripts d’une ligne et n’utilisent pas non plus les styles que les collections d’antivirus suspectent systématiquement, tels que les fichiers .exe. Les logiciels antivirus peuvent également ne pas voir ces bombes à fourche.

L’action la plus importante que vous devez entreprendre ici est d’éviter que ce logiciel malveillant n’atteigne votre système informatique. Ne téléchargez et n’installez aucun type de fichier dont vous n’êtes pas sûr, absolument rien de soi-disant gratuit. Personne ne vous enverra de SH ou de BAT à l’improviste. Si vous recevez de tels documents, que ce soit par courrier électronique, à partir d’un lien téléchargeable sur un site web ou sur les médias sociaux, ne cliquez pas dessus.

Les antivirus ne sont pas la solution à la bombe à fourche

Les antivirus sont utiles à bien des égards, personne ne peut le nier. Mais les bombes à fourche peuvent être une question différente.

Le raisonnement de base du logiciel antivirus est le suivant : les spécialistes de la cybersécurité et les chercheurs en sécurité découvrent un nouveau virus ou un logiciel malveillant. Les sociétés antivirus ajoutent ce logiciel malveillant à leurs systèmes. Si vous êtes victime d’une telle attaque, votre logiciel antivirus peut vous conseiller, car il reconnaît ce vecteur. Cependant, vous êtes toujours exposé au risque d’un logiciel malveillant inconnu.

Par ailleurs, les programmes antivirus vérifient les extensions de programmes telles que EXE, VBS, CMD et MSI, et pas nécessairement les documents BAT ou SH.

Par exemple, si un fichier que vous téléchargez et installez comporte une extension MSI, les antivirus que vous utilisez peuvent supposer ce fichier et vous avertir à son sujet. Toutefois, les bombes à fourche se présentent sous la forme de fichiers shell et de fichiers texte. Étant donné que les bombes à fourche sont plutôt légères et qu’elles ressemblent à des documents texte, certaines suites antivirus peuvent accepter ces documents. Bien qu’aujourd’hui, la plupart des programmes antivirus puissent détecter ce type de données, il en existe encore qui ne peuvent pas détecter des fichiers légers mais nuisibles. Dans ce cas, avant d’ouvrir un fichier, vous devez vous assurer de son contenu et, idéalement, l’examiner à l’aide d’un éditeur de texte.

Mon ordinateur contient-il des logiciels malveillants ?

Vous êtes presque souvent connecté au net et devez fréquemment télécharger et installer des points. Vous supprimez ces fichiers à temps et ce cycle se poursuit. Néanmoins, leurs résultats peuvent encore se faire sentir. La diminution des performances de votre système informatique pourrait être due à ce logiciel malveillant. Les cyberpunks peuvent utiliser votre ordinateur pour effectuer des tâches telles que le minage de crypto-monnaies ou l’attaque de divers autres réseaux.

Heureusement, vous pouvez repérer les signes des logiciels malveillants et des infections, un peu comme une condition humaine. En reconnaissant et en traitant ces signes, vous bénéficierez certainement d’une atmosphère plus sûre.

S’abonner à notre bulletin d’information électronique

La bombe à fourche est-elle un virus ?

Un virus de type « fork bomb », également connu sous le nom de virus « wabbit » ou « rabbit », est un type de programme informatique malveillant conçu pour se répliquer à l’infini et finir par bloquer ou ralentir fortement le système. Il fonctionne en créant de manière répétée de nouveaux processus, ou fourches, jusqu’à ce que le système soit à court de ressources et ne réponde plus.

Les bombes à fourche sont-elles nuisibles ?

Il est toutefois important de comprendre les dommages potentiels que les bombes à fourche peuvent causer, car elles peuvent faire planter un système si elles sont exécutées de manière incorrecte. Pour éviter une attaque de type « fork bomb », il est recommandé de limiter le nombre de processus qu’un utilisateur peut créer sur le système. Pour ce faire, modifiez le fichier /etc/security/limits.

Qu’est-ce qu’une attaque de type « fork bomb », car elle empêche les utilisateurs d’utiliser le système lorsqu’ils en ont besoin ?

Une bombe de fork est une attaque par déni de service (DoS) où le système de fork est appelé de manière répétée jusqu’à ce que toutes les ressources du système soient épuisées. Le résultat est l’incapacité du système à répondre à toute entrée en raison de la surcharge.

Quel est un exemple de logiciel malveillant de type « bombe logique » ?

Un exemple simple de ces conditions est une date ou une heure spécifique. Un exemple plus complexe est celui d’une organisation qui licencie un employé et enregistre son licenciement dans son système. Une bombe logique contient généralement un virus ou un ver informatique.