Qu’est-ce qu’une attaque de type « Pass-the-Cookie » ? Comment rester connecté à un site web en toute sécurité ?

L’authentification multifactorielle ajoute des couches de sécurité supplémentaires aux services en nuage, mais elle n’est pas toujours infaillible. Des personnes effectuent désormais des attaques de type « pass-the-cookie » pour contourner l’AMF et accéder à vos services en nuage. Une fois qu’ils sont entrés, ils peuvent voler, exfiltrer ou crypter vos données sensibles.

Mais qu’est-ce qu’une attaque de type « pass-the-cookie », comment fonctionne-t-elle et que pouvez-vous faire pour vous en protéger ? Découvrons-le.

Qu’est-ce qu’une attaque de type « pass-the-cookie » ?

L’utilisation d’un cookie de session pour contourner l’authentification s’appelle une attaque de type « pass-the-cookie ».

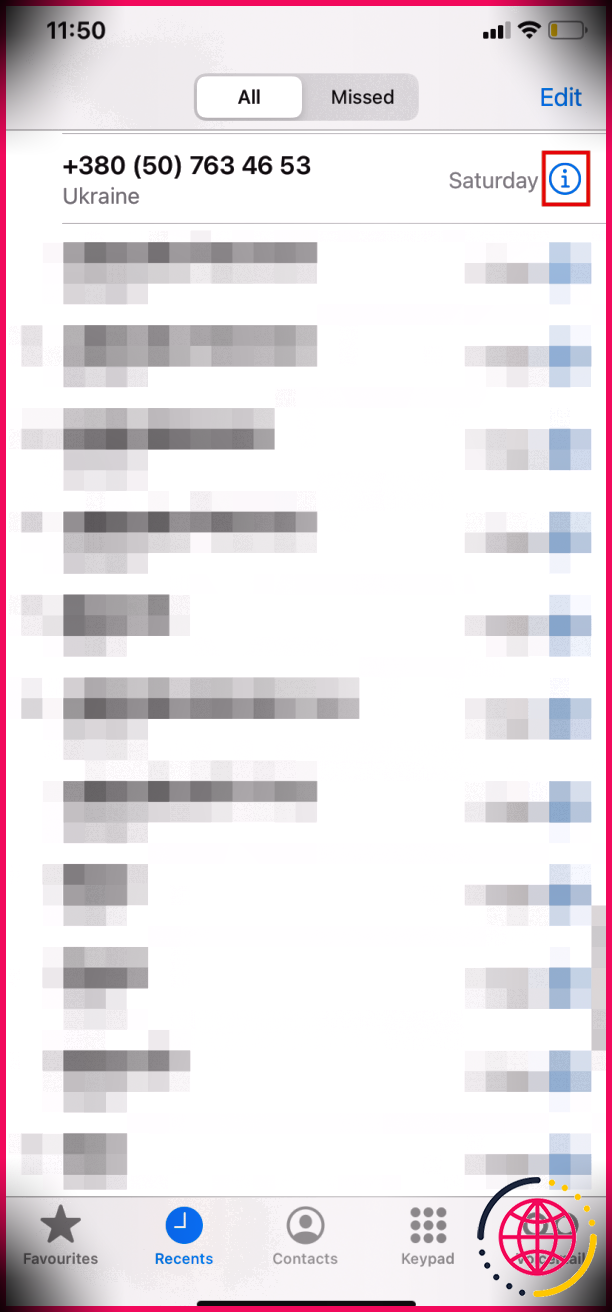

Lorsqu’un utilisateur tente de se connecter à une application web, l’application lui demande de saisir son nom d’utilisateur et son mot de passe. Si l’utilisateur a activé l’authentification multifactorielle, il devra soumettre un facteur d’authentification supplémentaire tel qu’un code envoyé à son adresse électronique ou à son numéro de téléphone.

Une fois que l’utilisateur a passé l’authentification multifactorielle, un cookie de session est créé et stocké dans le navigateur web de l’utilisateur. Ce cookie de session permet à l’utilisateur de rester connecté au lieu de repasser par le processus d’authentification à chaque fois qu’il navigue vers une nouvelle page de l’application web.

Les cookies de session simplifient l’expérience de l’utilisateur, qui n’a pas à s’authentifier à nouveau chaque fois qu’il passe à la page suivante de l’application web. Mais les cookies de session constituent également une grave menace pour la sécurité.

Si quelqu’un est capable de voler des cookies de session et d’injecter ces cookies dans leur navigateur, les applications web feront confiance aux cookies de session et accorderont au voleur un accès complet.

Si un pirate parvient à accéder à votre compte Microsoft Azure, Amazon Web Services ou Google Cloud, il peut causer des dommages irréparables.

Comment fonctionne une attaque de type « Pass-the-Cookie » ?

Voici comment une personne effectue une attaque de type « pass-the-cookie ».

Extraction du cookie de session

La première étape d’une attaque de type « pass-the-cookie » consiste à extraire le cookie de session de l’utilisateur. Il existe plusieurs méthodes employées par les pirates pour voler les cookies de session, notamment les scripts intersites, l’hameçonnage, les attaques de l’homme du milieu (MITM) ou les attaques par cheval de Troie.

De nos jours, les acteurs malveillants vendent les cookies de session volés sur le dark web. Cela signifie que les cybercriminels n’ont pas besoin de faire des efforts pour extraire les cookies de session des utilisateurs. En achetant des cookies volés, les cybercriminels peuvent facilement planifier une attaque de type « pass-the-cookie » pour accéder aux données confidentielles et aux informations sensibles d’une victime.

Passer le cookie

Une fois que l’infiltrateur possède le cookie de session de l’utilisateur, il injecte le cookie volé dans son navigateur web pour démarrer une nouvelle session. L’application web pensera qu’un utilisateur légitime démarre une session et lui accordera l’accès.

Chaque navigateur web gère les cookies de session différemment. Les cookies de session stockés dans Mozilla Firefox ne sont pas visibles par Google Chrome. Et lorsqu’un utilisateur se déconnecte, le cookie de session expire automatiquement.

Si un utilisateur ferme son navigateur sans se déconnecter, les cookies de session peuvent être supprimés en fonction des paramètres de votre navigateur. Un navigateur web peut ne pas supprimer les cookies de session si l’utilisateur a configuré le navigateur pour qu’il reprenne là où il s’est arrêté. Cela signifie que la déconnexion est un moyen plus fiable de supprimer les cookies de session que la fermeture du navigateur sans déconnexion de l’application web.

Comment atténuer les attaques de type « Pass-the-Cookie » ?

Voici quelques moyens de prévenir les attaques de type « pass-the-cookie ».

Mettre en œuvre des certificats clients

Si vous souhaitez protéger vos utilisateurs contre les attaques de type « pass-the-cookie », il peut être judicieux de leur donner un jeton persistant. Ce jeton sera attaché à chaque demande de connexion au serveur.

Pour ce faire, vous pouvez utiliser les certificats des clients stockés sur le système afin de déterminer s’ils sont bien ceux qu’ils prétendent être. Lorsqu’un client fait une demande de connexion au serveur à l’aide de son certificat, votre application web utilise le certificat pour identifier la source du certificat et déterminer si le client doit être autorisé à accéder au serveur.

Bien qu’il s’agisse d’une méthode sûre pour lutter contre les attaques de type « pass-the-cookie », elle ne convient qu’aux applications web ayant un nombre limité d’utilisateurs. Les applications web qui comptent un très grand nombre d’utilisateurs ont beaucoup de mal à mettre en place des certificats clients.

Par exemple, un site web de commerce électronique compte des utilisateurs dans le monde entier. Imaginez à quel point il serait difficile d’implémenter des certificats clients pour chaque acheteur.

Ajouter plus de contextes aux demandes de connexion

L’ajout de contextes supplémentaires aux demandes de connexion au serveur pour vérifier la demande peut être un autre moyen de prévenir les attaques de type « pass-the-cookie ».

Par exemple, certaines entreprises exigent l’adresse IP d’un utilisateur avant d’accorder l’accès à leurs applications web.

L’inconvénient de cette méthode est qu’un attaquant peut être présent dans le même espace public, comme un aéroport, une bibliothèque, un café ou une organisation. Dans ce cas, le cybercriminel et l’utilisateur légitime se verront tous deux accorder l’accès.

Utiliser l’empreinte digitale du navigateur

Bien que vous souhaitiez généralement vous défendre contre l’empreinte du navigateur, celle-ci peut en fait vous aider à lutter contre les attaques de type « pass-the-cookie ». L’empreinte du navigateur vous permet d’ajouter plus de contexte aux demandes de connexion. Des informations telles que la version du navigateur, le système d’exploitation, le modèle d’appareil de l’utilisateur, les paramètres linguistiques préférés et les extensions du navigateur peuvent être utilisées pour identifier le contexte de toute demande afin de s’assurer que l’utilisateur est bien celui qu’il prétend être.

Les cookies ont acquis une mauvaise réputation car ils sont souvent utilisés pour suivre les utilisateurs, mais il est possible de les désactiver. En revanche, lorsque vous mettez en œuvre l’empreinte digitale du navigateur en tant qu’élément du contexte d’identité pour toute demande de connexion, vous supprimez l’option de choix, ce qui signifie que les utilisateurs ne peuvent pas désactiver ou bloquer l’empreinte digitale du navigateur.

Utiliser un outil de détection des menaces

L’utilisation d’un outil de détection des menaces est un excellent moyen de détecter les comptes qui sont utilisés de manière malveillante.

Un bon outil de cybersécurité analysera votre réseau de manière proactive et vous alertera de toute activité inhabituelle avant qu’elle ne puisse causer des dommages importants.

Renforcer la sécurité pour atténuer l’attaque Pass-the-Cookie

Les attaques de type « pass-the-cookie » constituent une grave menace pour la sécurité. Les attaquants n’ont pas besoin de connaître votre nom d’utilisateur, votre mot de passe ou tout autre facteur d’authentification supplémentaire pour accéder aux données. Il leur suffit de voler vos cookies de session pour pénétrer dans votre environnement en nuage et voler, chiffrer ou exfiltrer des données sensibles.

Pire encore, dans certains cas, un pirate peut mener une attaque de type « pass-the-cookie » même lorsque l’utilisateur a fermé son navigateur. Il est donc essentiel que vous preniez les mesures de sécurité nécessaires pour empêcher les attaques de type « pass-the-cookie ». Informez également vos utilisateurs sur les attaques de fatigue de l’AMF, dans lesquelles les pirates envoient aux utilisateurs un barrage de notifications push pour les épuiser.