Qu’est-ce qu’une attaque par dépassement de tampon et comment s’en prémunir ?

Chaque jour, les cyberpunks du monde entier trouvent et exploitent de toutes nouvelles susceptibilités dans les sites web, les applications et aussi l’architecture des systèmes. Un point caractéristique de tous les appareils électroniques, anciens ou nouveaux, est qu’ils sont exécutés par des programmes enregistrés en mémoire. Les pirates ont exploité ce point et ont également trouvé des vulnérabilités appelées débordements de mémoire tampon.

Bien qu’elles ne soient pas toutes nouvelles, les attaques par débordement de barrière et aussi les susceptabilités ont fait des ravages dans le monde en ligne. Ici, nous allons vous clarifier ce que sont les frappes de débordement de barrière et aussi exactement comment vous pouvez les arrêter.

Comprendre les tampons et aussi la mémoire système

Pour reconnaître ce qu’est une attaque par débordement de barrière et comment elle fonctionne, vous devez reconnaître ce qu’est une barrière et aussi comment fonctionne la mémoire d’un système informatique.

La pile et aussi la mémoire de la pile sont deux points forts de la mémoire d’un ordinateur. Ce sont des cadres d’information utilisés pour l’allocation de mémoire. Bien qu’elles soient similaires, la mémoire en pile ainsi que la mémoire en lot varient de multiples façons.

La pile, qui utilise l’idée du dernier entré, premier sorti (LIFO), est utilisée dans la mémoire vive (RAM) pour sauvegarder momentanément les implémentations du programme, tandis que le lot désigne la mémoire en utilisant l’allocation dynamique aux variables internationales. Pourtant, la seule chose qu’ils partagent est une barrière.

Qu’est-ce qu’une mémoire tampon ?

Une mémoire tampon est une région de la mémoire utilisée pour conserver des informations, probablement dans la mémoire vive d’un système informatique, pendant qu’elles sont déplacées d’un endroit à un autre. Ces données sont normalement des programmes qui doivent être exécutés. Les tampons sont conservés dans la pile ou le tas. Ils maximisent l’implantation des données.

Qu’est-ce qu’un dépassement de tampon ?

Un dépassement de tampon se produit lorsque le tampon reçoit beaucoup plus de données que sa capacité de stockage. En raison du fait qu’il est incapable de raffiner cette quantité d’informations, il déborde.

Maintenant, dans la mémoire d’un ordinateur, juste après une barrière ou une salle tampon se trouve une adresse de retour. Cette adresse de retour est en fait appelée un pointeur d’instruction étendu (EIP). Sa fonction est de pointer l’ordinateur vers un programme défini lorsqu’il est chargé. Lorsqu’une barrière a encore plus de données qu’elle ne peut en contenir ainsi que des débordements, elle déborde directement dans l’adresse de retour.

Pour comprendre cela, supposons que vous avez un espace de barrière qui ne peut contenir que 5 lettres. Donc si vous complétez des mots comme « sucre » ou « paix », la circulation tampon peut l’avoir. Pourtant, lorsque vous avez un mot comme « vérification », il va inévitablement déborder. Cela conduit à un insecte ou à un crash du système. Mais les cyberpunks peuvent exploiter cette vulnérabilité pour commencer une attaque par débordement de tampon.

Qu’est-ce qu’une attaque par débordement de tampon et aussi comment fonctionne-t-elle ?

Les attaques par débordement de tampon se produisent lorsque le pirate prend le contrôle de l’adresse de retour ou EIP. Lorsque le pirate reconnaît la dimension de la mémoire d’un système, il peut délibérément composer des informations dans ce système simplement pour le déborder. Après cela, ils s’assurent que l’EIP ou l’adresse de retour est contactée pointent vers un programme qui peut donner accès au système ou révéler des informations délicates enregistrées sur le système.

L’assaillant peut également écrire des informations contenant du code nuisible et créer un débordement de la mémoire tampon. L’EIP est alors contacté pour rediriger le système vers le code nuisible et le faire fonctionner. Après cela, le cyberpunk prend le contrôle du système.

Il y a cinq étapes importantes dans les attaques par débordement de barrière :

- Spiking

- Fuzzing

- Trouver le décalage

- Écraser l’EIP ou l’adresse de retour

- Exploiter la susceptabilité

.

Le piquage est l’étape initiale. Ici, les cyberpunks trouvent la composante de la mémoire du programme qui est sujette aux débordements de tampon. Vient ensuite le fuzzing, qui est similaire au spiking, mais ici, le cyberpunk envoie des personnalités au programme pour voir s’il peut être endommagé. En cas de succès, l’assaillant procède à la localisation du compteur, c’est-à-dire de l’endroit où le tampon a débordé. Ceci est fait pour connaître la taille du tampon ainsi que l’adresse de retour. Ensuite, le cyberpunk insère un code shell malveillant ainsi que la régulation du système.

Quels sont les types d’attaques par dépassement de tampon ?

Il existe 2 sortes principales d’attaques par débordement de barrière : les frappes basées sur la pile ainsi que les frappes basées sur le tas.

1. Attaques par dépassement de tampon basées sur la pile.

Les frappes par débordement de barrière basées sur la pile sont le type le plus populaire d’agressions par débordement de barrière. Elles se produisent lorsque la mémoire de la pile du système est dépassée et également manipulée. On l’appelle également stack smashing.

2. Attaques de débordement de tampon basées sur le tas.

Ce type de débordement de pile n’est pas vraiment courant, car il est difficile à mettre en œuvre et aussi à exploiter. Elle se produit lorsque la mémoire allouée à un programme déborde. En janvier 2021, Google a découvert une susceptabilité de débordement de barrière basée sur le tas dans l’élément V8 de Chrome.

Comment prévenir les attaques par dépassement de tampon ?

Les attaques par débordement de tampon peuvent être atténuées en utilisant des défenses d’exécution du système d’exploitation, des langages d’exposition sécurisés, la randomisation de la conception de l’espace d’adressage, ainsi qu’en prenant certaines mesures de sécurité générales appropriées.

1. Utilisation de la protection d’exécution de l’OS

La sécurité d’exécution est également connue sous le nom d’inspection des limites de la variété d’exécution. Elle garantit que chaque programme exécuté se trouve dans la zone tampon ou la mémoire disponible. Et aussi, elle inspecte chaque information créée directement dans la mémoire du système. Il est donc difficile pour les pirates d’écraser des données dans le système et d’exploiter la vulnérabilité.

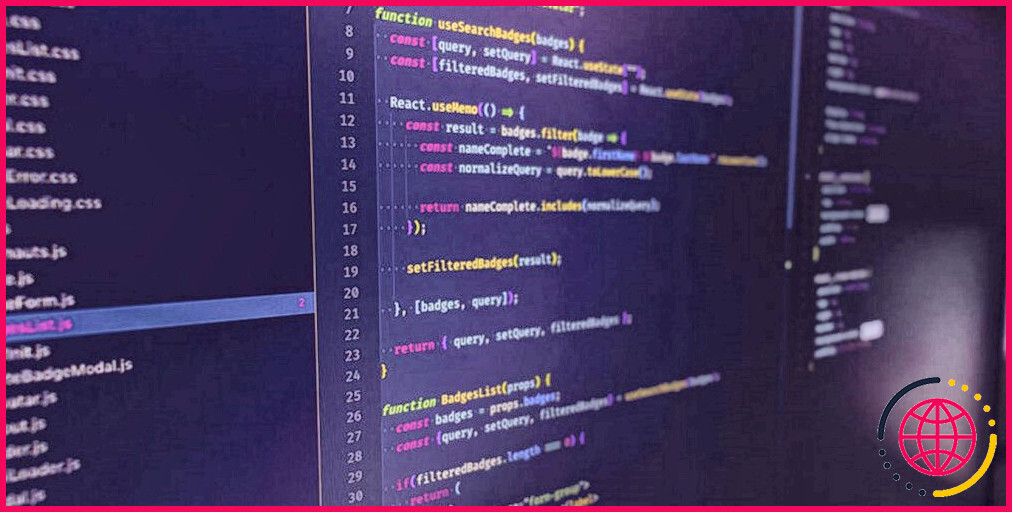

2. Utiliser des langages de programmation sécurisés.

Les langages de programmation comme le C et le C++ n’exécutent pas de vérification des limites de portée au moment de l’exécution, car cela nécessite du code supplémentaire pour vérifier chaque programme écrit dans le système, en plus de le ralentir. Par conséquent, ils sont plus sensibles aux attaques par débordement de tampon. Il est préférable d’utiliser des langages plus sûrs comme C#, Java et Python, car ils présentent un risque réduit d’attaques par débordement de mémoire tampon.

3. Utilisation de la randomisation de la disposition de l’espace d’adresse (ASLR).

Cette procédure de sécurité désigne arbitrairement les adresses des programmes et aussi des fonctions dans la mémoire d’un système à diverses régions d’information. Elle rend difficile pour un assaillant de naviguer avec des fonctions sensibles dans la mémoire.

4. Garantir des politiques de sécurité strictes.

Cela inclut de garder le système mis à jour régulièrement, de confirmer chaque donnée écrite dans le système, et aussi de nommer le moins de possibilités aux utilisateurs. Avec les politiques de sécurité et de sécurité appropriées en place, vous ne devriez pas avoir à vous soucier d’une grève de débordement de barrière.

Garder votre sécurité serrée est essentiel pour lutter contre les attaques par débordement de tampon.

Selon un dicton bien connu en matière de sécurité, » tant qu’un système est utilisé par des humains, une vulnérabilité existe « , ce qui est vrai autant qu’inévitable. Néanmoins, on peut toujours diminuer les possibilités d’attaque en garantissant que des procédures de sécurité appropriées sont en place et purement respectées.

N’oubliez pas que les cyberpunks découvrent régulièrement de nouvelles méthodes pour exploiter des vulnérabilités comme celle-ci. Par conséquent, c’est à vous de garder une longueur d’avance sur eux en surveillant les dernières innovations dans le domaine de la cybersécurité.