Vous visitez un site HTTP non sécurisé ? 5 façons de crypter et de sécuriser vos données

Contrairement au protocole HTTPS, un site HTTP non sécurisé ne crypte pas vos données lorsqu’elles passent de votre navigateur au serveur du site web. Il ne dispose pas du cryptage SSL (Secure Socket Layer) – qui transforme vos communications en caractères aléatoires afin de les dissimuler aux personnes extérieures – ce qui permet aux cybercriminels d’accéder plus facilement aux données des utilisateurs.

Actuellement, la plupart des navigateurs peuvent distinguer les sites web sécurisés de ceux qui ne le sont pas en affichant une icône de cadenas pour les sites cryptés et une alerte « Non sécurisé » pour les sites non cryptés. Dès que vous voyez cette alerte, vous devez vous assurer que vous protégez vos données en adoptant les pratiques de sécurité énumérées ci-dessous.

1. Utiliser des logiciels à jour

Les sites web malveillants, ou ceux qui tentent d’installer des logiciels malveillants sur votre appareil, sont souvent exploités via un protocole HTTP non sécurisé. En infectant votre système, les pirates peuvent prendre le contrôle total de votre ordinateur et voler des informations sensibles, telles que des informations financières, des noms d’utilisateur et des mots de passe.

Le simple fait de visiter un site web malveillant peut suffire à permettre au pirate d’infecter votre appareil ; vous n’avez même pas besoin de cliquer sur un lien ou de télécharger un logiciel intentionnellement. Les logiciels malveillants sont automatiquement téléchargés dans votre ordinateur à votre insu lorsque vous visitez un site web non sécurisé.

Les attaques par téléchargement sont un type de méthode de piratage très répandu sur les sites web HTTP compromis et non sécurisés. Chaque fois qu’une personne visite le site web, un script malveillant créé par les pirates est activé, analysant à distance l’appareil de l’utilisateur à la recherche de vulnérabilités qu’il peut utiliser pour diffuser des logiciels malveillants.

Le logiciel malveillant peut rapidement s’installer sur l’ordinateur si les navigateurs, les applications, les systèmes d’exploitation ou les modules d’extension de la victime sont obsolètes. Le logiciel malveillant peut s’installer rapidement sur l’ordinateur si les navigateurs, les applications, les systèmes d’exploitation ou les modules d’extension de la victime sont obsolètes. Les liens non sécurisés ou les fenêtres publicitaires sur les sites web vous dirigent souvent vers un nouvel onglet et vous demandent de télécharger un logiciel spécifique lorsque vous cliquez dessus. Même en cliquant sur l’icône « X« pour fermer une publicité peut aider les pirates à infecter votre ordinateur avec des logiciels malveillants.

Les pirates peuvent exploiter les logiciels malveillants qui ont été installés pour voler vos données, principalement pour surveiller l’activité et le trafic de votre réseau, détruire des informations, empêcher votre appareil de fonctionner correctement et même envoyer d’autres logiciels malveillants sur votre ordinateur.

Vous devez mettre à jour votre système d’exploitation, vos navigateurs, vos extensions et les autres applications ayant un accès à Internet afin de protéger votre appareil. S’ils n’ont pas été mis à jour avec les dernières mises à jour de sécurité, les pirates peuvent profiter de cette vulnérabilité pour attaquer votre système.

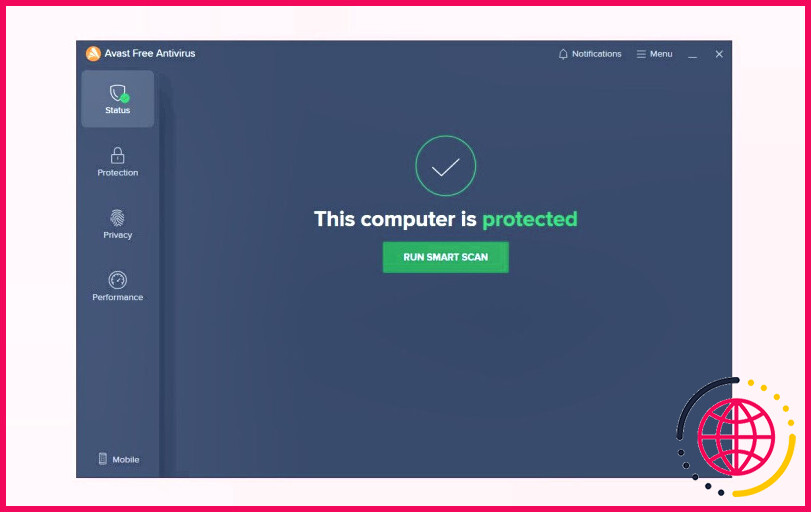

Surtout, nous vous recommandons d’installer un logiciel antivirus à jour. Les téléchargements « drive-by » se font silencieusement à votre insu, mais les logiciels antivirus peuvent les détecter rapidement.

2. Télécharger les modules complémentaires de sécurité

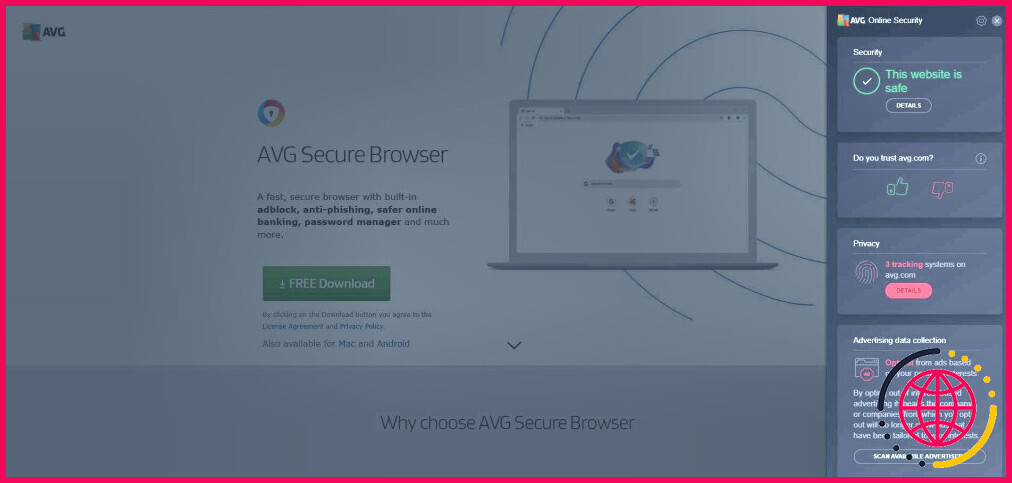

Votre application antivirus protège l’ensemble de votre système, mais lorsque vous visitez un site web HTTP non sécurisé, vous pouvez avoir besoin d’une couche de protection supplémentaire. Les modules complémentaires de sécurité ou extensions sont de petits logiciels qui permettent d’améliorer la sécurité et la confidentialité de votre navigateur.

Les modules complémentaires de sécurité peuvent désactiver les traqueurs, crypter les mots de passe, bloquer les fenêtres publicitaires et même déterminer si un site web est sécurisé. Une gamme d’extensions de sécurité est disponible pour les principaux navigateurs en ligne, tels que Google Chrome, Firefox, Brave, Opera et Microsoft Edge.

Nous recommandons les extensions de sécurité suivantes :

- AVG Link Scanner: Son scanner de sécurité des sites web intégré empêche les logiciels malveillants et les attaques de phishing sur les sites web non sûrs.

- Bitdefender TrafficLight: Il vérifie chaque site web que vous visitez et restreint les parties du site qui ont un contenu malveillant.

- Dashlane: Dashlane est un gestionnaire de mots de passe cryptés, ce qui signifie que même si un pirate découvre vos noms d’utilisateur, il ne pourra pas accéder à vos comptes.

- Web of Trust: Ce service utilise des algorithmes d’apprentissage automatique (ML), des contrôles de sécurité et des vérifications d’évaluation pour analyser les sites web à la recherche d’activités malveillantes.

Les extensions de navigateur peuvent effectivement entrer en conflit les unes avec les autres, réduisant ainsi l’impact de l’une sur l’autre. Il convient donc d’appliquer la règle du « moins c’est mieux » en ce qui concerne les extensions de navigateur.

En outre, téléchargez les extensions de navigateur à partir de la boutique en ligne officielle de votre navigateur préféré et effectuez des recherches sur le développeur pour vous assurer que les modules complémentaires sont sûrs.

3. Utilisez un VPN

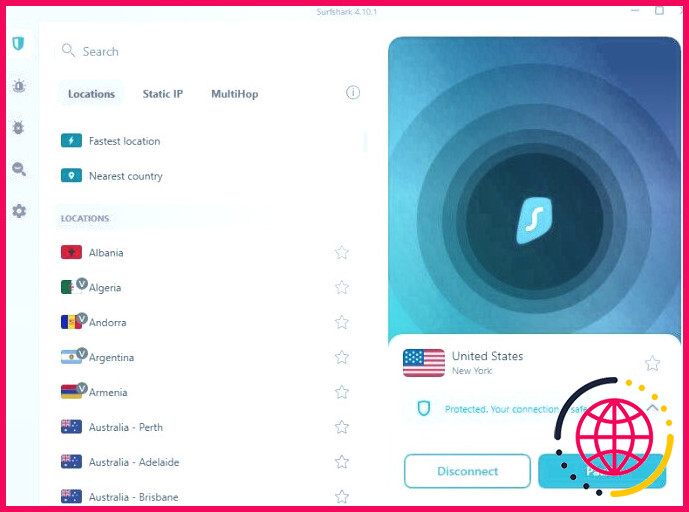

Votre adresse IP ne doit pas être rendue publique sur un site web non sécurisé, car cela pourrait révéler votre emplacement et vous mettre en danger. Les pirates peuvent obtenir vos informations personnelles identifiables (PII) en utilisant votre adresse IP, qui comprend votre numéro de sécurité, votre date de naissance et d’autres détails. Ils peuvent vendre vos données sur le dark web ou les utiliser pour commettre des cybercrimes.

Vous pouvez éviter tous ces problèmes en utilisant un réseau privé virtuel (VPN), qui remplace votre adresse IP par une autre. Afin de sécuriser votre emplacement réel, les pirates ne pourront voir que l’adresse IP du serveur VPN auquel vous êtes connecté au lieu de votre véritable adresse IP. De plus, toutes les données qui transitent entre les réseaux sont cryptées, c’est-à-dire qu’elles sont rendues illisibles sans une clé de décryptage appropriée !

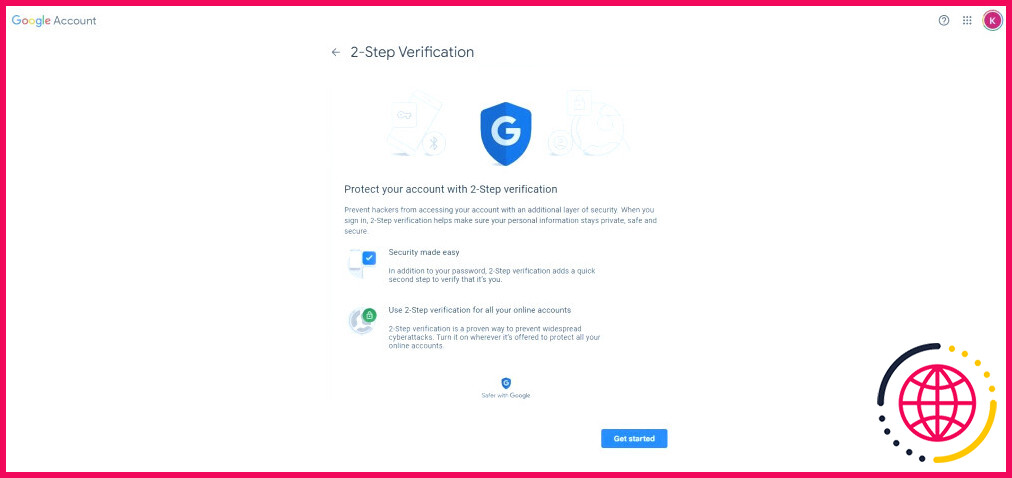

4. Activer l’authentification à deux facteurs

Assurez-vous que l’authentification à deux facteurs (2FA) est activée sur tous vos comptes. Pour accéder à votre compte avec l’authentification à deux facteurs, vous devez saisir un code d’accès unique que vous recevrez par courrier électronique ou par SMS. Même si des pirates informatiques parviennent à accéder à vos identifiants de connexion, ils n’auront pas accès au code de passe à usage unique.

Heureusement, la plupart des logiciels malveillants téléchargés par des sites web non sécurisés ne peuvent pas infecter votre réseau ou votre carte SIM, ce qui empêche les pirates de s’emparer de votre code d’accès 2FA.

L’authentification à deux facteurs vous protégera si le site web vous redirige vers une fausse page qui vous demande de vous connecter à votre compte. Le fait que le faux site web ne demande pas de code d’accès à usage unique indique clairement qu’il ne s’agit pas du site web légitime de votre fournisseur.

Même si les pirates peuvent parfois contourner l’authentification à deux facteurs, il s’agit toujours d’une mesure de sécurité supplémentaire qui vaut la peine pour la protection du compte.

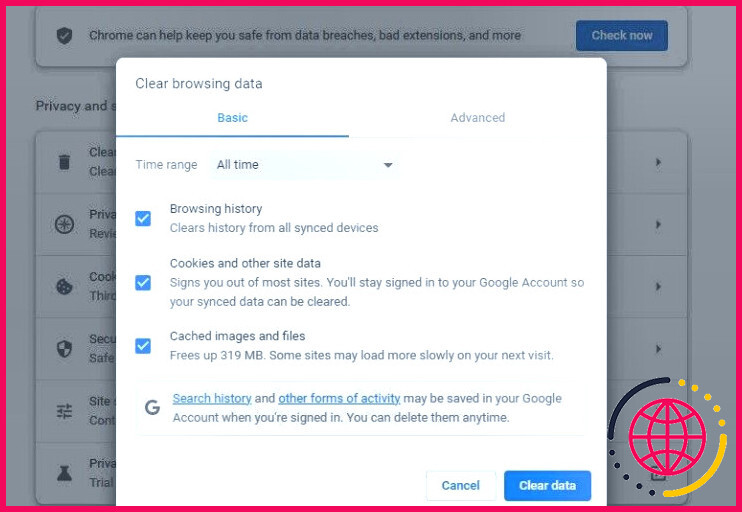

5. Nettoyez votre historique, vos cookies et votre cache

Si le nettoyage de votre historique de navigation peut éliminer les redirections vers des sites Web inconnus et les fenêtres publicitaires, il ne permet pas de supprimer les logiciels malveillants de votre système. En revanche, elle supprime les mots de passe et les noms d’utilisateur enregistrés.

Vos mots de passe ne seront plus stockés dans votre navigateur, de sorte que même si votre ordinateur est piraté, les attaquants ne pourront pas accéder à vos identifiants de connexion.

Pourquoi faut-il éviter de visiter des sites HTTP non sécurisés ?

Les sites HTTP non sécurisés ne sont pas cryptés, ce qui expose vos données personnelles, votre identité et vos mots de passe à un risque de compromission. Lorsque vous visitez des sites HTTP, le risque peut être réduit si vous ne saisissez pas d’informations personnelles et si vous prenez les précautions nécessaires, mais il est toujours préférable d’éviter les sites non sécurisés.

Étant donné que le protocole HTTP n’est pas crypté et n’est donc pas aussi sûr que le protocole HTTPS, la plupart des navigateurs en ligne, y compris Chrome, ont modifié leur protocole URL par défaut en « https:// ».

S’abonner à notre lettre d’information

Peut-on visiter un site HTTP en toute sécurité ?

Cela signifie-t-il que les sites HTTP ne sont pas sûrs ? La réponse est : cela dépend. Si vous vous contentez de naviguer sur le web, de regarder des mèmes de chats et de rêver à ce pull en tricot câblé à 200 $, le protocole HTTP est parfait. En revanche, si vous vous connectez à votre banque ou si vous saisissez des informations relatives à votre carte de crédit dans une page de paiement, il est impératif que l’URL soit HTTPS.

Comment crypter et sécuriser un site web en utilisant HTTPS ?

Comment crypter un site web avec HTTPS ?

- Identifiez tous les serveurs et services web qui doivent être cryptés.

- Obtenir des certificats pour les serveurs et services web qui en ont besoin.

- Configurez le serveur web pour qu’il utilise HTTPS plutôt que HTTP.

- Administrer et gérer les certificats.

Les sites HTTP sont-ils cryptés ?

Lorsqu’elle est correctement configurée, une connexion HTTPS garantit trois choses : La confidentialité. La connexion du visiteur est cryptée, masquant les URL, les cookies et autres métadonnées sensibles.

Que se passe-t-il si vous visitez un site web non sécurisé ?

De multiples menaces peuvent survenir lorsque vous visitez un site web non sécurisé. Vos informations personnelles peuvent être menacées ou des pirates peuvent installer des logiciels malveillants sur votre appareil. De même, vous pouvez être victime d’une attaque par hameçonnage, ou d’autres personnes peuvent suivre votre comportement ou utiliser vos ressources à leur profit.