Evil Corp : une plongée en profondeur dans l’un des groupes de pirates informatiques les plus notoires au monde

En 2019, le ministère de la Justice des États-Unis a soumis des accusations contre Maksim Yakubets à l’échelle nationale russe, offrant une incitation de 5 millions de dollars pour les informations provoquant son arrestation.

Personne n’a avancé avec des détails qui permettraient certainement aux autorités américaines de capturer les Yakubets évasifs et mystiques jusqu’à présent. Il est toujours grand, en tant que leader d’Evil Corp, l’une des équipes de hackers les plus connues et les plus performantes à perpétuité.

Actif depuis 2009, Evil Corp – également connu sous le nom de gang Dridex ou INDRIK SPIDER – a lancé une attaque soutenue contre des entreprises, des institutions financières et également des institutions financières du monde entier, volant beaucoup d’argent dans le processus.

Voyons simplement à quel point ce groupe est dangereux.

L’évolution de Evil Corp

Les approches d’Evil Corp ont en fait considérablement changé depuis de nombreuses années, alors qu’il passait lentement d’un groupe de cyberpunk à chapeau noir typique et motivé par l’argent à une tenue de cybercriminalité incroyablement sophistiquée.

Lorsque le ministère de la Justice a poursuivi Yakubets en 2019, le Département du Trésor américain L’Office of Foreign Assets Control (OFAC) a prévu des sanctions contre Evil Corp. Étant donné que les sanctions s’appliquent également à toute entreprise qui verse une rançon à Evil Corp ou promeut un paiement, l’équipe a en fait dû s’adapter.

Evil Corp a utilisé une importante collection de logiciels malveillants pour cibler les organisations. Les sections adhérentes examineront les plus notoires.

Dridex

Aussi appelé Bugat et Cridex, Dridex a été découvert pour la première fois en 2011. Un cheval de Troie bancaire traditionnel qui partage de nombreuses ressemblances avec le célèbre Zeus, Dridex est conçu pour balayer les informations financières et est généralement publié par e-mail.

En utilisant Dridex, Evil Corp a réussi à soutirer plus de 100 millions de dollars à des institutions financières dans plus de 40 pays. Le malware est continuellement mis à jour avec de nouvelles fonctions et reste également une menace active à l’échelle mondiale.

Locky

Locky infecte les réseaux au moyen de pièces jointes destructives dans les e-mails de phishing. La pièce jointe, un document Microsoft Word, contient des virus de macro. Lorsque la victime ouvre le dossier, qui n’est pas lisible, une boîte de dialogue avec la phrase : « Activer la macro si l’inscription des données est inexacte » apparaît.

Cette technique de conception sociale simple consiste généralement à activer les macros, qui conservent et s’exécutent en tant que fichier binaire. Les documents binaires téléchargent instantanément le cheval de Troie de cryptage de fichiers, qui verrouille les données sur l’outil et dirige également l’utilisateur vers un site Web nécessitant le paiement d’une rançon.

Bart

Bart est généralement déployé sous forme d’image au moyen d’e-mails de phishing. Il analyse les données sur un gadget en essayant de trouver des extensions spécifiques (musique, clips vidéo, images, etc.) et les sécurise dans des archives ZIP protégées par mot de passe.

Une fois que la cible essaie de décharger l’archive ZIP, on lui présente une note de rançon (en anglais, allemand, français, italien ou espagnol, selon l’emplacement) et on lui demande également d’envoyer un remboursement de rançon en Bitcoin.

Jaff

Lors de sa toute première sortie, le rançongiciel Jaff a volé sous le radar puisque les experts en cybersécurité et la presse se sont concentrés sur WannaCry. Néanmoins, cela ne signifie pas qu’il n’est pas dangereux.

Tout comme Locky, Jaff apparaît comme un accessoire de messagerie électronique, généralement sous la forme d’un enregistrement PDF. Une fois que la victime ouvre le dossier, elle voit une fenêtre contextuelle lui demandant si elle souhaite ouvrir les données. Une fois qu’ils le font, les macros implémentent, s’exécutent en tant que documents binaires, ainsi que des documents sécurisés sur l’outil.

BitPaymer

Evil Corp a tristement utilisé le rançongiciel BitPaymer pour cibler les centres de santé au Royaume-Uni en 2017. Établi pour cibler les grandes entreprises, BitPaymer est généralement livré au moyen d’attaques par force brute et exige des paiements de rançon élevés.

Les itérations les plus récentes de BitPaymer ont en fait été distribuées via de faux Flash ainsi que des mises à jour de Chrome. Une fois qu’il accède à un réseau, ce ransomware verrouille les documents en utilisant plusieurs algorithmes de cryptage de fichiers et laisse une note de rançon.

GaspilléCasier

Après avoir été sanctionné par le département du Trésor, Evil Corp est passé sous le radar. Mais pas pour longtemps ; le groupe est réapparu en 2020 avec un tout nouveau logiciel de rançon complexe appelé WastedLocker.

WastedLocker circule généralement dans de fausses mises à jour de navigateur, généralement présentées sur des sites Web légitimes, tels que des sites d’information.

Une fois que la victime a téléchargé la fausse mise à jour, WastedLocker se déplace vers divers autres équipements sur le réseau et effectue une escalade de privilèges (obtient un accès non autorisé en manipulant les susceptibilités de sécurité).

Après la mise en œuvre, WastedLocker sécurise pratiquement tous les fichiers auxquels il peut accéder et les réétiquete pour inclure le nom de la victime avec « jeté » et exige un paiement de rançon entre 500 000 $ et 10 millions de dollars.

Enfers

Découvert pour la première fois en décembre 2020, le rançongiciel Hades d’Evil Corp semble être une variante mise à jour de WastedLocker.

Après avoir obtenu des informations d’identification fiables, il s’infiltre dans les systèmes via des arrangements de réseau privé virtuel (VPN) ou de protocole de bureau à distance (RDP), normalement via des frappes par force brute.

En atterrissant sur l’appareil d’une victime, Hades se duplique et se relance via la ligne de commande. Un exécutable se lance ensuite, permettant au logiciel malveillant d’analyser le système et de chiffrer les données. Le logiciel malveillant laisse ensuite une note de rançon, ordonnant à la victime de configurer Tor et de visiter une adresse Internet.

Notamment, les adresses web Hadès des feuilles tombées sont personnalisées pour chaque cible. Hadès s’avère avoir en fait uniquement ciblé des entreprises dont les revenus annuels dépassent 1 milliard de dollars.

PayloadBIN

Evil Corp semble se faire passer pour l’équipe de hackers Babuk et déployer le rançongiciel PayloadBIN.

Détecté pour la première fois en 2021, PayloadBIN sécurise les fichiers et ajoute également « . PAYLOADBIN » en tant que toute nouvelle extension, puis délivre une note de rançon.

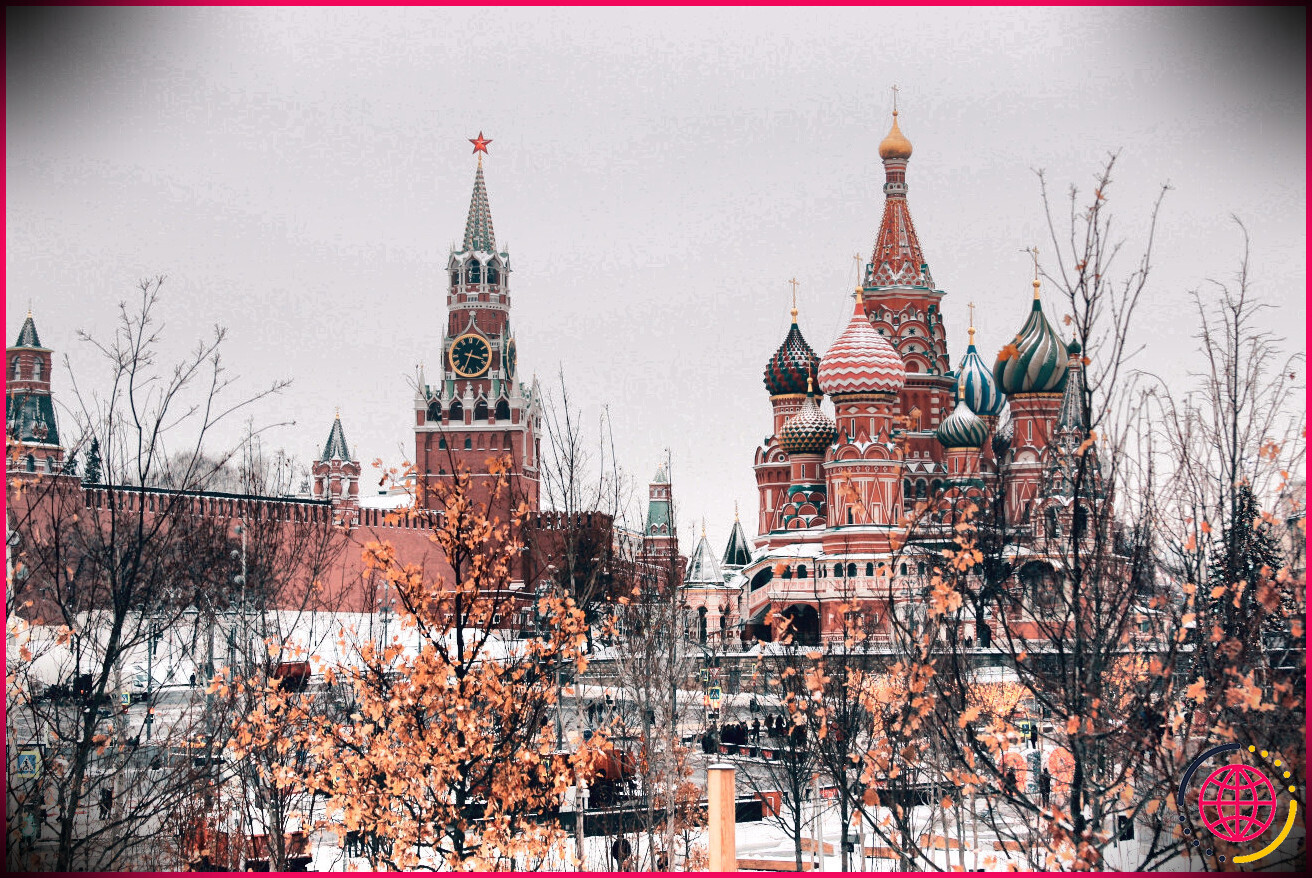

Liens présumés avec les services secrets russes

La sécurité parle avec les entreprises Truesec L’évaluation par Evil Corp des cas de rançongiciels impliquant Evil Corp a révélé que le groupe avait en fait utilisé des techniques similaires que des pirates informatiques soutenus par le gouvernement russe avaient utilisées pour mener l’assaut désastreux de SolarWinds en 2020.

Bien qu’exceptionnellement qualifié, Evil Corp s’est plutôt montré lâche concernant la suppression des paiements de rançon, ont découvert les scientifiques. Se pourrait-il que l’équipe déploie des frappes de ransomwares comme tactique de perturbation pour cacher son véritable objectif : la cyber-reconnaissance ?

Selon Truesec, des preuves suggèrent qu’Evil Corp est « transformé en une organisation de reconnaissance mercenaire gérée par le renseignement russe mais se cachant derrière la façade d’un réseau de cybercriminalité, masquant les frontières entre l’infraction pénale et l’espionnage ».

Yakubets aurait des liens étroits avec le Service fédéral de sécurité (FSB), la principale agence suiveuse du KGB de l’Union soviétique. Il aurait épousé l’enfant d’un officier de haut niveau du FSB, Eduard Bendersky, au cours de la saison estivale 2017.

Où Evil Corp frappera-t-il ensuite?

Evil Corp est devenu un groupe avancé efficace dans la réalisation d’attaques de premier plan contre de grandes institutions. Comme le souligne cet article, ses membres ont montré qu’ils peuvent s’adapter à divers malheurs, ce qui les rend encore plus dangereux.

Bien que personne ne comprenne où ils vont frapper ensuite, le succès de l’équipe met en évidence la valeur de la protection par vous-même en ligne et de ne pas cliquer sur des liens douteux.