Comment un virus de Troie se fait passer pour un PDF en utilisant la méthode RLO.

Vous ne pouvez pas vous assurer qu’un document est véritablement un fichier image, vidéo, PDF ou message en considérant les extensions de fichier. Sous Windows, les agresseurs peuvent exécuter un PDF comme s’il s’agissait d’un EXE.

C’est assez dangereux, car un fichier que vous téléchargez sur le net, en le prenant pour un document PDF, peut en réalité inclure une infection très dangereuse. Vous êtes-vous déjà demandé comment les adversaires font cela ?

Les virus troyens expliqués

Les virus troyens acquièrent leur nom de l’assaut des Achéens (Grecs) dans la mythologie grecque sur la ville de Troie en Anatolie. Troie est située dans les limites de la ville actuelle de Çanakkale. Selon les récits, il existait un modèle de destrier en bois construit par Ulysse, l’un des rois grecs, pour se débarrasser des surfaces des murs de la ville de Troie. Les soldats se sont cachés à l’intérieur de cette version et ont pénétré dans la ville en privé. Si vous vous posez des questions, un double de ce modèle de cheval se trouve toujours à Çanakkale, en Turquie.

Le cheval de Troie a toujours été synonyme de tromperie et d’innovation en matière de design. Aujourd’hui, cependant, il est considéré comme un logiciel malveillant électronique dont l’unique objectif est de nuire aux systèmes informatiques cibles sans être découvert. Ce virus est appelé un cheval de Troie en raison du concept d’être invisible et de créer des dommages.

Les chevaux de Troie peuvent vérifier les mots de passe, enregistrer sur vidéo les secrets sur lesquels vous appuyez sur votre clavier ou rendre captif l’ensemble de votre ordinateur. Ils sont assez petits pour cette fonction et peuvent également causer de graves dommages.

Qu’est-ce que la méthode RLO ?

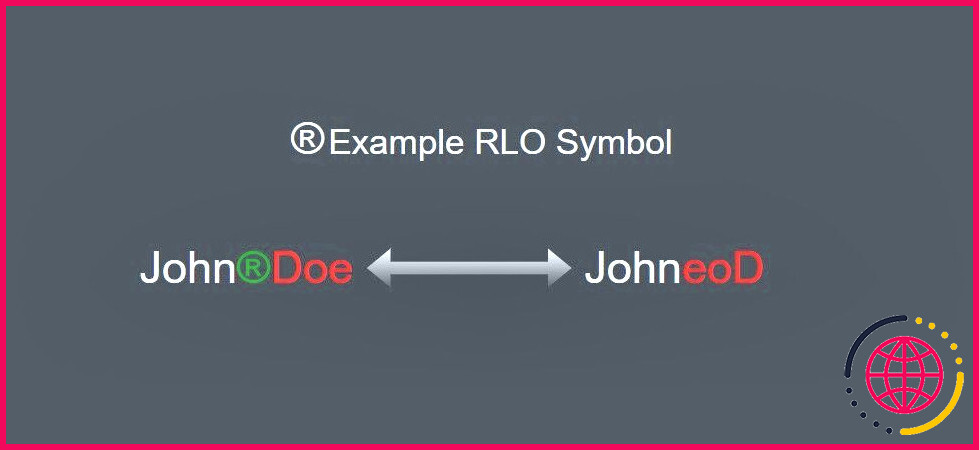

De nombreuses langues peuvent être écrites de droite à gauche, comme l’arabe, l’urdu, ainsi que le persan. Beaucoup d’ennemis utilisent cette nature de langage pour introduire des assauts différents. Un texte qui a du sens et qui est sûr pour vous lorsque vous l’examinez en partant de la gauche peut en réalité être écrit de la droite et décrire un document totalement différent. Vous pouvez utiliser l’approche RLO qui existe dans l’os Windows pour gérer les langues de droite à gauche.

Il existe une personnalité RLO pour cela dans Windows. Dès que vous utilisez ce caractère, votre système informatique va certainement commencer à vérifier le texte de droite à gauche. Les agresseurs qui utilisent ce caractère obtiennent une grande possibilité de dissimuler des noms de fichiers exécutables et des expansions.

Par exemple, supposons que vous aimiez un mot anglais de gauche à droite, lequel mot est Software. Si vous incluez le caractère Windows RLO après la lettre T, tout ce que vous tapez ensuite sera lu de droite à gauche. Par conséquent, votre tout nouveau mot sera Softeraw.

Pour bien mieux le reconnaître, évaluez la mise en page ci-dessous.

Peut-on mettre un cheval de Troie dans un PDF ?

Dans certaines attaques de PDF malveillants, il est possible de placer des exploits ou des manuscrits destructeurs à l’intérieur du PDF. Plusieurs outils et programmes peuvent le faire. En outre, il est possible de le faire en modifiant les codes existants du PDF sans utiliser de programme.

Cependant, la technique RLO est différente. Avec l’approche RLO, les assaillants présentent un EXE existant comme s’il s’agissait d’un PDF pour tromper l’utilisateur cible. Ainsi, seule l’image de l’EXE est modifiée. L’individu cible, quant à lui, ouvre ces données en croyant qu’il s’agit d’un PDF innocent.

Comment utiliser la méthode RLO

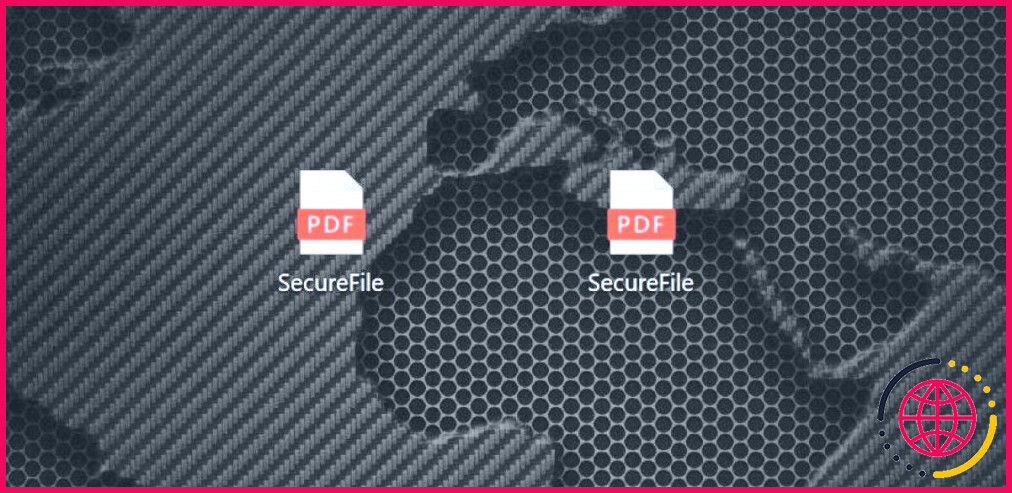

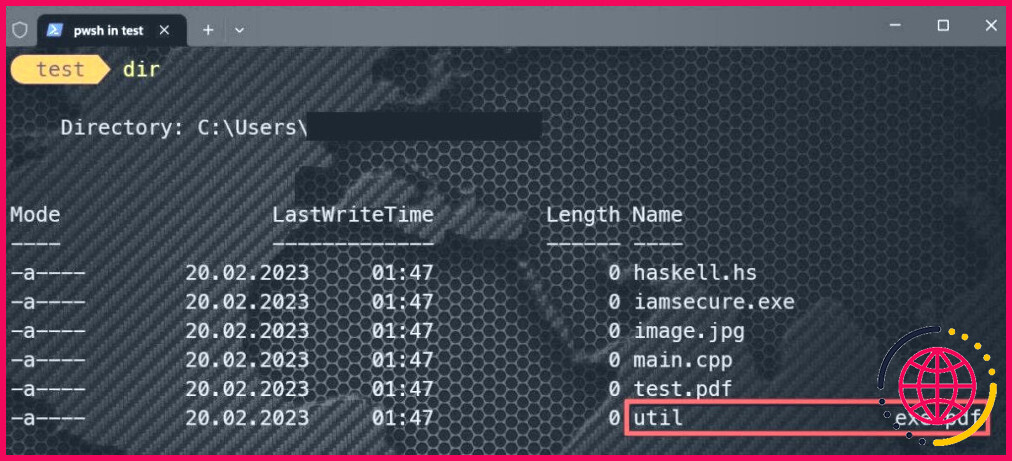

Avant de décrire exactement comment révéler un EXE comme un PDF avec la méthode RLO, évaluez la photo listée ci-dessous. Laquelle de ces données est un PDF ?

Vous ne pouvez pas l’identifier au premier coup d’œil. Au contraire, Y= vous devez regarder les matériaux du fichier. Cependant, dans le cas où vous vous posez des questions, les documents à gauche sont le véritable PDF.

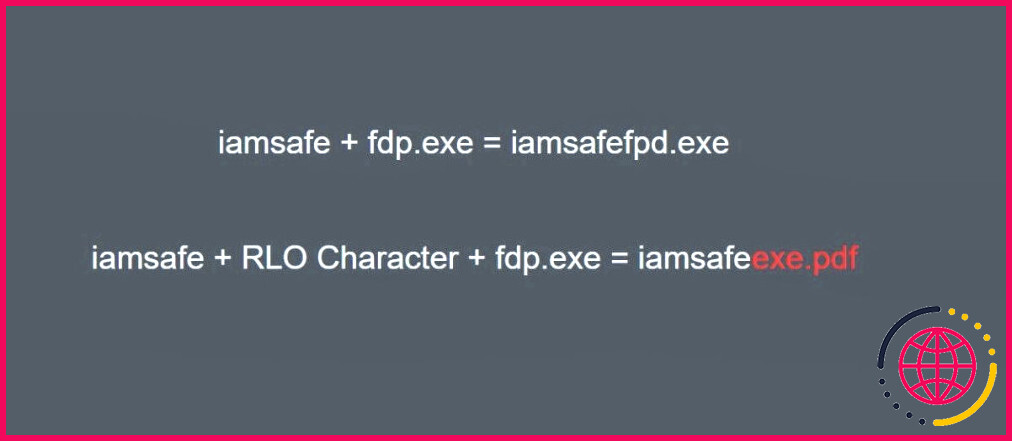

Cette astuce est assez facile à réaliser. Les attaquants composent d’abord un code destructeur et le compilent également. Le code assemblé donne un résultat dans le style exe. Les attaquants transforment le nom ainsi que le symbole de cet EXE et transforment son apparence en PDF. Alors, comment fonctionne le processus de dénomination ?

C’est là que le RLO entre en jeu. A titre d’exemple, signifiez que vous avez effectivement un EXE appelé iamsafefdp. exe. A cette phase, l’ennemi va placer une personnalité RLO entre iamsafe et fdp. exe pour réétiqueter le fichier. Il est assez facile de faire cela dans Windows. Il suffit de faire un clic droit pendant le réétiquetage.

Tout ce que vous devez comprendre ici, c’est qu’après que Windows ait vu la personnalité RLO, il passe en revue de droite à gauche. Le fichier est toujours un EXE. Rien n’a été modifié. Il apparaît juste comme un PDF en apparence.

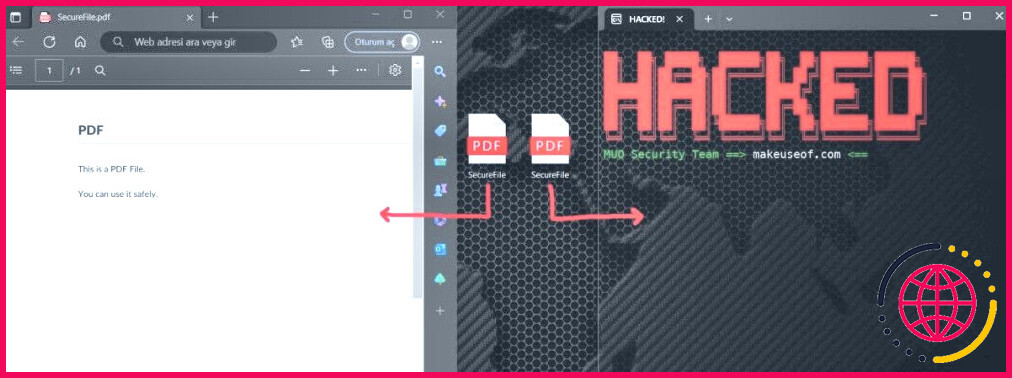

Après cette phase, l’assaillant va certainement changer actuellement le symbole de l’EXE avec un symbole PDF et envoyer ces documents à l’individu cible.

La photo ci-dessous est la solution à notre préoccupation précédente. L’EXE que vous voyez à droite a été produit en utilisant la technique RLO. En apparence, les deux données sont les mêmes, mais leur matériel est entièrement différent.

Comment pouvez-vous vous protéger de ce type d’attaque ?

Comme pour de nombreux problèmes de sécurité, il existe un certain nombre de précautions que vous pouvez prendre avec ce problème de sécurité et de sûreté. La première consiste à utiliser l’option de renommage pour vérifier les données que vous avez l’intention d’ouvrir. Si vous choisissez l’option de renommage, le système d’exploitation Windows sélectionnera instantanément la zone située en dehors de l’expansion des données. Ainsi, le composant non sélectionné sera l’expansion réelle des données. Si vous voyez la disposition EXE dans la partie non-sélectionnée, vous avez besoin de ce fichier.

Vous pouvez de même inspecter si un caractère caché a réellement été inséré en utilisant la ligne de commande. Pour cela, il suffit d’utiliser la fonction dir comme indiqué ci-dessous.

Comme vous pouvez le voir dans la capture d’écran ci-dessus, il y a quelque chose d’inhabituel dans le nom du fichier appelé util. Cela indique qu’il y a quelque chose dont vous devez vous méfier.

Prendre des précautions avant de télécharger un fichier

Comme vous pouvez le voir, même une simple donnée PDF peut faire tomber votre appareil sous le contrôle d’ennemis. C’est pourquoi vous ne devriez pas télécharger tous les documents que vous voyez sur Internet. Peu importe à quel point vous pensez qu’ils sont sûrs, reconsidérez constamment la situation.

Avant de télécharger et d’installer une donnée, il existe plusieurs mesures préventives que vous pouvez prendre. Tout d’abord, vous devez vous assurer que le site web à partir duquel vous téléchargez et installez est réputé. Vous pouvez examiner les données que vous allez certainement télécharger ultérieurement sur Internet. Si vous vous assurez de chaque petite chose, c’est tout à fait approximativement à vous de faire ce choix.

S’abonner à notre e-newsletter

Comment fonctionne le virus Trojan ?

Un cheval de Troie (Trojan) est un type de logiciel malveillant qui se déguise en code ou logiciel légitime. Une fois à l’intérieur du réseau, les attaquants sont en mesure d’effectuer toute action qu’un utilisateur légitime pourrait effectuer, comme exporter des fichiers, modifier des données, supprimer des fichiers ou altérer de toute autre manière le contenu de l’appareil.

Quel est un exemple de logiciel malveillant de type cheval de Troie ?

Les exemples de chevaux de Troie govware comprennent les MiniPanzer et MegaPanzer suisses et le « cheval de Troie d’État » allemand surnommé R2D2. Le govware allemand fonctionne en exploitant des failles de sécurité inconnues du grand public et en accédant aux données des smartphones avant qu’elles ne soient cryptées par d’autres applications.

Comment un virus de type cheval de Troie infecte-t-il un ordinateur ?

Comment fonctionne un virus de type cheval de Troie ? Les chevaux de Troie infectent un appareil en incitant son utilisateur à télécharger un logiciel apparemment inoffensif qui contient des codes malveillants. Une fois téléchargé, installé et lancé, le code malveillant s’exécute.

Quel est un exemple concret de cheval de Troie ?

Voici un exemple de la façon dont un cheval de Troie pourrait être utilisé pour infecter un ordinateur personnel : La victime reçoit un courriel d’apparence officielle avec une pièce jointe. La pièce jointe contient un code malveillant qui est exécuté dès que la victime clique sur la pièce jointe.