Qu’est-ce que le moindre privilège en sécurité informatique ?

Le principe du moindre privilège (POLP), un concept important en matière de sécurité informatique, est la pratique consistant à limiter les droits d’accès des utilisateurs au strict minimum des autorisations dont ils ont besoin pour effectuer leur travail.

À cet égard, qu’est-ce que le modèle de sécurité du moindre privilège ?

Le principe du moindre privilège (PoLP ; également connu sous le nom de principe de la moindre autorité) est un concept important en matière de sécurité informatique, favorisant des privilèges minimaux du profil de l’utilisateur sur les ordinateurs, en fonction des nécessités du travail des utilisateurs.

On peut également se demander quel est un exemple de moindre privilège ?

Un exemple classique de ceci est les applications de lampe de poche. Ces applications ne font qu’allumer et éteindre la LED de l’appareil, et ne nécessitent donc pas d’accéder aux informations du téléphone telles que la localisation, les contacts, les appels ou les SMS. Dans ce cas, le principe du moindre privilège devrait également jouer un rôle prépondérant.

Ainsi, pourquoi le moindre privilège est-il important pour la sécurité du système ?

Le principe du moindres privilèges fonctionne en autorisant uniquement un accès suffisant pour effectuer le travail requis. Dans un environnement informatique, l’adhésion au principe du moindre privilège réduit le risque que des attaquants accèdent à des systèmes critiques ou à des données sensibles en compromettant un compte utilisateur, un dispositif ou une application de bas niveau.

Quel type de contrôle est le moindre privilège ?

Le principe du moindres privilèges stipule qu’un sujet ne doit recevoir que les privilèges dont il a besoin pour accomplir sa tâche. Si un sujet n’a pas besoin d’un droit d’accès, le sujet ne devrait pas avoir ce droit. En outre, la fonction du sujet (par opposition à son identité) devrait contrôler l’attribution des droits.

Comment mettre en œuvre le moindre privilège ?

Comment mettre en œuvre avec succès le principe du moindre privilège

- #1 Impliquer toutes les parties prenantes lors de la définition des niveaux d’accès aux privilèges. Pour obtenir l’acceptation de l’ensemble de l’entreprise et comprendre correctement les niveaux d’accès au(x) système(s) en question, vous devrez impliquer pleinement toutes les parties prenantes.

- #2 Adoptez une approche basée sur les rôles.

- #3 Définissez un processus de révision.

Quelle est la différence entre le moindre privilège et le besoin de savoir ?

Le besoin de savoir signifie que l’utilisateur a une raison légitime d’accéder à quelque chose. Le moindre privilège peut alors être mis en œuvre pour limiter cet accès et limiter ce que l’utilisateur peut faire avec cette chose. Donnez à l’utilisateur le moins de privilège dont il a besoin pour faire son besoin .

Quels sont les principes de base de la sécurité ?

Figure 3.1 Les principes fondamentaux de la sécurité sont la confidentialité , la intégrité et la disponibilité. La triade de la CIA comprend tous les principes sur lesquels repose tout programme de sécurité. Selon la nature des actifs informationnels, certains de ces principes peuvent avoir des degrés d’importance variables dans votre environnement.

Quel est le sens de moins privilégié ?

: avoir moins d’argent, d’éducation, etc. que les autres personnes dans une société : avoir moins d’avantages, de privilèges , et d’opportunités que la plupart des gens : pauvre ou défavorisé. Voir la définition complète de underprivileged dans l’English Language Learners Dictionary .

Que signifie POLP ?

principe du moindre privilège

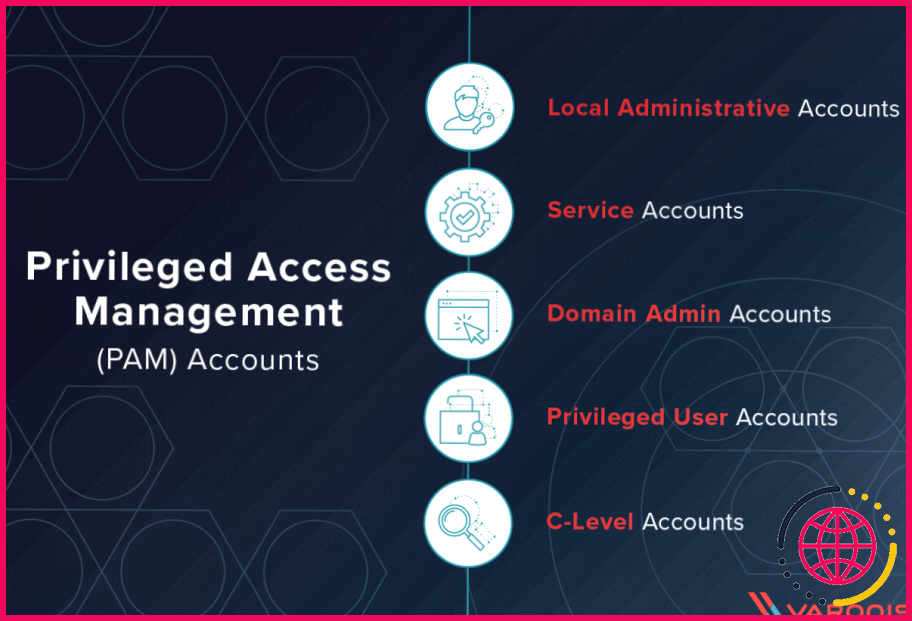

Qu’est-ce que l’accès privilégié des utilisateurs ?

Un utilisateur privilégié est une personne qui a un accès administratif à des systèmes critiques. Par exemple, la personne qui peut configurer et supprimer des comptes de messagerie sur un serveur Microsoft Exchange est un utilisateur privilégié . C’est pourquoi même l’ accès de confiance doit être contrôlé et surveillé.

Comment Active Directory assure-t-il le principe du moindre privilège ?

En théorie, le principe est simple. Il stipule qu’un administrateur, un point d’extrémité ou un utilisateur général ne doit avoir accès qu’aux emplacements du réseau dont il a besoin pour accomplir une tâche – ni plus, ni moins. Par exemple, un administrateur de domaine ne devrait avoir accès qu’aux domaines avec lesquels il travaille activement au quotidien.

Pourquoi une entreprise devrait-elle envisager un modèle administratif de moindre privilège ?

Plus un utilisateur, un compte ou un processus accumule de privilèges , plus le potentiel d’abus, d’exploitation ou d’erreur est élevé. La mise en œuvre du moins de privilèges réduit non seulement la probabilité qu’une violation se produise en premier lieu, mais elle contribue à limiter la portée d’une violation doit .

un se produisent.

Lequel des énoncés suivants est correct pour le principe du moindre privilège ?

En sécurité de l’information, en informatique et dans d’autres domaines, le principe du moindre privilège (PoLP), également appelé principe du privilège minimal ou principe de la moindre autorité, exige que dans une couche d’abstraction particulière d’un environnement informatique, chaque module (tel qu’un processus, un utilisateur ou un programme,

Qu’est-ce que le principe du moindre privilège coursera ?

Principe du moindre privilège : Un système ne doit pouvoir accéder qu’aux informations dont il a besoin pour remplir ses fonctions. Créez des interfaces qui indiquent clairement avec quel logiciel l’utilisateur interagit et fournit des informations. Assurez-vous que les utilisateurs savent quelle autorité ils détiennent.

Pourquoi le glissement de privilège pose-t-il un risque pour la sécurité ?

Le glissement de privilèges se produit souvent lorsqu’un employé change de responsabilités professionnelles au sein de l’organisation et se voit accorder de nouveaux privilèges . Privilege creep , qui est un problème courant dans les organisations informatiques de toutes tailles, crée un double risque de sécurité .

Qu’est-ce que le principe du moindre privilège quizlet ?

Les privilèges comprennent à la fois les droits et les permissions. Les deux limitent l’accès des utilisateurs et des sujets à seulement ce dont ils ont besoin. Le principe du moindre privilège dicte que les utilisateurs ne doivent recevoir que le niveau d’accès dont ils ont besoin pour leur travail et la question n’indique pas que les nouveaux utilisateurs ont besoin d’un quelconque accès.

Qu’est-ce que le privilège informatique ?

En informatique , le privilège est défini comme la délégation d’autorité pour exécuter des fonctions pertinentes pour la sécurité sur un système informatique . Les utilisateurs qui se sont vus déléguer des niveaux de contrôle supplémentaires sont appelés privilégiés . Les utilisateurs qui ne disposent pas de la plupart des privilèges sont définis comme des utilisateurs non privilégiés, réguliers ou normaux.

Qu’est-ce qu’une attaque par escalade de privilèges ?

Une attaque par escalade de privilèges est un type d’intrusion dans un réseau qui tire parti d’erreurs de programmation ou de défauts de conception pour accorder à l’attaquant un accès élevé au réseau et à ses données et applications associées. Il existe deux types d’escalade de privilèges : verticale et horizontale.

Quel terme Microsoft utilise-t-il pour décrire un compte utilisateur qui met en œuvre le principe du moindre privilège ?

Lorsqu’ils sont appliqués aux utilisateurs , les termes d’accès du moindre utilisateur ou de moins – compte d’utilisateur privilégié (LUA) sont également utilisés , faisant référence au concept selon lequel tous les comptes d’utilisateurs à tout moment devraient fonctionner avec le moins de privilèges possible, et également lancer des applications avec le moins de privilèges possible.

Qu’est-ce que la médiation complète ?

Le principe de médiation complète exige que tous les accès aux objets soient vérifiés pour s’assurer qu’ils sont autorisés. Chaque fois qu’un sujet tente de lire un objet, le système d’exploitation doit médiatiser l’action. Tout d’abord, il détermine si le sujet peut lire l’objet. Si c’est le cas, il fournit les ressources pour que la lecture ait lieu.

Quel est le principe du modèle de contrôle d’accès du moindre privilège CCNA ?

L’utilisateur accès aux données est basé sur les attributs de l’objet. Explication : Le principe du moindre privilège est un modèle de contrôle d’accès qui spécifie une approche limitée et selon les besoins de l’utilisateur accès aux données.

#1 Impliquer toutes les parties prenantes lors de la définition des niveaux d'accès aux privilèges. Pour obtenir l'acceptation de l'ensemble de l'entreprise et comprendre correctement les niveaux d'accès au(x) système(s) en question, vous devrez impliquer pleinement toutes les parties prenantes. #2 Adoptez une approche basée sur les rôles. #3 Définissez un processus de révision. " } }, {"@type": "Question","name": " Quelle est la différence entre le moindre privilège et le besoin de savoir ? ","acceptedAnswer": {"@type": "Answer","text": " Le besoin de savoir signifie que l'utilisateur a une raison légitime d'accéder à quelque chose. Le moindre privilège peut alors être mis en œuvre pour limiter cet accès et limiter ce que l'utilisateur peut faire avec cette chose. Donnez à l'utilisateur le moins de privilège dont il a besoin pour faire son besoin." } }, {"@type": "Question","name": " Quels sont les principes de base de la sécurité ? ","acceptedAnswer": {"@type": "Answer","text": " Figure 3.1 Les principes fondamentaux de la sécurité sont la confidentialité, la intégrité et la disponibilité. La triade de la CIA comprend tous les principes sur lesquels repose tout programme de sécurité. Selon la nature des actifs informationnels, certains de ces principes peuvent avoir des degrés d'importance variables dans votre environnement." } }, {"@type": "Question","name": " Quel est le sens de moins privilégié ? ","acceptedAnswer": {"@type": "Answer","text": " : avoir moins d'argent, d'éducation, etc. que les autres personnes dans une société : avoir moins d'avantages, de privilèges, et d'opportunités que la plupart des gens : pauvre ou défavorisé. Voir la définition complète de underprivileged dans l'English Language Learners Dictionary." } }, {"@type": "Question","name": "Qu'est-ce que l'accès privilégié des utilisateurs ? ","acceptedAnswer": {"@type": "Answer","text": " Un utilisateur privilégié est une personne qui a un accès administratif à des systèmes critiques. Par exemple, la personne qui peut configurer et supprimer des comptes de messagerie sur un serveur Microsoft Exchange est un utilisateur privilégié. C'est pourquoi même l'accès de confiance doit être contrôlé et surveillé." } }, {"@type": "Question","name": " Comment Active Directory assure-t-il le principe du moindre privilège ? ","acceptedAnswer": {"@type": "Answer","text": " En théorie, le principe est simple. Il stipule qu'un administrateur, un point d'extrémité ou un utilisateur général ne doit avoir accès qu'aux emplacements du réseau dont il a besoin pour accomplir une tâche - ni plus, ni moins. Par exemple, un administrateur de domaine ne devrait avoir accès qu'aux domaines avec lesquels il travaille activement au quotidien." } }, {"@type": "Question","name": " Pourquoi une entreprise devrait-elle envisager un modèle administratif de moindre privilège ? ","acceptedAnswer": {"@type": "Answer","text": " Plus un utilisateur, un compte ou un processus accumule de privilèges, plus le potentiel d'abus, d'exploitation ou d'erreur est élevé. La mise en œuvre du moins de privilèges réduit non seulement la probabilité qu'une violation se produise en premier lieu, mais elle contribue à limiter la portée d'une violation doit." } }, {"@type": "Question","name": " Lequel des énoncés suivants est correct pour le principe du moindre privilège ? ","acceptedAnswer": {"@type": "Answer","text": " En sécurité de l'information, en informatique et dans d'autres domaines, le principe du moindre privilège (PoLP), également appelé principe du privilège minimal ou principe de la moindre autorité, exige que dans une couche d'abstraction particulière d'un environnement informatique, chaque module (tel qu'un processus, un utilisateur ou un programme," } }, {"@type": "Question","name": " Qu'est-ce que le principe du moindre privilège coursera ? ","acceptedAnswer": {"@type": "Answer","text": " Principe du moindre privilège : Un système ne doit pouvoir accéder qu'aux informations dont il a besoin pour remplir ses fonctions. Créez des interfaces qui indiquent clairement avec quel logiciel l'utilisateur interagit et fournit des informations. Assurez-vous que les utilisateurs savent quelle autorité ils détiennent." } }, {"@type": "Question","name": " Pourquoi le glissement de privilège pose-t-il un risque pour la sécurité ? ","acceptedAnswer": {"@type": "Answer","text": " Le glissement de privilèges se produit souvent lorsqu'un employé change de responsabilités professionnelles au sein de l'organisation et se voit accorder de nouveaux privilèges. Privilege creep, qui est un problème courant dans les organisations informatiques de toutes tailles, crée un double risque de sécurité." } }, {"@type": "Question","name": " Qu'est-ce que le principe du moindre privilège quizlet ? ","acceptedAnswer": {"@type": "Answer","text": " Les privilèges comprennent à la fois les droits et les permissions. Les deux limitent l'accès des utilisateurs et des sujets à seulement ce dont ils ont besoin. Le principe du moindre privilège dicte que les utilisateurs ne doivent recevoir que le niveau d'accès dont ils ont besoin pour leur travail et la question n'indique pas que les nouveaux utilisateurs ont besoin d'un quelconque accès." } }, {"@type": "Question","name": " Qu'est-ce que le privilège informatique ? ","acceptedAnswer": {"@type": "Answer","text": " En informatique, le privilège est défini comme la délégation d'autorité pour exécuter des fonctions pertinentes pour la sécurité sur un système informatique. Les utilisateurs qui se sont vus déléguer des niveaux de contrôle supplémentaires sont appelés privilégiés. Les utilisateurs qui ne disposent pas de la plupart des privilèges sont définis comme des utilisateurs non privilégiés, réguliers ou normaux." } }, {"@type": "Question","name": " Qu'est-ce qu'une attaque par escalade de privilèges ? ","acceptedAnswer": {"@type": "Answer","text": " Une attaque par escalade de privilèges est un type d'intrusion dans un réseau qui tire parti d'erreurs de programmation ou de défauts de conception pour accorder à l'attaquant un accès élevé au réseau et à ses données et applications associées. Il existe deux types d'escalade de privilèges : verticale et horizontale." } }, {"@type": "Question","name": " Quel terme Microsoft utilise-t-il pour décrire un compte utilisateur qui met en œuvre le principe du moindre privilège ? ","acceptedAnswer": {"@type": "Answer","text": " Lorsqu'ils sont appliqués aux utilisateurs, les termes d'accès du moindre utilisateur ou de moins-compte d'utilisateur privilégié (LUA) sont également utilisés, faisant référence au concept selon lequel tous les comptes d'utilisateurs à tout moment devraient fonctionner avec le moins de privilèges possible, et également lancer des applications avec le moins de privilèges possible." } }, {"@type": "Question","name": " Qu'est-ce que la médiation complète ? ","acceptedAnswer": {"@type": "Answer","text": " Le principe de médiation complète exige que tous les accès aux objets soient vérifiés pour s'assurer qu'ils sont autorisés. Chaque fois qu'un sujet tente de lire un objet, le système d'exploitation doit médiatiser l'action. Tout d'abord, il détermine si le sujet peut lire l'objet. Si c'est le cas, il fournit les ressources pour que la lecture ait lieu." } }] }