Comment patcher la vulnérabilité PwnKit du serveur Linux CVE-2021-4034

La sécurité des serveurs Linux est d’une importance capitale dans l’environnement numérique actuel où les cybermenaces évoluent constamment. L’une de ces vulnérabilités critiques nécessitant une action immédiate est la vulnérabilité PwnKit, identifiée comme CVE-2021-4034.

Examinons la nature de cette vulnérabilité, son impact potentiel sur les serveurs Linux et, surtout, les moyens de patcher et de sécuriser efficacement votre serveur Linux contre cette menace.

Qu’est-ce que la vulnérabilité PwnKit CVE-2021-4034 ?

La vulnérabilité PwnKit (CVE-2021-4034) est une vulnérabilité critique qui affecte les serveurs Linux, en particulier ceux qui utilisent des versions obsolètes du noyau.

En raison de cette vulnérabilité, des acteurs malveillants peuvent exécuter du code arbitraire sur des appareils Linux et obtenir un accès non autorisé au système. Bien entendu, cela conduit à des violations potentielles de données et à des interruptions de service.

Quelles sont les précautions à prendre ?

La première ligne de défense contre les menaces potentielles consiste à s’assurer que votre serveur Linux est régulièrement mis à jour avec les derniers correctifs de sécurité.

La mise à jour de votre système est l’une des mesures les plus importantes que vous puissiez prendre pour combler les vulnérabilités connues et empêcher les cyberattaquants de les exploiter.

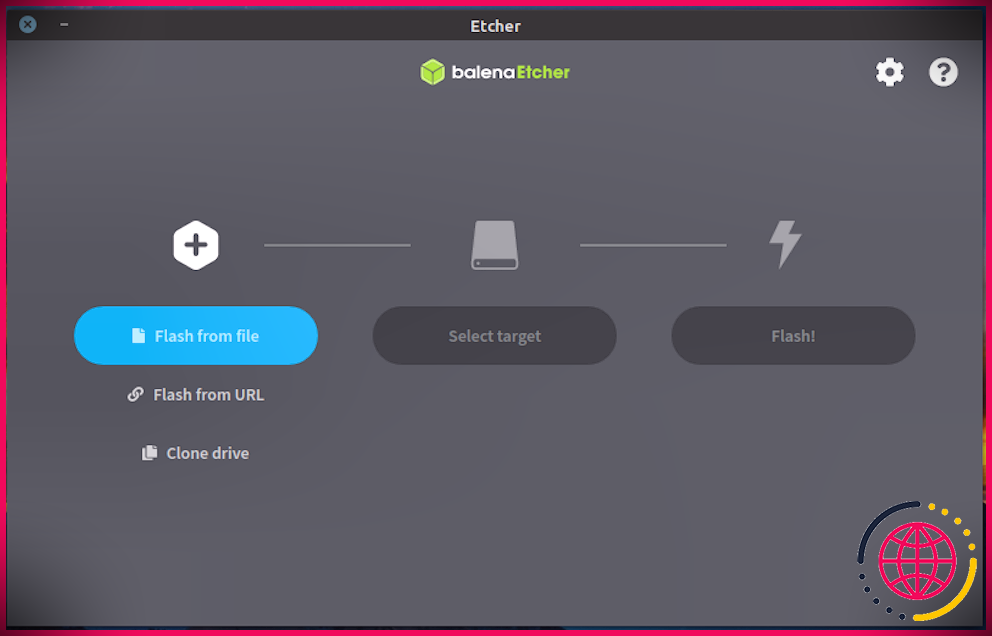

Si vous avez des problèmes pour mettre à jour votre noyau, vous pouvez utiliser une solution de contournement. Cela nécessite une petite manipulation pour pkexec. Le but principal de ce processus sera de faire un arrangement d’autorisation dans le fichier SUID programme racine appelé pkexec.

SUID permet aux utilisateurs normaux d’effectuer certaines opérations et fichiers avec des privilèges que seul l’utilisateur root peut faire. Ainsi, si vous bloquez l’utilisation de pkexec par une personne malveillante, vous vous débarrasserez de cette faille de sécurité.

Pour ce faire, assurez-vous d’abord que vous avez mis à jour votre système :

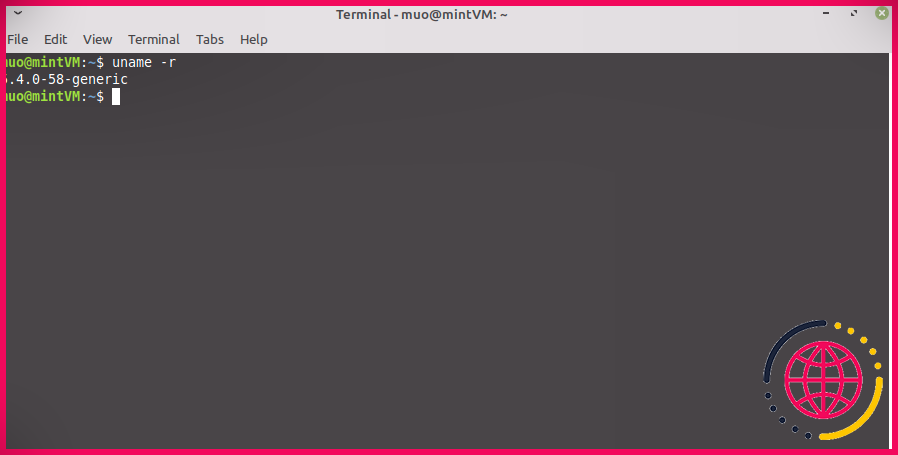

Sur Arch Linux :

Sur Fedora et RHEL :

Vous devez ensuite modifier les privilèges des utilisateurs pour supprimer le SUID dans pkexec. Tout ce que vous avez à faire est d’exécuter la commande suivante :

Cette méthode constitue une solution temporaire. Pour une protection vraiment forte, vous ne devez pas faire échouer vos mises à jour.

Comment protéger les serveurs contre les vulnérabilités du noyau Linux ?

Maintenir votre noyau Linux à jour est l’un des moyens les plus efficaces de vous protéger contre les vulnérabilités connues. Les principales distributions Linux publient des correctifs de sécurité et des mises à jour pour corriger immédiatement les vulnérabilités identifiées. Vérifiez donc régulièrement la présence de mises à jour et appliquez-les sans tarder.

Il est également nécessaire de configurer un pare-feu solide et des mécanismes de contrôle d’accès pour minimiser le risque d’accès non autorisé et d’exploitation des vulnérabilités du noyau. En appliquant avec diligence les mises à jour de sécurité et en utilisant des contrôles d’accès robustes, vous pouvez augmenter de manière significative la sécurité de votre noyau Linux et protéger votre système contre les vulnérabilités potentielles.

En surveillant régulièrement les avis de sécurité et en restant informé des dernières menaces, vous pourrez également prendre des mesures en temps utile pour renforcer les défenses de votre système contre les risques émergents.