Tout mettre à jour : cette vulnérabilité WebP critique affecte les principaux navigateurs et applications

Une vulnérabilité critique dans le codec WebP a été découverte, obligeant les principaux navigateurs à accélérer les mises à jour de sécurité. Cependant, l’utilisation généralisée du même code de rendu WebP signifie que d’innombrables applications sont également affectées, jusqu’à ce qu’elles publient des correctifs de sécurité.

Qu’est-ce que la vulnérabilité CVE-2023-4863 ? Quelle est sa gravité ? Et que pouvez-vous faire ?

Qu’est-ce que la vulnérabilité WebP CVE-2023-4863 ?

Le problème dans le codec WebP a été nommé CVE-2023-4863. La racine se trouve dans une fonction spécifique du code de rendu WebP (le « BuildHuffmanTable »), ce qui rend le codec vulnérable aux débordements de la mémoire tampon du tas.

Une surcharge de la mémoire tampon se produit lorsqu’un programme écrit plus de données dans une mémoire tampon qu’elle n’est conçue pour en contenir. Dans ce cas, il est possible d’écraser la mémoire adjacente et de corrompre les données. Pire encore, les pirates informatiques peuvent exploiter les débordements de mémoire tampon pour prendre le contrôle de systèmes et d’appareils à distance.

Les pirates peuvent cibler des applications connues pour leurs vulnérabilités en matière de débordement de mémoire tampon et leur envoyer des données malveillantes. Par exemple, ils peuvent télécharger une image WebP malveillante qui déploie du code sur l’appareil de l’utilisateur lorsqu’il la visualise dans son navigateur ou dans une autre application.

Ce type de vulnérabilité existant dans un code aussi largement utilisé que le codec WebP est un problème sérieux. Outre les principaux navigateurs, d’innombrables applications utilisent le même codec pour rendre les images WebP. À ce stade, la vulnérabilité CVE-2023-4863 est trop répandue pour que nous puissions en connaître l’ampleur réelle, et le nettoyage sera fastidieux.

Est-il possible d’utiliser mon navigateur préféré en toute sécurité ?

Oui, la plupart des grands navigateurs ont déjà publié des mises à jour pour résoudre ce problème. Ainsi, tant que vous mettez à jour vos applications avec la dernière version, vous pouvez naviguer sur le web comme d’habitude. Google, Mozilla, Microsoft, Brave et Tor ont tous publié des correctifs de sécurité et d’autres l’auront probablement fait au moment où vous lirez ces lignes.

Les mises à jour contenant des correctifs pour cette vulnérabilité spécifique sont :

- Chrome : Version 116.0.5846.187 (Mac / Linux) ; version 116.0.5845.187/.188 (Windows)

- Firefox : Firefox 117.0.1 ; Firefox ESR 115.2.1 ; Thunderbird 115.2.2

- Edge : Edge version 116.0.1938.81

- Brave : Brave version 1.57.64

- Tor : Navigateur Tor 12.5.4

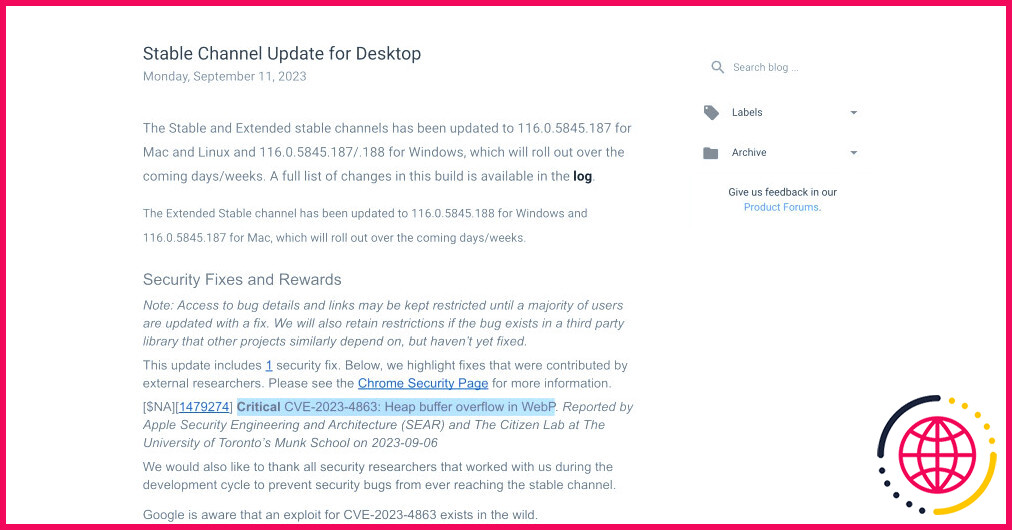

Si vous utilisez un autre navigateur, vérifiez les dernières mises à jour et recherchez des références spécifiques à la vulnérabilité CVE-2023-4863 de débordement de mémoire tampon dans WebP. Par exemple, l’annonce de la mise à jour de Chrome comprend la référence suivante : « Critique CVE-2023-4863 : Débordement de la mémoire tampon du tas dans WebP ».

Si vous ne trouvez pas de référence à cette vulnérabilité dans la dernière version de votre navigateur préféré, passez à l’un des navigateurs énumérés ci-dessus jusqu’à ce qu’un correctif soit publié pour le navigateur de votre choix.

Puis-je utiliser mes applications préférées en toute sécurité ?

C’est ici que les choses se compliquent. Malheureusement, la vulnérabilité CVE-2023-4863 WebP affecte également un nombre inconnu d’applications. Tout d’abord, tout logiciel utilisant la bibliothèque libwebp est affecté par cette vulnérabilité, ce qui signifie que chaque fournisseur devra publier ses propres correctifs de sécurité.

Pour compliquer les choses, cette vulnérabilité est intégrée dans de nombreux frameworks populaires utilisés pour créer des applications. Dans ce cas, les cadres doivent d’abord être mis à jour, puis les fournisseurs de logiciels qui les utilisent doivent passer à la version la plus récente pour protéger leurs utilisateurs. Il est donc très difficile pour l’utilisateur moyen de savoir quelles applications sont concernées et lesquelles ont résolu le problème.

Les applications touchées comprennent Microsoft Teams, Slack, Skype, Discord, Telegram, 1Password, Signal, LibreOffice et la suite Affinity – parmi tant d’autres.

1Password a publié une mise à jour pour résoudre le problème, bien que sa page d’annonce contienne une faute de frappe pour l’identifiant de la vulnérabilité CVE-2023-4863 (qui se termine par -36, au lieu de -63). Apple a également publié un correctif de sécurité pour macOS qui semble résoudre le même problème, mais qui n’y fait pas référence de manière spécifique. De même, Slack a publié une mise à jour de sécurité le 12 septembre (version 4.34.119), mais elle ne fait pas référence à la CVE-2023-4863.

Mettez tout à jour et procédez avec prudence

En tant qu’utilisateur, la seule chose que vous puissiez faire pour remédier à la vulnérabilité CVE-2023-4863 WebP Codex est de tout mettre à jour. Commencez par tous les navigateurs que vous utilisez, puis passez à vos applications les plus importantes.

Vérifiez les dernières versions de toutes les applications que vous pouvez utiliser et recherchez des références spécifiques à l’identifiant CVE-2023-4863. Si vous ne trouvez pas de références à cette vulnérabilité dans les dernières notes de version, envisagez de passer à une solution de remplacement sécurisée jusqu’à ce que votre application préférée corrige le problème. Si ce n’est pas possible, recherchez les mises à jour de sécurité publiées après le 12 septembre et mettez-les à jour dès que de nouveaux correctifs de sécurité sont publiés.

Cela ne garantit pas que le problème CVE-2023-4863 soit résolu, mais c’est la meilleure solution de repli dont vous disposez à ce stade.

WebP : une bonne solution avec une mise en garde

Google a lancé WebP en 2010 pour accélérer le rendu des images dans les navigateurs et autres applications. Le format fournit une compression avec et sans perte qui peut réduire la taille des fichiers d’image d’environ 30 % tout en conservant une qualité perceptible.

Du point de vue des performances, WebP est une bonne solution pour réduire les temps de rendu. Cependant, il s’agit également d’un exemple de mise en garde contre le fait de privilégier un aspect spécifique des performances par rapport à d’autres, à savoir la sécurité. Lorsqu’un développement mal conçu rencontre une adoption généralisée, cela crée une tempête parfaite pour les vulnérabilités de la source. Et avec l’augmentation des exploits de type « zero-day », les entreprises comme Google doivent améliorer leur jeu ou les développeurs devront examiner les technologies de plus près.