Comment utiliser hashcat pour cracker des hachages sous Linux

Vous êtes novice dans le domaine du nom de domaine de la cybersécurité ? Voulez-vous vous mettre du côté de l’offenseur ? En tant qu’équipe rouge, vous découvrez de nombreuses stratégies ainsi que des techniques qui vous aident à mener à bien les activités de la chaîne de cyber-kill. L’un de ces travaux est l’augmentation des privilèges, où vous acquérez des hachages de mot de passe.

hashcat est un appareil efficace et flexible qui force brutalement les informations d’identification enregistrées à l’aide de hachages reconnus en exécutant différents modes de frappe. L’article couvre cette énergie de fracturation des mots de passe utilisée par les testeurs d’intrusion, les administrateurs système, les espions ou les cyberpunks pour localiser les mots de passe.

Que sont les hachages ?

Le hachage est une fonction mathématique unidirectionnelle ou un identifiant spécial qui renvoie un résultat de longueur fixe, quelle que soit la taille/longueur de l’entrée. Par conséquent, il s’agit d’un processus irréparable qui n’a pas besoin d’un élément vital comme dans le cryptage pour déterminer la valeur du hachage.

La fonction la plus courante du hachage est de garantir la stabilité des informations contre la falsification lors de la transmission des données. Les propriétés résidentielles ou commerciales du hachage sont les suivantes :

- Offre un calcul rapide

- Les bonnes formules évitent exactement la même sortie pour différentes entrées

- Ils ont un caractère déterministe

- De petits changements dans l’entrée influencent de manière significative la valeur de hachage du résultat

Pourquoi utiliser hashcat ?

hashcat est une énergie multithread qui vous permet de configurer le nombre de chaînes et la mise en œuvre de la limitation en fonction des préoccupations. Il supporte plus de 300 algorithmes de hachage tels que MD4, MD5, SHA1, SHA512, bcrypt, HMAC-SHA512, NTLM, MySQL, WHIRLPOOL, parmi plusieurs autres. Il est proposé pour tous les types de systèmes d’exploitation, comprenant Windows, Linux, Unix, ainsi que BSD.

Façons de cracker les hachages de mot de passe à l’aide de hashcat

hashcat fournit une gamme de paramètres de frappe (combinateur, basé sur des règles, devinette de force brute, croisement, ainsi que des attaques de thésaurus) pour offrir une bien meilleure protection. Voici une explication de certaines grèves que hashcat utilise pour casser les mots de passe hachés :

- Frappe brutale : Un assaut par force brute utilise tous les mélanges de personnalités possibles pour déterminer le mot de passe spécifique. Néanmoins, il a une contrainte de longueur de mot de passe optimale et également de variété de caractères. De plus, un degré sophistiqué d’agression par force brute peut également augmenter le temps en faisant des présomptions de complexité. Par exemple, une technique sophistiquée de force brute peut supposer que la première personnalité est plus susceptible d’être une instance supérieure et que des chiffres doivent probablement apparaître à la fin d’un mot de passe, et ainsi de suite.

- Attaque de dictionnaire : Une attaque par dictionnaire utilise une liste précalculée de mots de passe en fonction des informations recueillies autour de la cible ou d’un modèle observé chez les clients. Pour cette raison, il prend certains mots de passe les plus fréquemment utilisés et leur ajoute quelques permutations pour augmenter la plage.

- Grève hybride : L’hybride est une combinaison des attaques décrites ci-dessus, car il vérifie si le mot de passe est « craquable » au moyen d’un assaut par dictionnaire et poursuit la stratégie de la force brute, si ce n’est pas possible.

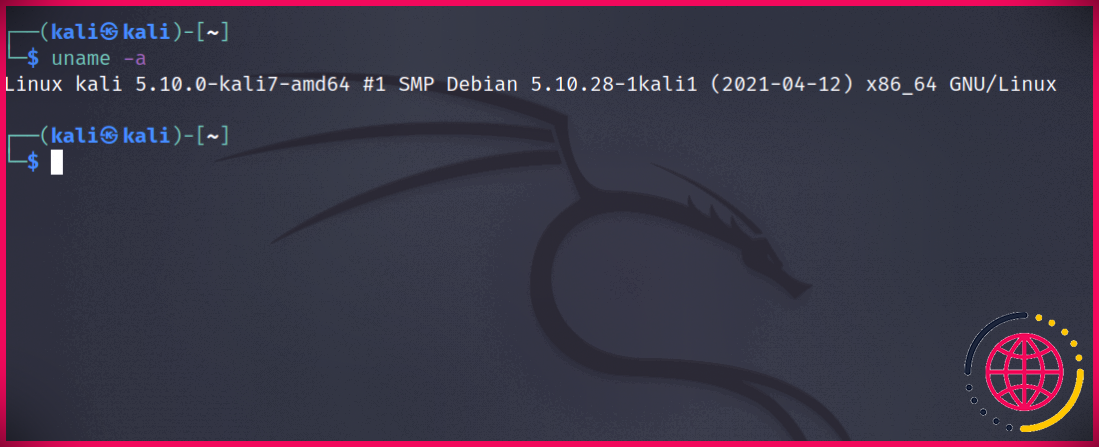

Comment installer hashcat sur Linux

hashcat est disponible par défaut dans Kali Linux. Pour le monter sur Ubuntu et Debian :

Sur Fedora, CentOS et diverses autres distributions basées sur RHEL :

Pour configurer hashcat sur Arch Linux :

Après l’installation, utilisez la commande d’assistance pour répertorier toutes les options proposées :

Certains choix de hashcat et leur description sont conformes à :

| – m | Le type de hachage avec une valeur par défaut de 0, c’est-à-dire le hachage MD5 |

| – une | Type d’assaut, 0 pour un coup droit, 2 pour une combinaison, ainsi que 3 pour un assaut par force brute |

| -o | Stocke le mot de passe cassé dans un fichier de résultats |

| liste de mots | Nécessite un cours sur la liste de mots de mots de passe pour correspondre ainsi que briser les hachages |

Noter : Avant de traiter avec hashcat, assurez-vous que votre système est conforme à ses exigences de fonctionnement matérielles. Jetez un oeil à la site officiel pour plus d’informations.

Craquer les hachages à partir du fichier / etc / shadow sous Linux

Les données / etc / shadow stockent les valeurs brouillées ou hachées de tous les mots de passe des utilisateurs sous Linux. C’est un document important avec un accès rigoureux aux autorisations; il est ainsi que doit juste être accessible par le compte d’origine.

Par conséquent, si vous rencontrez un compréhensible /etc/ombre fichier avec n’importe quel type de compte d’utilisateur régulier, vous pouvez obtenir la valeur de hachage du compte d’origine et également diviser le hachage du mot de passe en utilisant l’énergie du hashcat.

Pour les fonctions de démonstration, passez au compte racine et développez un nouveau compte client Alice pour comprendre exactement comment fonctionne hashcat :

Créez un mot de passe à l’aide de la commande passwd :

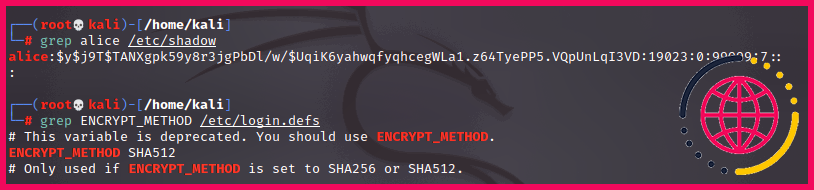

Vérifiez la valeur du mot de passe haché à l’intérieur du /etc/ombre données conformes à :

Sortir:

Le hachage dans le résultat ci-dessus commence par » Alice : » à partir de ; attendez dans un nouveau fichier hacher. SMS .

Tu peux aller à le site internet hashcat pour déterminer le type de fonction de hachage et la valeur de référence connectée. Le mode de hachage SHA512 est généralement identifié par le $ 6$ terme et a une valeur de recommandation de 1800.

Vous pouvez également essayer de trouver la technique de cryptage à l’intérieur du connexion. défs documents :

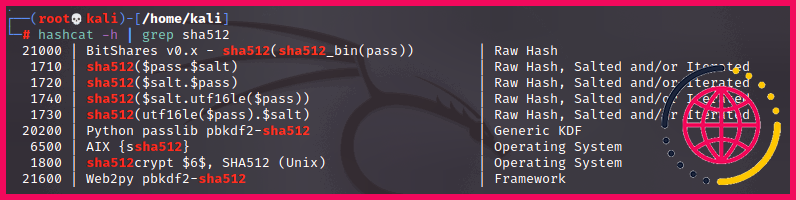

Ensuite, inspectez la valeur associée de la fonction de hachage à l’aide de la commande hashcat comme suit :

Utilisez maintenant l’énergie du hashcat pour casser le hachage avec le – une drapeau pour le mode attaque, – m drapeau pour la valeur de référence de hachage (car il ne prend pas en charge le nom de la fonction de hachage), hacher. SMS cours de fichier, et aussi un cours à la liste de mots rock you. SMS .

Sortir:

Noter : Sur Kali Linux, le rock you. SMS documents est disponible par défaut dans le /usr/share/listes de mots site d’annuaire. Vous pouvez également utiliser d’autres listes de mots en exécutant la commande adhérant à dans le terminal :

Sortir:

Cependant, pour les autres circulations Linux, vous devrez certainement télécharger et installer le rock you. SMS fichier de la base de données GitHub comme étant conforme :

Craquer des mots de passe sous Linux avec hashcat

Un système de vérification fort ne stocke pas les mots de passe des utilisateurs dans un message ordinaire ainsi qu’une vue claire car ils peuvent créer des susceptibilités de protection. Un meilleur dispositif de vérification stocke les mots de passe sous forme de hachages dans des fichiers sûrs et sécurisés et inaccessibles. Cependant, un cookie de mot de passe tel que hashcat est développé pour déchiffrer ou deviner les mots de passe en utilisant divers paramètres de grève.

Cet article détaille les méthodes qu’un testeur d’intrusion doit reconnaître pour casser les mots de passe hachés à l’aide de l’énergie hashcat. En tant qu’équipe rouge, il est nécessaire de reconnaître les méthodes qu’un adversaire peut utiliser pour compromettre les contrôles d’authentification ainsi que de fournir des directives sur la couverture des failles du système.