Quelles sont les 5 étapes du piratage éthique ?

De nombreuses personnes associent simplement le piratage à des objectifs indésirables. Cependant, le piratage éthique est un outil de plus en plus crucial pour améliorer la cybersécurité.

Le piratage éthique implique qu’un spécialiste de la cybersécurité tente d’accéder à un système informatique avec le consentement du propriétaire. De telles circonstances se produisent généralement lorsqu’un client demande à un cyberpunk honnête d’examiner une toute nouvelle application ou un nouveau site Web. Avec cette stratégie, ils peuvent découvrir des problèmes qu’un événement nuisible pourrait plus tard manipuler s’ils ne sont pas résolus. Examinons plus en détail le piratage éthique en examinant ses 5 étapes.

Les 5 étapes du piratage éthique

Le piratage éthique n’est pas une tâche aléatoire où les gens décident d’entrer dans un réseau quelques minutes à l’avance. Voici un dysfonctionnement des étapes qu’une personne doit suivre en tant que pirate honnête.

1. Reconnaissance

C’est la phase de préparation du hack. Cela oblige le pirate à rassembler autant de détails que possible sur la cible. Cette étape consiste en outre en une reconnaissance active et facile. Les cyberpunks éthiques participent de préférence aux deux types.

La reconnaissance active est une stratégie directe où les cyberpunks recherchent des problèmes ainsi que des points d’entrée potentiels. C’est la méthode la plus rapide des deux options de reconnaissance.

La reconnaissance passive se produit sans communication directe avec le réseau ciblé. Au lieu de cela, les cyberpunks l’exécutent en écoutant l’activité du réseau.

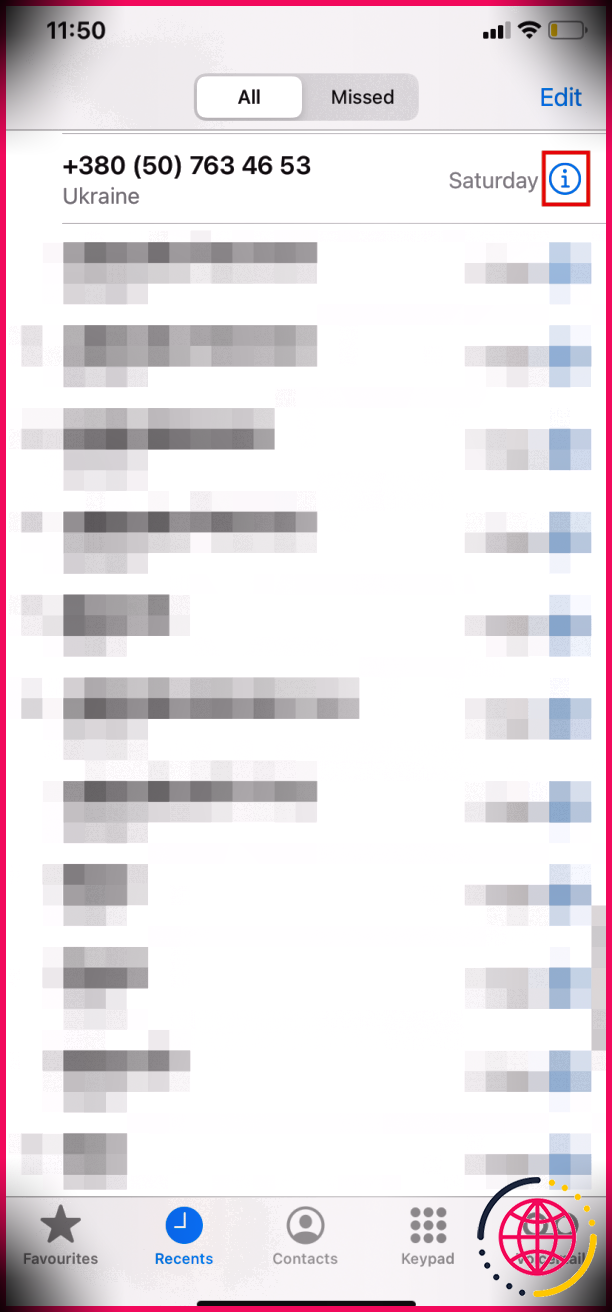

2. Vérification

À ce stade, les pirates utilisent les détails recueillis à l’étape précédente. Ils collectent des sources qu’ils vont exploiter pour augmenter leurs possibilités d’accès au réseau de manière efficace.

Les pirates peuvent collecter des informations sur le système et les utiliser pour créer une carte du cadre du réseau. Ils peuvent ensuite exécuter une vérification de port qui trouve tout type de susceptibilités qu’ils peuvent utiliser pour accéder au réseau.

Beaucoup de gens considèrent l’étape de balayage comme une extension de la reconnaissance active. En effet, cela implique d’utiliser de nombreux appareils sur les données obtenues lors de la toute première étape du piratage honnête.

3. Obtenir l’accès

Il s’agit de la phase de piratage honnête consistant à mettre toutes les informations au travail et à essayer d’entrer dans le réseau. Les individus utilisent diverses approches. Ils peuvent tenter de casser le mot de passe ou de manipuler une partie faiblement cryptée du réseau.

Une fois qu’un cyberpunk moral entre dans le réseau, son objectif suivant est d’acquérir des privilèges d’administrateur. L’obtention des droits légaux de gestionnaire sur un système informatique Windows permet aux individus de faire des ajustements qui peuvent influencer tous les autres clients. Une personne qui les possède peut inclure et également supprimer une application logicielle, régler les paramètres de sécurité et accéder à tous les fichiers d’un équipement.

4. Préserver l’accès

Cette phase pose problème aux cyberpunks qui tentent de conserver l’accès qu’ils ont récemment obtenu. Elle se déroule souvent sur une durée relativement plus longue que les autres phases. Cela est principalement dû au fait que les pirates cherchent à augmenter progressivement leur portée au sein d’un réseau, afin qu’ils puissent continuer à faire des ravages sans être détectés.

Un piratage actuel de la solution nationale irlandaise de santé et de bien-être met en évidence à quel point les cyberpunks malveillants peuvent allonger cette phase. Ils ont frappé le système avec un ransomware, mais y ont eu accès pendant 8 semaines avant de le déployer.

Cependant, les pirates aux intentions dangereuses créent des dommages à l’échelle mondiale. C’est probablement pourquoi la Securities and Exchange Commission (SEC) a pris en considération une politique de cybersécurité, selon cette histoire de Vigilant . Une telle démarche obligerait certainement les entreprises à systématiser leur cybersécurité et à surveiller les risques électroniques.

5. Pistes de traitement/fournir un rapport de vulnérabilité

Il vaut la peine de préciser ici que le piratage malveillant et aussi honnête comprend les 4 actions précédentes, mais la cinquième varie.

Les pirates malveillants restent à l’écart de la détection, ils couvrent donc leurs traces. Ils le font en supprimant ou en modifiant et en améliorant les données de journal, en éliminant tout type de programmes qu’ils ont installés et en dissimulant également toute autre preuve de leur existence sur le réseau.

Cependant, rappelez-vous que les cyberpunks éthiques tentent de cambrioler les réseaux avec autorisation. Il n’est pas nécessaire de brouiller les pistes, même si certains le feront parce qu’ils ont l’intention d’imiter les cyberpunks nuisibles.

Les pirates éthiques terminent leurs efforts en fournissant au client un enregistrement de vulnérabilité. Il détaille tout type de problèmes qui en ont rendu l’accès moins compliqué et propose également des techniques pour renforcer la cybersécurité.

Comment le piratage éthique aide-t-il la cybersécurité ?

Les pirates éthiques aident les clients à découvrir les failles de leurs systèmes avant que les cybercriminels ne le fassent. Une étude de recherche a révélé que les pirates informatiques éthiques ont signalé plus de 66 000 vulnérabilités aux entreprises en 2021. Cela représente une augmentation de 20 % par rapport aux chiffres de 2020.

Une autre étude de recherche a révélé que les pirates éthiques ont en fait été beaucoup plus pratiques tout au long de la pandémie de COVID-19. Statistiques de Revue de sécurité révèlent que 74% d’entre eux croyaient que les susceptibilités avaient augmenté pendant la pandémie. Et 80 % des cyberpunks éthiques résolvant la pandémie ont déclaré avoir trouvé de nouvelles vulnérabilités pendant cette période.

Le piratage éthique peut contrecarrer les cybercriminels

Les gens disent souvent qu’il est essentiel de s’imaginer dans la situation d’une autre personne pour mieux la comprendre. Ce sentiment explique pourquoi le piratage moral est si bénéfique.

Les cyberpunks qui accèdent aux systèmes avec approbation ressemblent à des étoiles malveillantes, utilisant les mêmes techniques et outils qu’eux. Les clients reçoivent des conseils sur la manière exacte d’améliorer la protection du système, de sorte que leur sélection de travailler avec des pirates honnêtes pourrait empêcher de futures grèves.