Piratage éthique : Quelles sont les étapes du test de pénétration ?

Il n’existe pas de système entièrement sécurisé. Le test de pénétration, abrégé en pentesting, est une procédure de test spécialisée qui consiste à scanner, évaluer et renforcer tous les éléments constitutifs d’un système d’information contre les cyber-attaques potentielles. Les entreprises utilisent les sites de chasse aux bogues pour découvrir les failles de sécurité de leurs systèmes. Les spécialistes de la cybersécurité, experts en tests d’intrusion, découvrent et divulguent les failles de l’organisation en toute légalité grâce aux systèmes de bug bounty. Comment ce processus fonctionne-t-il ?

1. Collecte passive d’informations et suivi

Dans la première phase d’un bug bounty et d’un test de pénétration, le testeur doit rassembler des informations sur le système cible. Comme il existe un nombre assez important de méthodes d’attaque et de test, le testeur de pénétration doit établir des priorités en fonction des informations recueillies afin de déterminer la méthode de test la plus appropriée.

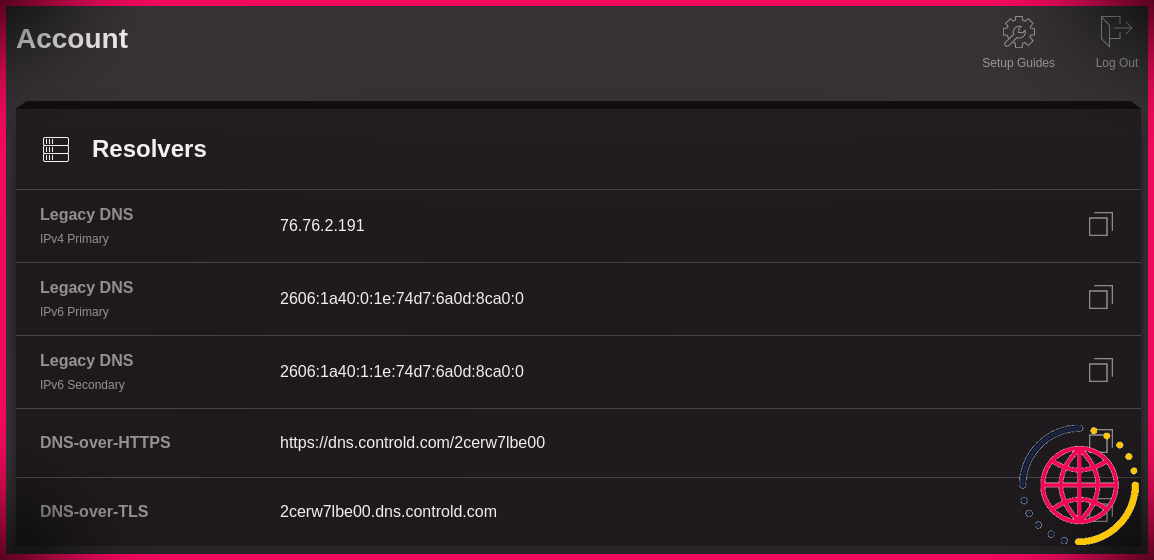

Cette étape consiste à extraire des détails précieux sur l’infrastructure du système cible, tels que les noms de domaine, les blocs de réseau, les routeurs et les adresses IP dans son périmètre. En outre, toute information pertinente susceptible de favoriser le succès de l’attaque, telle que les données et les numéros de téléphone des employés, doit être collectée.

Les données obtenues à partir de sources ouvertes au cours de cette phase peuvent étonnamment fournir des détails critiques. Pour ce faire, le hacker éthique doit exploiter différentes sources, en particulier le site web de l’institution cible et les plateformes de médias sociaux. En rassemblant méticuleusement ces informations, le testeur pose les bases d’un projet de bug bounty réussi.

Cependant, la plupart des organisations imposent diverses règles au testeur de pénétration pendant le bug bounty. Il est essentiel, d’un point de vue juridique, de ne pas s’écarter de ces règles.

2. Collecte active d’informations et analyse

Le testeur de pénétration détecte les dispositifs actifs et passifs qui fonctionnent dans la plage IP, ce qui se fait généralement par une collecte passive pendant le bug bounty. À l’aide des informations obtenues lors de cette collecte passive, le pentester doit déterminer un chemin – il doit établir des priorités et déterminer exactement quels tests sont nécessaires.

Au cours de cette étape, il est inévitable que le pirate obtienne des informations sur le système d’exploitation (OS), les ports ouverts, les services et leurs versions sur les systèmes réels.

En outre, si l’organisation qui demande la prime au bogue autorise légalement le testeur de pénétration à surveiller le trafic réseau, des informations critiques sur l’infrastructure du système peuvent être collectées, du moins dans la mesure du possible. Cependant, la plupart des organisations ne souhaitent pas accorder cette autorisation. Dans une telle situation, le testeur de pénétration ne doit pas aller au-delà des règles.

3. Étape d’analyse et de test

À ce stade, le testeur de pénétration, après avoir compris comment l’application cible réagira aux diverses tentatives d’intrusion, essaie d’établir des connexions actives avec les systèmes qu’il détecte comme étant vivants et tente de poser des questions directes. En d’autres termes, c’est à ce stade que le pirate éthique interagit avec le système cible en utilisant efficacement des services tels que FTP, Netcat et Telnet.

Bien qu’il échoue à ce stade, l’objectif principal est de tester les données obtenues lors des étapes de collecte d’informations et de prendre des notes à ce sujet.

4. Tentative de manipulation et d’exploitation

Le testeur de pénétration rassemble toutes les données recueillies dans les processus précédents pour un seul objectif : tenter d’obtenir l’accès au système cible de la même manière qu’un véritable hacker malveillant le ferait. C’est pourquoi cette étape est si critique. En effet, lors de la conception d’un bug bounty, les testeurs de pénétration doivent penser comme des hackers hostiles.

À ce stade, le pentester tente d’infiltrer le système, en utilisant le système d’exploitation fonctionnant sur le système cible, les ports ouverts et les services desservant ces ports, ainsi que les méthodes d’exploitation qui peuvent être appliquées à la lumière de leurs versions. Étant donné que les portails et les applications basés sur le web sont constitués d’une grande quantité de code et de bibliothèques, la surface d’attaque d’un pirate informatique malveillant est plus grande. À cet égard, un bon testeur de pénétration doit envisager toutes les possibilités et mettre en œuvre tous les vecteurs d’attaque possibles autorisés par les règles.

Il faut une expertise et une expérience sérieuses pour pouvoir utiliser les méthodes d’exploitation existantes avec succès et souplesse, sans endommager le système et sans laisser de traces, au cours du processus de prise de contrôle du système. Cette étape du test de pénétration est donc la plus critique. Pour que les équipes d’informatique légale puissent intervenir lors d’une éventuelle attaque, le cyberattaquant doit suivre les traces laissées.

5. Tentative d’élévation des privilèges

La solidité d’un système dépend de son maillon le plus faible. Si un pirate éthique parvient à accéder à un système, il s’y connecte généralement en tant qu’utilisateur à faible niveau d’autorité. À ce stade, le testeur de pénétration devrait avoir besoin d’une autorité de niveau administrateur, en exploitant les vulnérabilités du système d’exploitation ou de l’environnement.

Ensuite, ils devraient chercher à s’emparer d’autres dispositifs dans l’environnement du réseau avec les privilèges supplémentaires qu’ils ont obtenus, et finalement les privilèges d’utilisateur les plus élevés tels que ceux d’administrateur de domaine ou d’administrateur de base de données.

6. Rapports et présentations

Lorsque les étapes du test de pénétration et du bug bounty sont terminées, le testeur de pénétration ou le chasseur de bogues doit présenter à l’organisation les vulnérabilités de sécurité qu’il a détectées dans le système cible, les étapes suivies et la manière dont il a pu exploiter ces vulnérabilités, au moyen d’un rapport détaillé. Ce rapport doit contenir des informations telles que des captures d’écran, des exemples de codes, les étapes de l’attaque et ce que cette vulnérabilité peut provoquer.

Le rapport final doit également inclure une proposition de solution sur la manière de combler chaque faille de sécurité. La sensibilité et l’indépendance des tests de pénétration doivent rester un mystère. Le hacker éthique ne doit jamais partager les informations confidentielles obtenues à ce stade et ne doit jamais abuser de ces informations en fournissant des informations erronées, car cela est généralement illégal.

Pourquoi le test de pénétration est-il important ?

Le but ultime des tests de pénétration est de révéler le degré de sécurité de l’infrastructure du système du point de vue d’un attaquant et de combler les éventuelles vulnérabilités. Outre l’identification des points faibles du dispositif de sécurité d’une organisation, il permet également de mesurer la pertinence de sa politique de sécurité, de tester la sensibilisation du personnel aux questions de sécurité et de déterminer dans quelle mesure l’entreprise a mis en œuvre les principes de la cybersécurité.

Les tests de pénétration gagnent en importance. Pour analyser la sécurité de l’infrastructure des structures de l’entreprise et des applications personnelles, il est essentiel d’obtenir le soutien de testeurs de pénétration éthiques certifiés.