Pourquoi vous devez faire attention à ce que vous partagez sur les médias sociaux

Il est courant que les gens publient des photos et des vidéos de leur vie quotidienne sur leurs profils de médias sociaux, mais ce contenu généré par l’utilisateur peut poser des problèmes de sécurité majeurs. Les médias sociaux sont parfaits pour recueillir des informations sur les personnes. Voici comment les pirates informatiques recueillent et exploitent précisément ces informations.

La collecte de renseignements est la première étape du piratage informatique

La première chose que font les pirates avant d’attaquer un système est de recueillir des informations. Ce processus peut prendre des minutes, des heures, des mois ou des années. Cette période varie en fonction de la capacité du système cible, du nombre d’employés, de l’ampleur de l’attaque et des mesures de défense. L’objectif est d’identifier toutes les faiblesses du système cible et d’élaborer une stratégie d’attaque.

Par exemple, imaginons une personne dont le nom d’utilisateur Instagram est utilisateur victime possède un email d’entreprise avec l’extension exemple.com et a acheté un billet d’avion pour partir en voyage d’affaires à l’étranger. Il s’avère que l’utilisateur victime est très enthousiaste à ce sujet et décide de télécharger une photo pour partager son enthousiasme avec ses followers et ses amis sur Instagram. Sur cette photo, on peut voir une partie du billet d’avion. Oh, oh ! Il s’agit d’une information très utile pour un pirate informatique.

Bien que l’intégralité du billet d’avion ne soit pas visible sur la photo partagée par l’utilisateur victime, le pirate peut comprendre à quelle compagnie appartient ce billet, car les billets sont différents d’une compagnie à l’autre. Ensuite, le pirate lira la description sous la photo. Si l’utilisateur a communiqué la date et l’heure du vol, le travail du pirate sera plus facile. Mais même si ces informations ne sont pas accessibles au public, le pirate peut se faire passer pour un client, entrer sur le site officiel de la compagnie aérienne et examiner les plans de vol. Cela signifie que les pirates peuvent prédire le jour et l’heure du vol appartenant à l’utilisateur victime.

À ce stade, le pirate commence à réfléchir à des vecteurs d’attaque, tandis que l’utilisateur victime continue de penser qu’il envoie un message innocent.

Outils et astuces qu’un pirate peut déployer

En utilisant la puissance de Google, le hacker commence à rechercher les billets de la compagnie aérienne dont il a appris l’existence par l’intermédiaire de l’utilisateur victime. La première étape du pirate consiste alors à faire du » Google dorking « .

Avec Google dorking, vous pouvez rechercher des extensions de fichiers spécifiques sur un site donné. Dans ce cas, le pirate recherche des fichiers PDF de la compagnie aérienne de l’utilisateur victime. Le pirate télécharge ce fichier PDF et le manipule pour répondre à ses besoins.

Certains pirates informatiques trompent et escroquent les utilisateurs cibles par le biais d’un processus connu sous le nom d’ingénierie sociale. À ce stade, le pirate crée une adresse électronique réaliste et le texte qui l’accompagne. Il peut ensuite joindre un fichier PDF modifié contenant un logiciel malveillant. Si l’utilisateur victime ouvre cet e-mail, le pirate a atteint son objectif.

Si le pirate connaît l’heure et le jour du vol de l’utilisateur, le faux courriel sera bien sûr beaucoup plus réaliste, mais la plupart du temps, cela n’est même pas nécessaire. S’il existe un système d’adhésion sur le site de la compagnie aérienne, le pirate peut devenir membre et recevoir un courrier électronique de la compagnie aérienne. Cela permettra au pirate d’apprendre la présentation et le style HTML des courriels utilisés par la compagnie aérienne.

Après avoir préparé le faux courriel, le pirate doit maintenant obtenir une adresse électronique avec un domaine appartenant à la compagnie aérienne, mais c’est presque impossible à faire. C’est pourquoi le pirate prépare une fausse adresse électronique de la compagnie aérienne. Il peut placer une adresse électronique différente devant un compte de messagerie normal pour le masquer, et à moins que l’utilisateur cible ne clique sur cette adresse, il ne voit pas la véritable adresse électronique qui se cache derrière. Il est facile de tomber dans le piège.

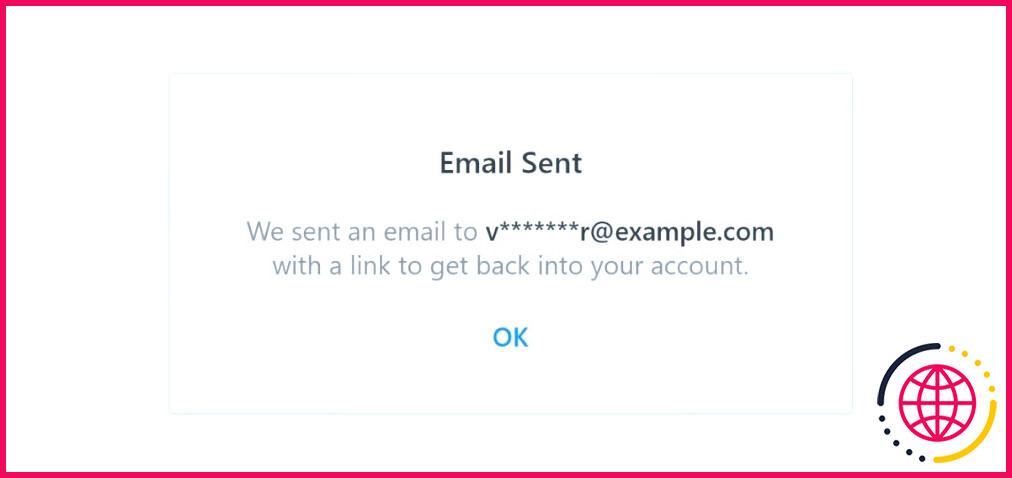

Une fois que le pirate a préparé une fausse adresse électronique, il ne lui reste plus qu’à trouver l’adresse électronique de l’utilisateur victime. Pour ce faire, le pirate peut utiliser l’option « mot de passe oublié ».

Après l’option « mot de passe oublié », le pirate peut découvrir le nom de domaine de l’utilisateur ciblé. Dans cet exemple, l’utilisateur victime a un domaine nommé exemple.com et semble avoir une adresse électronique du type v******r@example.com. Bien entendu, le pirate peut immédiatement comprendre que la partie marquée d’un astérisque * est le nom d’utilisateur de l’utilisateur victime. Si ce n’était pas aussi simple, le pirate aurait pu faire une recherche avec Google dorking pour voir s’il existe d’autres adresses électroniques avec le domaine example.com. Cependant, le pirate dispose maintenant de l’adresse électronique de l’utilisateur victime.

Comment les choses se présentent du point de vue de la victime

Un courriel urgent est envoyé à l’utilisateur victime, et ce courriel est si convaincant que l’utilisateur victime tombe dans le piège. Après tout, cet e-mail contient le billet d’avion, des informations sur le vol et d’importantes règles de vol. De plus, l’adresse électronique ressemble à celle de la compagnie aérienne. Tout semble légitime.

De plus, comme l’utilisateur victime effectue ce vol pour un voyage d’affaires, il prend cet e-mail au sérieux. Au bas de l’e-mail, il y a un lien tel que « documents à remplir pour compléter vos procédures de vol ». Dès que l’utilisateur clique sur ce lien, le pirate obtient ce qu’il veut.

Que nous apprend cette histoire ?

La plupart d’entre nous ne sont pas différents de l’utilisateur victime, et il est important d’en être conscient. L’erreur commise par l’utilisateur victime dans cet exemple de scénario a été de partager publiquement les informations relatives à son billet, qui sont des informations personnelles et privées. Et voici ce qu’il faut savoir : il s’agit d’une histoire vraie. Réfléchissez donc à deux fois avant de partager des informations relatives à votre entreprise ou à votre vie privée.

Pourquoi est-il important de faire attention à ce que vous publiez sur les médias sociaux ?

Toute personne qui vous suit ou qui est connectée à vous en ligne peut faire une capture d’écran de votre message ou de votre image sur les médias sociaux et la « partager ». Bien que vous puissiez penser que vous ne partagez votre contenu qu’avec vos amis, n’oubliez pas que tout ce que vous tapez et publiez sur un appareil électronique peut être accessible à d’autres personnes.

À quoi devez-vous faire attention lorsque vous utilisez les médias sociaux ?

Sécurité des médias sociaux. Sachez comment signaler, bloquer et filtrer les contenus. Personnalisez vos paramètres de confidentialité. Faites une pause avant de publier un message. Désactivez la géolocalisation. Utilisez une connexion Internet privée. Parlez à vos amis des messages publics. Signalez les cas de harcèlement ou les contenus inappropriés. Regardez avant de cliquer.

- Sachez comment signaler, bloquer et filtrer les contenus.

- Personnalisez vos paramètres de confidentialité.

- Faites une pause avant de publier.

- Désactivez la géolocalisation.

- Utilisez une connexion Internet privée.

- Parlez à vos amis des messages publics.

- Signalez les cas de harcèlement ou les contenus inappropriés.

- Regardez avant de cliquer.

Qu’est-ce qui ne doit jamais être partagé sur les médias sociaux ?

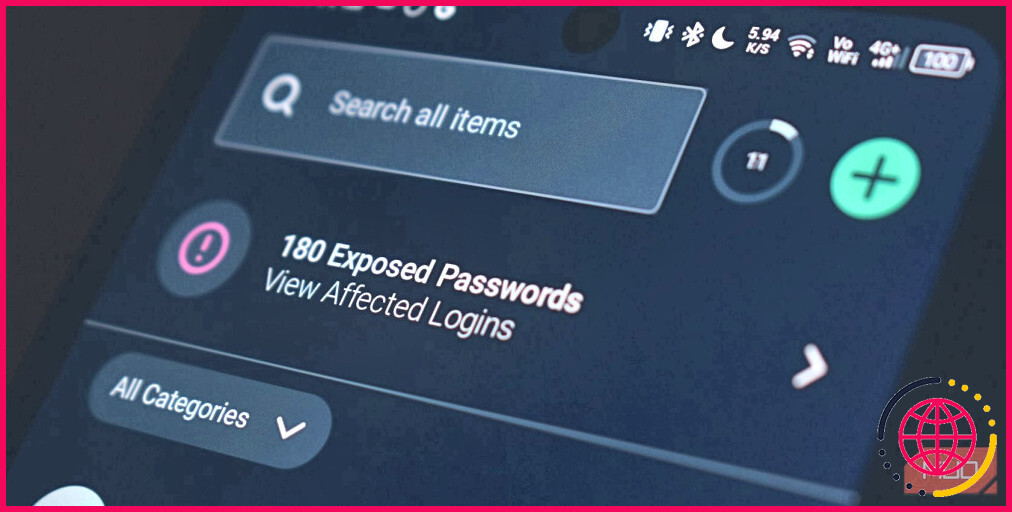

Vous devez donc éviter de partager des informations utilisées pour vérifier votre identité, telles que votre date de naissance complète. Ne partagez jamais les photos de votre permis de conduire, de votre passeport ou de votre carte de crédit, qui contiennent des informations personnelles que vous ne souhaitez pas rendre publiques.

Pourquoi faut-il éviter de communiquer ses coordonnées sur Facebook ?

Cela peut entraîner des problèmes de sécurité Plus vous partagez d’informations, plus ils en savent. Dans certains cas, cela peut également vous exposer à un risque accru d’usurpation d’identité. Par exemple, si un voleur parvient à s’emparer de vos informations financières, il peut facilement consulter votre Facebook pour trouver d’autres informations nécessaires à la falsification de votre identité.