Qu’est-ce que l’empoisonnement par le LLMNR et comment le prévenir ?

Windows Active Directory est un service créé par Microsoft qui est encore utilisé aujourd’hui dans de nombreuses organisations à travers le monde. Il permet de connecter et de stocker des informations sur plusieurs appareils et services sur le même réseau. Mais si l’Active Directory d’une entreprise n’est pas configuré correctement et de manière sécurisée, il peut entraîner une série de vulnérabilités et d’attaques.

L’une des attaques les plus populaires contre l’Active Directory est l’attaque par empoisonnement LLMNR. Si elle réussit, une attaque par empoisonnement LLMNR peut donner à un pirate un accès et des privilèges d’administrateur au service Active Directory.

Lisez la suite pour découvrir comment fonctionne l’attaque par empoisonnement LLMNR et comment l’empêcher de se produire.

Qu’est-ce que LLMNR ?

LLMNR est l’acronyme de Link-Local Multicast Name Resolution. Il s’agit d’un service ou d’un protocole de résolution de noms utilisé sous Windows pour résoudre l’adresse IP d’un hôte situé sur le même réseau local lorsque le serveur DNS n’est pas disponible.

LLMNR fonctionne en envoyant une requête à tous les périphériques d’un réseau pour demander un nom d’hôte spécifique. Pour ce faire, il utilise un paquet de demandes de résolution de noms (NRR) qu’il diffuse à tous les périphériques sur ce réseau. S’il existe un appareil portant ce nom d’hôte, il répondra par un paquet Name Resolution Response (NRP) contenant son adresse IP et établira une connexion avec l’appareil demandeur.

Malheureusement, le LLMNR est loin d’être un mode sécurisé de résolution de noms d’hôtes. Sa principale faiblesse réside dans le fait qu’il utilise le nom d’utilisateur d’une personne ainsi que le mot de passe correspondant lors de la communication.

Qu’est-ce que l’empoisonnement par LLMNR ?

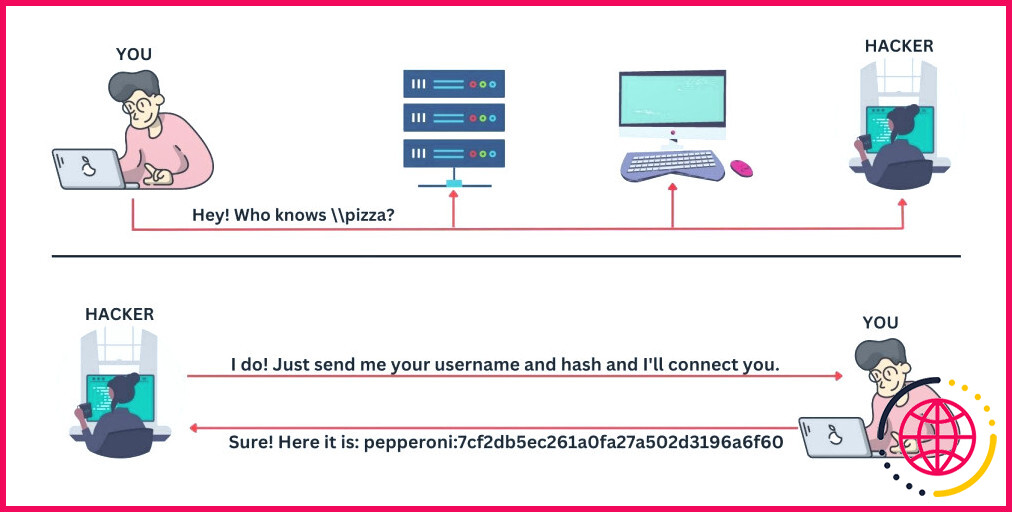

L’empoisonnement LLMNR est un type d’attaque de l’homme du milieu qui exploite le protocole LLMNR (Link-Local Multicast Name Resolution) dans les systèmes Windows. Dans le cas de l’empoisonnement LLMNR, un attaquant écoute et attend d’intercepter une requête de la cible. S’il y parvient, il peut alors envoyer une réponse LLMNR malveillante à l’ordinateur cible, l’incitant à lui envoyer des informations sensibles (hachage du nom d’utilisateur et du mot de passe) au lieu de la ressource réseau prévue. Cette attaque peut être utilisée pour voler des informations d’identification, effectuer une reconnaissance du réseau ou lancer d’autres attaques sur le système ou le réseau cible.

Comment fonctionne l’empoisonnement par LLMNR ?

Dans la plupart des cas, LLMNR est réalisé à l’aide d’un outil appelé Responder. Il s’agit d’un script populaire à source ouverte généralement écrit en python et utilisé pour l’empoisonnement LLMNR, NBT-NS et MDNS. Il met en place plusieurs serveurs tels que SMB, LDAP, Auth, WDAP, etc. Lorsqu’il est exécuté sur un réseau, le script Responder écoute les requêtes LLMNR effectuées par d’autres dispositifs sur ce réseau et effectue des attaques de type man-in-the-middle. Cet outil peut être utilisé pour capturer des identifiants d’authentification, accéder à des systèmes et effectuer d’autres activités malveillantes.

Lorsqu’un attaquant exécute le script du répondeur, le script écoute tranquillement les événements et les requêtes LLMNR. Lorsque l’un d’entre eux se produit, il leur envoie des réponses empoisonnées. Si ces attaques d’usurpation réussissent, le répondeur affiche le nom d’utilisateur et le hachage du mot de passe de la cible.

L’attaquant peut alors essayer de déchiffrer le hachage du mot de passe à l’aide de divers outils de déchiffrement de mot de passe. Le hachage du mot de passe est généralement un hachage NTLMv1. Si le mot de passe de la cible est faible, il sera forcé brutalement et craqué en très peu de temps. Dans ce cas, l’attaquant peut se connecter au compte de l’utilisateur, se faire passer pour la victime, installer des logiciels malveillants ou mener d’autres activités telles que la reconnaissance du réseau et l’exfiltration de données.

Attaques de type « Pass the Hash

Ce qui est effrayant dans cette attaque, c’est que parfois le hachage du mot de passe n’a pas besoin d’être craqué. Le hachage lui-même peut être utilisé dans une attaque de type « pass the hash ». Dans ce type d’attaque, le cybercriminel utilise le hachage du mot de passe non craqué pour accéder au compte de l’utilisateur et s’authentifier.

Dans un processus d’authentification normal, vous saisissez votre mot de passe en texte clair. Le mot de passe est ensuite haché à l’aide d’un algorithme cryptographique (tel que MD5 ou SHA1) et comparé à la version hachée stockée dans la base de données du système. Si les hachages correspondent, vous êtes authentifié. Cependant, dans une attaque de type « pass the hash », l’attaquant intercepte le hachage du mot de passe pendant l’authentification et le réutilise pour s’authentifier sans connaître le mot de passe en texte clair.

Comment prévenir l’empoisonnement par LLMNR ?

L’empoisonnement par LLMNR est peut-être une cyberattaque populaire, mais cela signifie également qu’il existe des mesures testées et fiables pour l’atténuer et vous protéger, vous et vos biens. Certaines de ces mesures comprennent l’utilisation de pare-feu, l’authentification multifactorielle, IPSec, des mots de passe forts et la désactivation complète de LLMNR.

1. Désactiver LLMNR

La meilleure façon d’éviter une attaque par empoisonnement LLMNR est de désactiver le protocole LLMNR sur votre réseau. Si vous n’utilisez pas le service, il n’est pas nécessaire d’avoir un risque de sécurité supplémentaire.

Si vous avez besoin d’une telle fonctionnalité, l’alternative la meilleure et la plus sûre est le protocole DNS (Domain Name System).

2. Exiger un contrôle d’accès au réseau

Le contrôle d’accès au réseau prévient les attaques d’empoisonnement par LLMNR en appliquant des politiques de sécurité et des mesures de contrôle d’accès strictes sur tous les dispositifs du réseau. Il permet de détecter et de bloquer l’accès au réseau des dispositifs non autorisés et de fournir une surveillance et des alertes en temps réel.

Le contrôle d’accès au réseau peut également prévenir les attaques par empoisonnement LLMNR en appliquant la segmentation du réseau, qui limite la surface d’attaque du réseau et restreint l’accès non autorisé aux données sensibles ou aux systèmes critiques.

3. Mise en œuvre de la segmentation du réseau

Vous pouvez limiter la portée des attaques de LLMNR Poisoning en divisant votre réseau en sous-réseaux plus petits. Pour ce faire, vous pouvez utiliser des VLAN, des pare-feu et d’autres mesures de sécurité réseau.

4. Utiliser des mots de passe forts

Dans l’éventualité d’une attaque d’empoisonnement par LLMNR, il est conseillé d’utiliser des mots de passe forts qui ne peuvent pas être facilement craqués. Les mots de passe faibles, tels que ceux basés sur votre nom ou une séquence de chiffres, peuvent être facilement devinés ou existent déjà dans un tableau de dictionnaire ou une liste de mots de passe.

Maintenir une posture de sécurité forte

Le maintien d’une bonne posture de sécurité est un aspect essentiel de la protection de vos systèmes et de vos données contre les cybermenaces telles que l’empoisonnement au LLMNR. Cela nécessite une combinaison de mesures proactives, comme la mise en œuvre de mots de passe forts, la mise à jour régulière des logiciels et des systèmes, et la formation des employés aux meilleures pratiques en matière de sécurité.

En évaluant et en améliorant continuellement les mesures de sécurité, votre organisation peut garder une longueur d’avance sur les brèches et les menaces et protéger ses actifs contre les attaques.

S’abonner à notre lettre d’information

Qu’est-ce que l’empoisonnement par LLMNR ?

Les adversaires peuvent usurper une source faisant autorité pour la résolution de noms sur un réseau victime en répondant au trafic LLMNR(UDP 5355)/NBT-NS (UDP 137) comme s’ils connaissaient l’identité de l’hôte demandé, ce qui empoisonne effectivement le service de sorte que les victimes communiquent avec le système contrôlé par l’adversaire.

Puis-je désactiver LLMNR ?

Désactivation de LLMNR : Naviguez vers Politique informatique locale > Configuration de l’ordinateur > Modèles d’administration > Réseau > Client DNS. Sous Client DNS, assurez-vous que l’option « Désactiver la résolution des noms de multidiffusion » est réglée sur Activé.

Que fait LLMNR ?

Le Link-Local Multicast Name Resolution (LLMNR) est un protocole basé sur le format de paquet du Domain Name System (DNS) qui permet aux hôtes IPv4 et IPv6 d’effectuer la résolution de noms pour les hôtes sur le même lien local. Il est inclus dans Windows Vista, Windows Server 2008, Windows 7, Windows 8 et Windows 10.

Qu’est-ce que l’usurpation LLMNR ?

Une attaque NBNS et LLMNR Spoofing tire parti de ces demandes. Lorsque ces demandes sont vues sur le sous-réseau local, l’attaquant y répondra en disant : « Je sais où se trouve ce serveur, en fait, je suis ce serveur. » Cela permet à l’attaquant de capturer le trafic suivant.