Que sont les attaques d’hameçonnage IPFS et comment les éviter ?

Les techniques d’hameçonnage n’ont cessé d’évoluer, notamment avec l’introduction de nouvelles technologies de pointe. Bien que le système de fichiers interplanétaire (IPFS) offre de nombreux avantages, il permet également aux cybercriminels de mener des campagnes malveillantes.

Ces attaques sont devenues d’autant plus importantes que de nombreux services de stockage de fichiers, d’hébergement web et d’informatique en nuage utilisent désormais l’IPFS. Qu’est-ce qu’une attaque de phishing IPFS et comment pouvez-vous l’éviter ?

Qu’est-ce qu’une attaque par hameçonnage IPFS ?

L’IPFS remplace le protocole de transfert hypertexte (HTTP) et le protocole de transfert hypertexte sécurisé (HTTPS) en tant que moyen de distribution du World Wide Web. Contrairement à ses prédécesseurs, qui sont basés sur l’emplacement, IPFS est un système de fichiers distribué. Au lieu de la méthode client-serveur centralisée traditionnelle, IPFS utilise des réseaux de données pair-à-pair (P2P) situés dans le monde entier sans nécessiter de tierces parties ou d’autorités centralisées.

En raison de la nature décentralisée de l’IPFS, les acteurs malveillants utilisent de plus en plus les sites de données P2P pour tromper des personnes peu méfiantes et les amener à exposer des informations sensibles ou à installer des logiciels malveillants. Ces criminels utilisent le réseau IPFS pour héberger l’infrastructure de leur kit d’hameçonnage, car ils peuvent facilement camoufler leurs activités.

En outre, toute donnée malveillante téléchargée sur l’un des réseaux (ou nœuds) connectés peut être distribuée à d’autres nœuds. En outre, ces fichiers malveillants ne peuvent être supprimés que par leurs propriétaires.

Par conséquent, les contenus d’hameçonnage IPFS peuvent être facilement distribués, sont plus difficiles à détecter et sont persistants.

Types d’attaques de phishing IPFS

Les attaques de phishing IPFS peuvent cibler des individus spécifiques plutôt que plusieurs utilisateurs aléatoires. Cependant, les campagnes de phishing IPFS de masse sont plus courantes.

Pour faciliter leurs attaques, ces acteurs malveillants utilisent l’une des méthodes suivantes :

- URL malveillantes: Les attaquants utilisent des textos, des courriels, des messages directs (DM), des pop-ups ou d’autres canaux d’hameçonnage pour vous inciter à cliquer sur des liens menant à des passerelles IPFS malveillantes.

- Usurpation du système de noms de domaine (DNS): Ces acteurs malveillants peuvent également créer un faux serveur DNS qui vous redirigera vers une passerelle IPFS malveillante hébergeant un faux site web.

- Certificats SSL (Secure Sockets Layer): Ils peuvent également utiliser un faux certificat SSL pour vous convaincre que vous visitez un site légitime.

Exemple d’attaques d’hameçonnage par IPFS

En juillet 2022, des acteurs malveillants ont distribué un faux jeton déguisé en jeton Uniswap (UNI) à plus de 70 000 adresses de portefeuilles de fournisseurs de liquidités Uniswap. Ces pirates ont intégré un code dans le contrat intelligent du jeton malveillant, permettant à leur faux site de prendre l’image de marque d’Uniswap.

Leur message prétendait qu’ils donneraient aux LP davantage de jetons UNI en fonction du nombre de faux jetons qu’ils avaient déjà reçus. Cependant, les LPs qui ont interagi avec le message ont seulement permis au contrat intelligent malveillant de transférer leurs actifs. Cela a entraîné une perte de plus de 7 500 ETH.

Comment fonctionnent les attaques d’hameçonnage de l’IPFS ?

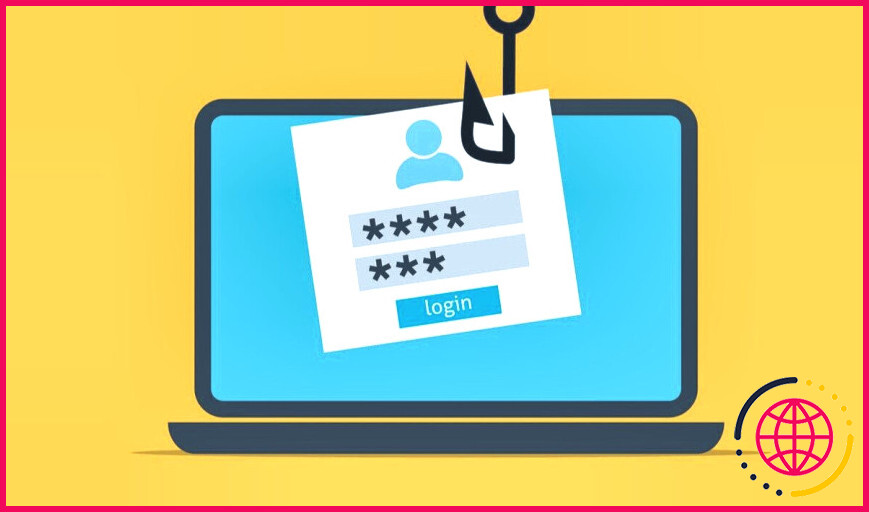

Les attaquants de phishing IPFS capitalisent sur des sites web, des applications ou des données de bonne réputation pour tromper des personnes qui ne se doutent de rien.

Tout d’abord, ils créent un faux site ou une fausse application qui ressemble à la version légitime. Ensuite, ils hébergent cette fausse plateforme sur le réseau IPFS.

Bien que l’IPFS soit principalement disponible via les réseaux P2P, plusieurs passerelles IPFS publiques, telles que ipfs.io ou dweb.link, permettent aux utilisateurs du web traditionnel d’accéder à l’IPFS. Ces escrocs utilisent ces passerelles comme mandataires, de sorte que vous pouvez accéder aux fichiers du réseau IPFS même si vous n’exécutez pas de client IPFS.

Après avoir créé de faux sites et les avoir hébergés sur des passerelles, les auteurs de phishing vous incitent à accéder à leurs fausses plateformes. Ils peuvent vous envoyer un courrier, un message texte, un DM ou vous envoyer un message dans une application, telle qu’un jeu ou une application de productivité.

Par exemple, un auteur de phishing peut vous envoyer un PDF censé être lié à DocuSign le service de signature de documents. Lorsque vous cliquez sur le bouton « Examiner le document », vous avez l’impression d’être sur une page d’authentification Microsoft. Cependant, vous vous trouvez sur un faux site hébergé sur IPFS. Si vous insérez votre adresse électronique ou votre mot de passe, l’attaquant recueillera vos données et les utilisera probablement pour d’autres attaques.

Ces attaquants peuvent utiliser n’importe quelle ligne d’objet ou n’importe quel format de fichier, du moment qu’ils vous incitent à cliquer sur leurs liens malveillants.

3 signes courants d’attaques d’hameçonnage par IPFS

Pour éviter les attaques de phishing IPFS, vous devez savoir comment elles se présentent. Voici trois signes courants de ces attaques malveillantes :

1. Messages ou DM non sollicités

Les auteurs de phishing envoient généralement des messages textes, des courriels ou des DM qui vous incitent à cliquer sur un lien, généralement sorti de nulle part. Ils peuvent demander des paiements de taxes, des authentifications, des mises à jour de compte, des clarifications ou d’autres demandes et commandes similaires qui semblent injustifiées.

Ces messages sont généralement génériques et ne s’adressent probablement pas à vous en particulier. Parfois, les auteurs de phishing IPFS vous demandent d’agir rapidement pour ne pas perdre quelque chose ou avoir des ennuis.

En outre, ces escrocs se font parfois passer pour des plateformes légitimes. Ils envoient des instructions, souvent à l’improviste. Mais la plupart des entreprises ne vous demanderont jamais vos données sensibles sans vous provoquer, que ce soit par courriel, par texto ou par message multimédia.

2. URL ou certificats SSL suspects

Bien qu’il soit préférable d’éviter de cliquer sur les liens contenus dans les courriels, les textes ou les messages instantanés, si vous cliquez, vous remarquerez peut-être que les URL ne correspondent pas à celles du site légitime. Le certificat SSL du site peut également être invalide ou différent de celui du site original.

3. Passerelles IPFS malveillantes

Si vous remarquez « IPFS » ou « CID » dans un lien et que le site que vous essayez de visiter n’est pas hébergé sur IPFS, il s’agit probablement d’un signe d’une attaque par hameçonnage. Ces identifiants peuvent se trouver au début ou à la fin de l’URL.

Les pages hébergées sur IPFS ont des URL qui ressemblent à ceci : « https://<Passerelle>/ipfs/<CID Hash> » CID est l’identifiant de contenu de la ressource. Au lieu de CID, vous pouvez trouver IPNS ID ou DNSLINK, qui sont également des chemins d’accès à la ressource. Au lieu de ces chemins d’accès à la ressource, vous pouvez également trouver une chaîne aléatoire de 46 caractères.

Cependant, si vous êtes censé être sur le réseau IPFS, vous pouvez vérifier la passerelle utilisée dans l’URL pour déterminer si elle est malveillante ou sûre.

10 conseils pour rester en sécurité avec IPFS

Vous devez adapter vos défenses pour suivre l’évolution des attaques de phishing. Appliquez les conseils suivants pour éviter les attaques de phishing IPFS.

- Gardez toujours vos navigateurs et vos logiciels à jour avec les derniers correctifs de sécurité.

- Essayez d’insérer manuellement des URL ou d’utiliser des liens en signet. Sinon, inspectez correctement les liens pour vous assurer qu’ils correspondent au site légitime.

- Utilisez l’authentification à deux facteurs (2FA) chaque fois que possible pour protéger vos comptes contre les accès non autorisés.

- Veillez à n’utiliser que des passerelles IPFS dignes de confiance. Évitez les passerelles inconnues.

- Protégez vos appareils en utilisant des produits antivirus à jour.

- Vérifiez toujours les instructions dans les courriels, les textes ou les DM via les canaux de communication officiels, en particulier si elles sont aléatoires ou sortent de nulle part.

- Vérifiez le certificat SSL de chaque passerelle IPFS. Alternativement, vous pouvez installer IPFS Companion pour interagir en toute sécurité avec le réseau via votre navigateur.

- Lorsque vous utilisez des passerelles IPFS, vous pouvez utiliser un réseau privé virtuel (VPN) pour masquer votre adresse privée. Notez que les VPN ne seront pas efficaces si vous exécutez un nœud IPFS.

- Utilisez le DNS sinkholing ou des filtres web pour bloquer les sites de phishing basés sur IPFS.

- Tenez-vous au courant des tendances IPFS, car les cybercriminels inventeront probablement des techniques plus sophistiquées pour faciliter leurs agendas malveillants.

Restez vigilant pour stopper les attaques de phishing IPFS

Les acteurs malveillants continuent d’inventer de nouvelles façons d’exécuter des attaques de phishing. Ils ont commencé à utiliser le réseau IPFS pour tromper et escroquer.

Cependant, les méthodes anti-spam et d’autres solutions peuvent freiner ces tentatives d’hameçonnage. Restez donc au courant des dernières avancées technologiques et des cybermenaces pour rester en sécurité.

S’abonner à notre lettre d’information