Qu’est-ce que ZoomEye et en quoi est-il utile pour votre cybersécurité ?

Imaginez un moteur de recherche comme Google, mais au lieu du contenu du site web, il vous montre la technologie qui gère le contenu. C’est ce que propose ZoomEye.

Pour l’utilisateur moyen, cette information n’aura aucune valeur. Cependant, pour les spécialistes de la cybersécurité, ces informations peuvent être utilisées pour rechercher d’éventuelles vulnérabilités dans un système, qui peuvent alors être corrigées avant qu’un pirate malveillant ne puisse les trouver.

Alors, qu’est-ce que ZoomEye exactement ? Comment fonctionne-t-il et comment peut-il être utile à votre cybersécurité ?

Qu’est-ce que ZoomEye ?

ZoomEye est une plateforme de reconnaissance gratuite que les professionnels de la cybersécurité, les chercheurs et les organisations peuvent utiliser pour recueillir des informations sur les services existants et les appareils connectés à Internet, évaluer leur sécurité et identifier les vulnérabilités potentielles.

Bien que divers outils de reconnaissance, tels que Nmap et Masscan, puissent fournir une analyse plus approfondie d’une certaine gamme d’adresses IP et de leurs ports, ZoomEye est un outil plus large qui donne une meilleure vue d’ensemble du paysage global du cyberespace exposé.

Comment ZoomEye fonctionne-t-il ?

Avec ZoomEye, les professionnels de la cybersécurité peuvent rechercher et naviguer dans une base de données qui indexe les bases de données IPv4, IPv6 et les domaines de sites web visibles sur l’internet. Le cyberespace étant un réseau vaste et en constante expansion, ZoomEye s’appuie sur des nœuds de surveillance répartis dans le monde entier pour scanner efficacement une bonne partie du cyberespace.

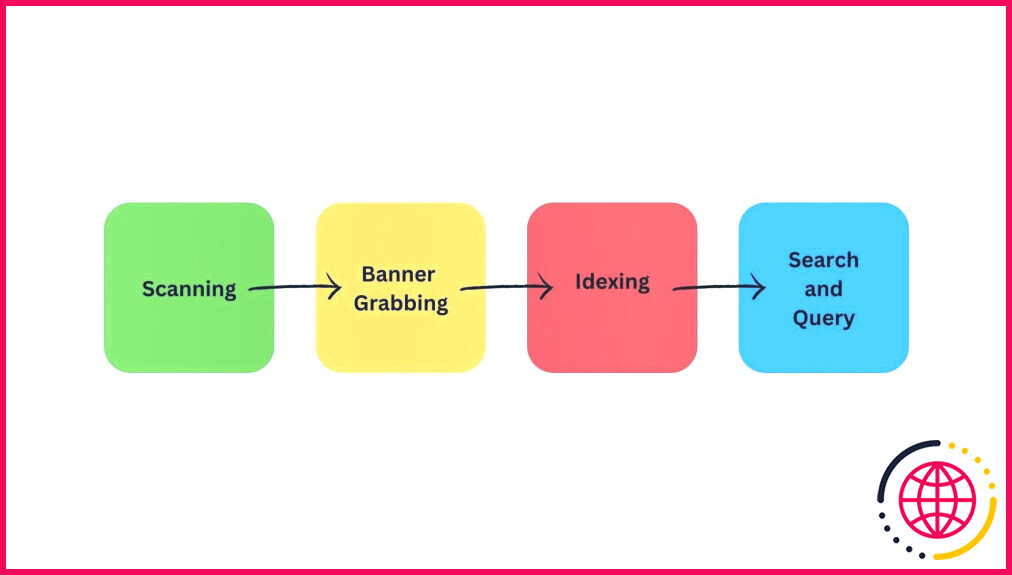

ZoomEye fonctionne en quatre étapes : le balayage, l’acquisition de bannières, l’indexation, la recherche et l’interrogation.

- Balayage : ZoomEye utilise ses nœuds de surveillance situés dans le monde entier pour rechercher les ports ouverts des services et des appareils connectés à Internet.

- Attrape-bannière : Après avoir vérifié l’existence d’un service ou d’un appareil, ZoomEye collecte ensuite les informations de la bannière du service spécifique exécutant le port. Les informations de la bannière peuvent inclure des détails sur le service, tels que la liste des ports en cours d’exécution, les utilitaires qu’il utilise, la version de ces utilitaires, le matériel sur lequel le service s’exécute, et d’autres caractéristiques d’identification

- Indexation : Les données collectées lors de la phase de saisie des bannières sont ensuite stockées et indexées dans la base de données ZoomEye.

- Recherche et interrogation : La base de données est ensuite connectée à l’API ZoomEye, où les utilisateurs peuvent rechercher et interroger toutes les informations stockées dans la base de données ZoomEye. Les utilisateurs peuvent rechercher des mots-clés et appliquer des filtres pour trouver des types spécifiques d’appareils ou de services.

ZoomEye facture différents frais si les utilisateurs souhaitent accéder à des types de données supplémentaires. Par exemple, si vous souhaitez surveiller 50 adresses IP par mois, il vous en coûtera 70 $. Si vous souhaitez surveiller 250 adresses IP par mois, il vous en coûtera 140 $. Vous pouvez accéder gratuitement à 10 000 résultats par mois ou obtenir 20 000 résultats supplémentaires pour 70 dollars par mois.

En quoi ZoomEye est-il utile pour votre cybersécurité ?

Compte tenu de l’ampleur des données que ZoomEye et d’autres plateformes de reconnaissance similaires peuvent potentiellement apporter, les acteurs malveillants peuvent utiliser cette plateforme à mauvais escient. Cependant, le fait de cacher les réseaux vulnérables ne les protège guère contre les pirates informatiques. Au contraire, les plateformes comme ZoomEye exposent ces réseaux au public afin que chacun puisse vérifier ses réseaux et ses appareils pour détecter les points faibles éventuels qu’un pirate pourrait exploiter.

Comment ZoomEye contribue-t-il à rendre le cyberespace plus sûr ?

- Visibilité externe : L’exposition de réseaux et de dispositifs éventuellement vulnérables sur des plateformes comme ZoomEye peut contribuer à alerter la communauté ainsi que les propriétaires des points faibles de leur système. Les grandes organisations pourraient utiliser ZoomEye pour mieux visualiser leur présence numérique d’un point de vue extérieur.

- Découverte d’actifs : Configurer et inventorier tous les appareils connectés à un réseau peut être facile lorsque le réseau est petit. Cependant, pour les réseaux plus importants, tels que ceux utilisés par les gouvernements et d’autres organisations, il n’est pas toujours possible d’en faire le suivi. Avoir la possibilité de vérifier de l’extérieur les éventuels éléments non connectés tels que les webcams, les répéteurs et les dispositifs IoT peut aider le personnel de cybersécurité à identifier ces actifs et à les garder sous contrôle.

- Évaluation de la vulnérabilité : ZoomEye peut aider à identifier les vulnérabilités potentielles et les mauvaises configurations dans un réseau. Alors que le personnel de cybersécurité peut effectuer des évaluations de vulnérabilité, les plateformes de reconnaissance comme ZoomEye peuvent révéler des problèmes qui auraient pu être manqués, tels que des ports ouverts, des logiciels obsolètes ou des configurations non sécurisées.

- Gestion des risques par des tiers : ZoomEye vous permet de vérifier la sécurité des fournisseurs et partenaires tiers connectés à votre entreprise. Après vous être assuré que votre système est sûr, la vérification des réseaux de partenaires via ZoomEye et d’autres plateformes similaires peut vous aider à les alerter de tout problème concernant leur sécurité.

- Recherche et renseignements sur les menaces : Les professionnels de la cybersécurité peuvent utiliser ZoomEye pour connaître les types de technologies souvent utilisées, les menaces émergentes et rechercher des vecteurs d’attaque potentiels.

Les dangers possibles de ZoomEye

ZoomEye est un outil en ligne gratuit destiné à faciliter la cybersécurité dans les domaines de la reconnaissance et de l’évaluation des menaces. Cependant, comme tout outil facilement accessible à tous, ZoomEye peut potentiellement être utilisé à mauvais escient par des pirates informatiques et employer différents types d’attaques de reconnaissance.

Avec la quantité d’informations que l’on peut obtenir de ZoomEye, les pirates peuvent potentiellement obtenir un accès non autorisé aux appareils d’un réseau, installer des logiciels malveillants, perturber les services et voler des données sensibles qui peuvent être utilisées pour toutes sortes d’activités malveillantes.

En outre, les pirates qualifiés peuvent automatiser le processus en analysant continuellement ZoomEye et en intégrant les informations obtenues dans leur boîte à outils pour essayer d’obtenir un accès non autorisé à tous les réseaux possibles.

Faut-il avoir peur de ZoomEye ?

ZoomEye pouvant être utilisé à mauvais escient par les pirates informatiques pour localiser des cibles potentielles, il est compréhensible que les gens aient peur de ZoomEye. Cependant, il ne faut pas oublier que tous les ensembles de données de la base de données ZoomEye sont déjà accessibles au public. ZoomEye est simplement un scanner de ports massif qui indexe les sites web, les services et les appareils connectés exposés sur Internet.

Avec ou sans ZoomEye ou des plates-formes similaires, si votre réseau est vulnérable, les pirates peuvent toujours trouver un moyen de trouver et d’attaquer votre système. Oui, ZoomEye peut permettre aux pirates de localiser plus facilement les systèmes vulnérables. Mais ce n’est pas vraiment le problème. Le vrai problème est qu’un réseau situé quelque part est vulnérable et que ses propriétaires n’ont pas réussi à le sécuriser correctement.

ZoomEye peut être utile des deux côtés du terrain de jeu. Les pirates peuvent toujours trouver un réseau vulnérable s’ils s’y efforcent suffisamment, mais d’un autre côté, les personnes n’ayant aucune expérience en matière de cybersécurité peuvent utiliser l’outil et voir si leur réseau est exposé.

ZoomEye a ses avantages et ses inconvénients

Bien que ZoomEye soit une plateforme puissante pour le travail de reconnaissance initial, la quantité d’informations que l’on obtient à partir de la plateforme est souvent insuffisante.

Compte tenu du fonctionnement et des limites de ZoomEye, les professionnels de la cybersécurité utilisent souvent d’autres plateformes de reconnaissance telles que Shodan, Censys, FOFA et LeakIX en conjonction avec ZoomEye. Ils procèdent ensuite à la collecte d’informations supplémentaires à l’aide d’outils plus spécialisés tels que Nmap, BurpSuit et WireShark sur un réseau spécifique. Gardez cela à l’esprit si vous souhaitez utiliser ZoomEye vous-même.