Qu’est-ce que le mécanisme d’authentification par réponse à un défi (CRAM) et pourquoi est-il important ?

Les cyberattaques ne sont pas nécessairement un jeu de chiffres. Il suffit d’un seul acteur pour compromettre vos données et mettre votre système sens dessus dessous. Tout ce dont il a besoin, ce sont les bons outils et l’accès. Mais vous pouvez leur refuser l’accès à votre application grâce à des mesures telles que le mécanisme d’authentification par réponse à un défi (CRAM).

Chaque utilisateur doit obtenir un laissez-passer en prouvant sa légitimité. Les vecteurs d’attaque sont ainsi réduits au strict minimum. Mais qu’est-ce que le CRAM, comment fonctionne-t-il et pourquoi en avez-vous besoin ?

Qu’est-ce que le mécanisme d’authentification par réponse à un défi ?

Le mécanisme d’authentification par réponse à un défi (CRAM) est utilisé pour vérifier l’authenticité d’une personne en lui posant des questions ou en recherchant des données auxquelles seuls les utilisateurs légitimes ont accès.

Le CRAM est une mesure de contrôle d’accès visant à limiter l’exposition des données. Au lieu de donner un laissez-passer à tout le monde, il évalue le trafic réseau en ne validant que les entrées crédibles.

Comment fonctionne le mécanisme d’authentification par réponse à un défi ?

La première étape du CRAM est l’arrivée de l’utilisateur. Toute personne souhaitant entrer dans votre application doit franchir la barrière du défi pour continuer. Le système génère une tâche qu’il doit résoudre, et son échec ou sa réussite dépend de la précision de sa réponse.

Voici quelques cas d’utilisation de la CRAM.

CAPTCHA

Le CAPTCHA (Completely Automated Public Turing Test to Tell Computers and Humans Apart) est une méthode d’authentification CRAM permettant de différencier les humains des robots. Les cybercriminels utilisent des bots pour effectuer des activités illégitimes telles que la création de faux comptes et de faux trafics. Comme les bots sont automatisés, les acteurs de la menace les utilisent pour inonder les applications ciblées de trafic afin de provoquer des temps d’arrêt, comme dans le cas d’une attaque par déni de service distribué (DDoS).

Le système génère des textes, des images ou des nombres aléatoires et demande à l’utilisateur d’identifier les éléments corrects. Les robots n’ont pas l’intelligence nécessaire pour relever ce défi et ne peuvent donc pas entrer dans le système.

Mot de passe

La CRAM utilise l’authentification par mot de passe pour déterminer l’authenticité de l’utilisateur. Dans ce scénario, vous avez déjà défini votre mot de passe sur le système. Il vous suffit de le confirmer avant d’obtenir l’accès. Outre l’authentification initiale du nom d’utilisateur et du login, le système peut vous demander de saisir votre mot de passe pendant les sessions de navigation pour reconfirmer que vous êtes légitime.

Les mots de passe à usage unique (OTP) sont utilisés pour une vérification instantanée. La CRAM demande aux utilisateurs de fournir le code que le système a envoyé à leur contact ou appareil enregistré avant de poursuivre leur activité en ligne.

Questions de sécurité

Les questions de sécurité sont une méthode de vérification CRAM que vous pouvez utiliser pour sécuriser des données plus sensibles. Vous avez la possibilité de définir une question de sécurité préférée et d’y répondre au préalable. Chaque fois que vous souhaitez accéder à votre compte ou effectuer une activité, le système vous posera la question. Les pirates informatiques peuvent contourner certaines questions de sécurité. C’est pourquoi certaines applications ne révèlent pas la question pour des raisons de confidentialité. Elles vous demandent seulement de saisir la réponse à votre question de sécurité.

Types de mécanismes d’authentification par réponse à un défi

Les défis que les utilisateurs rencontrent dans la CRAM se présentent sous deux formes : statique et dynamique.

Statique

Un défi statique a une réponse constante. Chaque fois que le défi se présente, la réponse correcte reste la même. En tant qu’utilisateur, vous devez fournir la même réponse à plusieurs reprises. La fonction « mot de passe oublié », qui permet de retrouver un mot de passe, en est un exemple.

Le système peut vous demander de répondre à une question de sécurité que vous avez posée lors de la création du compte avant de récupérer ou de réinitialiser votre mot de passe. La question et sa réponse sont statiques, sauf si vous les modifiez.

Dynamique

La réponse dynamique est différente de la réponse statique parce qu’elle change. L’accent est mis sur la capacité de l’utilisateur à accéder à la bonne réponse ou à la trouver. Prenons l’exemple du CAPTCHA : le système peut créer un puzzle différent pour chaque défi. C’est à l’utilisateur de résoudre tous ceux qu’il reçoit.

Un autre exemple de réponse dynamique est l’OTP. Les chiffres que le système génère et envoie à votre appareil sont différents pour chaque demande. Mais tant que vous êtes un utilisateur authentique, vous pouvez y accéder.

4 raisons pour lesquelles le mécanisme d’authentification par réponse à un défi est important

Le CRAM offre une authentification instantanée, permettant aux utilisateurs autorisés d’accéder aux applications sans délai. Ses autres avantages sont les suivants.

1. Vérification des utilisateurs légitimes

Les intrus représentent un pourcentage élevé des violations de données et des expositions de données sensibles. Plus il leur est difficile d’accéder à votre réseau, mieux c’est. La CRAM vérifie l’authenticité des utilisateurs de plusieurs façons, empêchant ainsi les personnes non autorisées d’accéder à vos données. Comme chacun doit saisir son mot de passe et son nom d’utilisateur dans l’interface de connexion, seuls les utilisateurs disposant d’un mot de passe valide peuvent se connecter avec succès.

Les gens oublient parfois leurs mots de passe. La CRAM leur fournit des moyens de récupérer ou de réinitialiser leurs mots de passe à l’aide d’un défi de réponse. Les exigences sont basiques, de sorte que les utilisateurs légitimes n’ont aucune difficulté à les satisfaire.

2. Différencier les humains des robots

L’essor de la technologie numérique ouvre la voie à des cybermenaces et à des attaques menées par des robots. Le CRAM prévient ces vulnérabilités en créant une procédure de vérification que les robots ne peuvent pas exécuter. La résolution des puzzles CAPTCHA nécessite un certain niveau de raisonnement humain. Sa mise en œuvre vous donne l’assurance que les visiteurs de votre réseau sont des humains. Ainsi, vous pouvez adapter vos défenses de cybersécurité aux bons canaux.

Les initiatives du CRAM comme le CAPTCHA aident à prévenir les attaques centrées sur les robots. Vous pouvez estimer le volume de trafic d’origine humaine que votre système peut traiter. Si les bots ne sont pas pris en compte, il n’y a que peu ou pas de place pour qu’il soit débordé.

3. Améliorer les renseignements sur les menaces

La création de défis et la vérification de leur exactitude font partie de l’intelligence artificielle. La CRAM utilise l’apprentissage automatique pour créer des énigmes que les humains doivent résoudre, et elle peut savoir si un utilisateur le fait correctement.

La technologie CRAM fait l’objet d’améliorations constantes pour atteindre une plus grande précision. Elle peut effectuer des tâches plus complexes qui dépassaient ses capacités dans le passé. Ces progrès ont un effet d’entraînement sur l’utilisation de l’intelligence artificielle pour prévenir les menaces. Alors que les cybercriminels exploitent la technologie numérique, vous pouvez mettre en place des défenses plus solides grâce à une meilleure connaissance des menaces.

4. Prévenir les attaques par rediffusion

Les attaques par rediffusion se produisent lorsque des criminels interceptent des données, les modifient, puis les renvoient comme si elles n’avaient pas été compromises. Un acteur ne doit pas décrypter les données en transit. Il peut simplement les remplacer par les siennes et le destinataire ne saura pas que le message qu’il a reçu a été modifié.

Le CRAM empêche les attaques par rejeu car il n’y a aucun moyen de modifier la question ou l’énigme. Le système connaît déjà la bonne réponse. Si l’entrée ne correspond pas aux données de son enregistrement, elle ne peut pas être approuvée.

Améliorez votre sécurité avec la CRAM

La CRAM élève la barrière de la cybersécurité, de sorte que les criminels peuvent l’enjamber plus facilement. Les utilisateurs honnêtes n’ont pas à s’inquiéter. Il existe des options de défi plus simples pour faciliter leurs sessions de navigation. Ce contrôle crée un environnement numérique plus sûr pour les personnes autorisées en empêchant les acteurs de la menace d’y pénétrer.

Qu’est-ce que le mécanisme d’authentification par réponse au défi CRAM ?

Le mécanisme d’authentification par réponse à un défi (CRAM) est le moyen le plus souvent utilisé pour authentifier des actions. Il s’agit d’un groupe de protocoles dans lesquels une partie présente un défi (auquel il faut répondre) et l’autre partie doit présenter une réponse correcte (à vérifier/valider) au défi afin d’être authentifiée.

Quel est l’objectif d’un mécanisme de défi-réponse ?

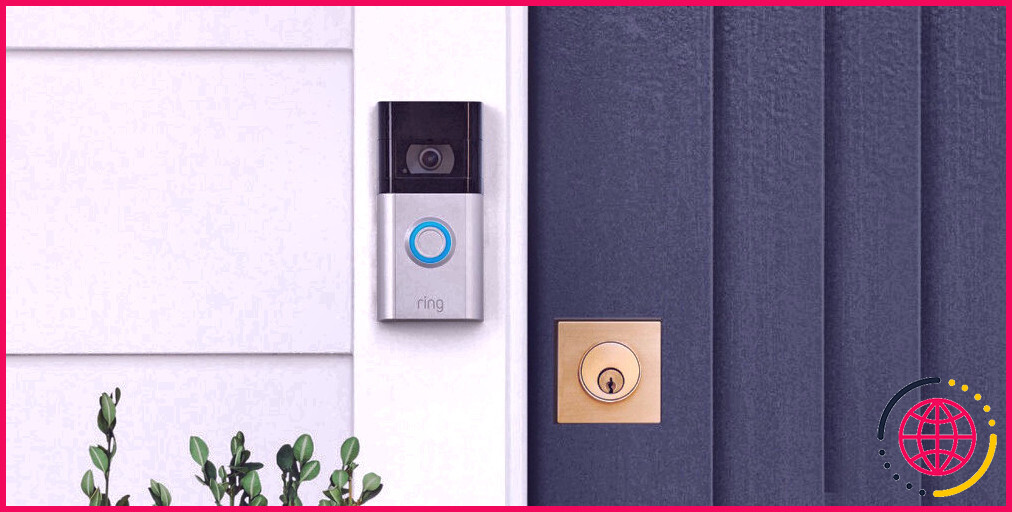

Le défi-réponse est une barrière utilisée pour protéger les actifs contre les utilisateurs, les activités, les programmes et les dispositifs de l’internet des objets (IoT) non autorisés. Elle oblige les cyberattaquants à satisfaire une série potentielle de défis afin de contourner la barrière de sécurité et d’accéder à d’autres matériels.

Pourquoi l’authentification par réponse à un défi est-elle efficace ?

Elle est particulièrement efficace contre une attaque de l’homme du milieu, car l’attaquant ne pourra pas dériver la clé de session à partir du défi sans connaître le secret, et ne pourra donc pas décrypter le flux de données.

Qu’est-ce qu’un système d’identification par défi et réponse ?

L’identification par défi-réponse est un protocole dans lequel une entité s’authentifie en soumettant une valeur qui dépend à la fois (1) d’une valeur secrète et (2) d’une valeur de défi variable.