Comment savoir si votre téléphone est sur écoute : 7 signes avant-coureurs

Comment pouvez-vous informer si votre téléphone est sur écoute ? Qu’on le veuille ou non, beaucoup d’entre nous se sont habitués à ce que nos téléphones soient espionnés – pas du moins par les gouvernements !

Mais d’autres célébrations peuvent utiliser votre téléphone portable. Il s’agit de pirates informatiques, de votre entreprise, d’un ex-partenaire et même de la presse. Ils peuvent prêter attention à vos appels téléphoniques, lire et envoyer des messages ainsi que des e-mails, ou modifier des informations sur votre interface utilisateur. Cependant, comment comprendre si votre téléphone est sur écoute ?

Voici comment savoir si votre téléphone portable est touché.

1. Problèmes de batterie

Avant que l’iphone et Android ne deviennent populaires, les problèmes de batterie suggéraient un robinet de téléphone. Les batteries chaudes restent un problème lorsqu’il s’agit d’appareils intelligents.

De toute façon, vous êtes probablement extrêmement bien informé sur une batterie trop chaude. Vous avez peut-être également visité une boutique de téléphonie et vous êtes également plaint du problème. Dans la plupart des cas, vous serez simplement informé qu’il s’agit de la norme pour les téléphones mobiles. Apple, par exemple, ne demande généralement que si votre appareil est devenu si chaud qu’il s’éteint.

Pourquoi votre appareil intelligent devient-il si chaud ? L’utilisation de diverses applications et la prise en charge de médias rendront votre téléphone portable plus chaud, même si cela ne devrait pas suffire à créer des dommages. Le visionnage de nombreuses vidéos occupera certainement un meilleur pourcentage de votre batterie que de prêter attention aux pistes ou aux podcasts, par exemple. Alors effectivement, votre batterie peut poser problème, que votre téléphone ait été touché ou non.

Néanmoins, une batterie chaude peut être le signe d’un contact avec le téléphone portable. Une application logicielle destructrice peut s’exécuter en arrière-plan, permettant à quelqu’un d’autre d’écouter.

Et soyez douteux si votre téléphone ne tient pas les frais.

Surveillez votre téléphone : gardez à l’esprit les applications que vous avez utilisées et leur impact sur votre batterie. S’il fonctionne continuellement sur batterie, même si vous ne l’utilisez pas régulièrement, c’est trop étrange pour être négligé. Les anciens mobiles ne sont pas payants avec les modèles plus récents, vous devez donc vous débarrasser de diverses autres opportunités avant de chercher à des fins malveillantes.

Prenez note de divers autres facteurs pour lesquels votre mobile pourrait être chaud. Avez-vous pris un bain de soleil avec à proximité ? Avez-vous utilisé de nombreuses applications consécutivement ? Une instance de téléphone sécurise-t-elle la chaleur ?

Des niveaux de température élevés et une faible puissance peuvent cependant être une mesure de logiciel destructeur. Après cela, vous devez rechercher d’autres signes indiquant que votre téléphone est sur écoute.

2. Augmentation de l’utilisation des données mobiles

Garder un œil sur vos dépenses téléphoniques peut vous faire économiser beaucoup d’argent. Mais cela peut aussi vous aider à repérer les logiciels espions.

D’innombrables applications utilisent des quantités importantes de données, en particulier si vous ne vous connectez pas à un Wi-Fi public totalement gratuit. C’est encore pire si vous permettez à vos enfants d’utiliser votre gadget lorsqu’ils ne sont pas chez eux. Néanmoins, vous devez reconnaître à peu près la quantité d’informations que vous utilisez chaque mois.

Si ce montant augmente de manière significative, vous devez préciser pourquoi cela se produit. Si vous ne trouvez pas la raison, il se peut qu’un tiers obstrue vos messages.

Un logiciel malveillant utilise votre allocation d’informations pour envoyer les détails qu’il a collectés à une source extérieure. Cela suggère qu’il ne dépend pas seulement de votre Wi-Fi domestique : il consommera des informations où que vous soyez.

3. Annonces indésirables et applications

Vous pouvez facilement devenir trop conscient de votre système d’exploitation, ce qui signifie que vous oubliez la moitié des applications qui s’y trouvent. Pourtant, il est essentiel que vous sachiez exactement ce qu’il y a sur votre téléphone, en particulier les applications exécutées dans l’historique. Si vous ne les avez pas montés, ils pourraient être destructeurs.

Votre téléphone n’a pas besoin d’être jailbreaké pour télécharger de fausses applications : 17 candidatures illégales ont été révélés sur l’App Store pour iDevices, par exemple. On pensait initialement qu’ils contenaient des logiciels malveillants de type cheval de Troie, mais il s’agissait en fait de logiciels publicitaires qui présentaient des publicités malveillantes aux clients.

Les logiciels publicitaires peuvent être utilisés pour collecter des données et également ouvrir une porte dérobée aux cyberpunks, accueillant l’installation d’autres applications logicielles trompeuses. Ces publicités pourraient finir par être envahissantes pour encourager les victimes à cliquer dessus, même involontairement, et également créer des revenus sur une base de paiement au clic.

N’oubliez pas que le fait de cliquer sur n’importe quel lien peut entraîner davantage de logiciels malveillants.

Ces applications ont été supprimées par Apple, mais peuvent toujours se cacher sur des systèmes obsolètes et fournissent également un bon exemple d’applications nuisibles via des contrôles des autorités. Apple a revendiqué il s’est débarrassé de plus de 60 millions d’avis d’applications qui étaient vraiment du spam rien qu’en 2020, et même si c’est un avantage, il est inquiétant de noter que l’expansion des faux avis est si large.

Les logiciels malveillants peuvent créer beaucoup de trafic Web publicitaire et donc mieux utiliser les informations.

4. Problèmes de performances générales

Plus vous utilisez d’informations, plus votre gadget sera lent. Les logiciels malveillants peuvent obtenir un accès root à votre appareil intelligent ou vous inciter à télécharger une mise à niveau de systèmes factices pour une domination totale sur vos activités. Les informations concernant la victime peuvent ensuite être transférées aux serveurs extérieurs des pirates.

Pensez à tous ces détails transmis vers et depuis votre outil. Cela réduira votre appareil, et vous pourriez penser que c’est juste que votre mobile vieillit. Cependant, vous subirez des retards de performances quelle que soit l’approche utilisée par un cybercriminel pour infiltrer votre téléphone.

Bien sûr, les vraies applications occuperont le pouvoir, mais elles ne devraient pas influencer sensiblement le temps de réponse de votre gadget.

Vous pouvez vérifier quelles applications utilisent le plus de RAM. Sur iOS, il vous suffit de continuer Paramètres>> Général>> Stockage Apple iPhone . Sur Android, cliquez sur Paramètres > > Applications ainsi que glisser vers Fonctionnement . Vous verrez très probablement Photos et La musique près du haut de la liste. Ci-dessous, vous pouvez évaluer correctement l’utilisation de votre application et également vérifier tout ce qui ne s’avère pas.

5. Des messages inhabituels peuvent indiquer des écoutes téléphoniques

Comment savez-vous si votre téléphone est sur écoute ou espionné ? Vous ne tenez peut-être pas compte des indications actuellement ! Ce que vous pourriez faire passer pour du spam, une gêne ou un numéro incorrect peut être une alerte que quelque chose ne va pas.

Les SMS suspects peuvent consister en une série apparemment aléatoire de chiffres, de personnalités et de signes, qui vous sembleront tout de suite étranges mais peut-être pas particulièrement dangereux.

Ne négligez pas les messages douteux.

La source probable de ceci est une faille dans les logiciels espions utilisés par les cybercriminels. S’il n’est pas monté correctement, des messages codés apparaîtront certainement dans votre boîte de réception qui seraient certainement passés inaperçus. Ces collectes d’informations arbitraires sont des instructions envoyées depuis les serveurs Web d’un pirate informatique pour endommager l’application frauduleuse. Alternativement, peut-être que l’application essaie de contacter son créateur.

De même, si un type de famille ou d’amis prétend que vous leur envoyez des SMS ou des e-mails particuliers, votre téléphone peut être en danger. Cela peut suggérer que votre téléphone infecté tente de monter des logiciels malveillants sur les gadgets de vos proches.

Gardez un œil sur tout type d’activité que vous ne reconnaissez pas. Consultez les chaînes de messagerie, les profils de réseaux sociaux et inspectez également votre dossier d’envoi et votre boîte d’envoi. Si vous ne pouvez pas vous souvenir d’envoyer quelque chose, soyez discutable.

6. Le site Internet a une apparence différente

Rester vigilant pourrait vous éviter de vous faire arnaquer.

C’est une arnaque que nous connaissons tous, mais personne n’est infaillible. La plupart d’entre nous ne se souviennent pas des conseils et commettent des erreurs. Si cette erreur consiste à cliquer sur une URL dans un message ou un e-mail, cela peut vous coûter cher.

Vous n’avez même pas besoin d’être redirigé vers un lien Web frauduleux via un message. Si une application malveillante est installée sur votre téléphone, elle peut modifier l’apparence des sites que vous fréquentez.

Le logiciel malveillant fonctionne comme un proxy, entravant les interactions entre vous et le site Web que vous essayez de consulter. Il peut s’agir de vous présenter une page Web incorrecte ou simplement de garder une trace de tout ce que vous aimez. De plus, peu importe si vous êtes en navigation privée.

Cela devient en fait un problème si vous utilisez les services bancaires électroniques – ou certainement tout ce qui nécessite des détails individuels. Il peut s’agir d’un mot de passe, d’informations économiques ou de simples informations personnelles identifiables (PII), une monnaie importante sur le Dark Web.

Vous ne verrez peut-être aucune différence. Il peut s’agir uniquement de petites modifications, telles que des conceptions de logo pixélisées. De plus, si vous voyez quelque chose d’inhabituel, il se peut que ce soit simplement le site qui expérimente une toute nouvelle interface. Comparez la version mobile en gardant celle affichée sur un ORDINATEUR, en gardant à l’esprit que les motifs réactifs seront un peu différents.

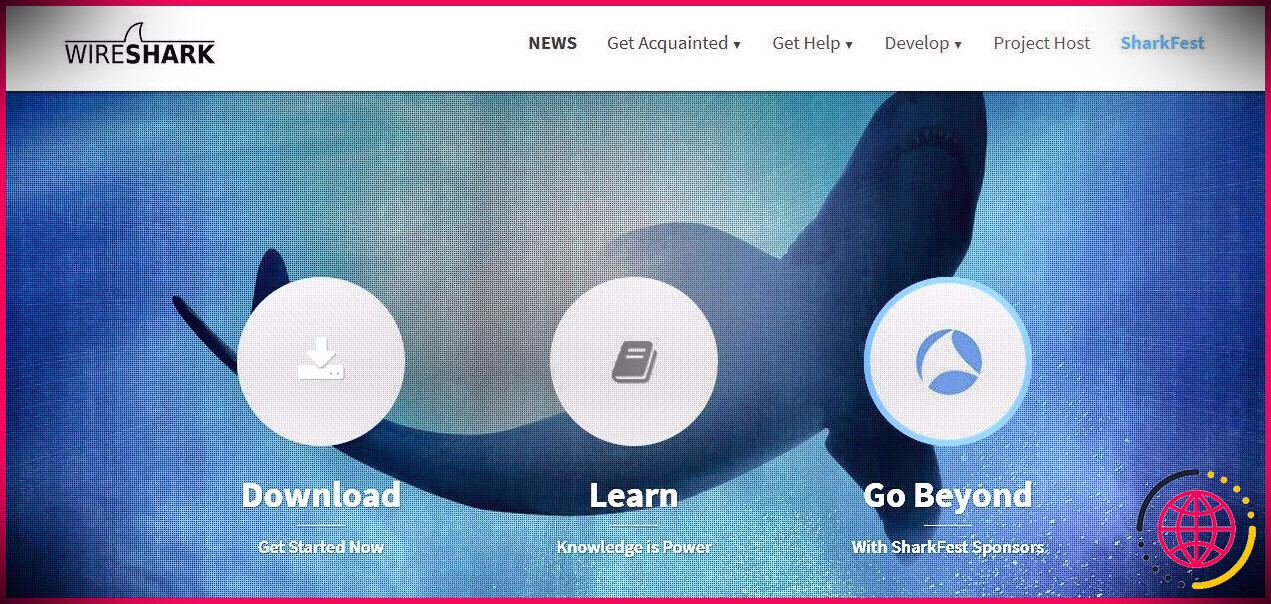

7. Utilisez les codes de transfert Android comme * #21#

Cela ne concerne que les téléphones fonctionnant sous Android, mais c’est l’excellent moyen de savoir si l’une de vos informations est transmise à un tiers. Vous pouvez utiliser des codes USSD secrets pour maintenir votre sécurité et votre vie privée.

Accédez simplement à l’interface utilisateur de votre clavier et saisissez * #21 * , * #67# ou * #62# puis appuyez sur l’icône du cadran. Si l’un ne fonctionne pas, essayez-en un de plus. Ils conviennent à divers gadgets, mais tous les trois ont exactement la même fonctionnalité : ils vous dirigent vers un écran qui affiche le transfert d’appel.

Il répertorie les appels vocaux, les données, les SMS, les paquets, le PAD et bien plus encore. De préférence, chacun devrait dire « Non envoyé » après cela. Si vous préférez dire « Transféré », votre appareil intelligent a peut-être été piraté.

Alors que peux-tu faire? Juste gentil ##002# dans votre écran de numérotation, puis appuyez à nouveau sur le symbole de numérotation. Votre écran devrait actuellement afficher « Effacement réussi », ce qui signifie que vous avez coupé la cyberattaque. Vous pouvez naviguer loin de cet écran en appuyant sur d’accord .

Ce n’est pas l’achèvement du problème, cependant : si votre gadget a été exploité, il est clairement à risque d’agressions, alors découvrez les moyens d’améliorer la sécurité d’Android, consistant à télécharger et à installer une application antivirus.

Comment savoir si votre téléphone est sur écoute ?

« Est-ce que mon téléphone est touché? » Préférablement pas. Ne soyez pas excessivement paranoïaque : la majorité d’entre nous ne seront pas la cible d’une écoute téléphonique. Néanmoins, cela vaut la peine de nettoyer certaines mesures de sécurité standard.

Réduisez le risque d’infection en téléchargeant et en installant uniquement à partir des principaux magasins d’applications ; Apple et aussi Google filtrent les applications ainsi que les jeux vidéo avant de les laisser apparaître au grand public et même s’ils ruinent parfois, c’est rare.